Botnet Linux sfrutta Log4j per rubare informazioni agli utenti: ecco come funziona il malware

Un nuovo malware prende di mira sistemi Linux per allestire una botnet con capacità di furto d'informazioni, instradamento di traffico ed esecuzione di comandi. Sfruttata la vulnerabilità Log4j

di Andrea Bai pubblicata il 16 Marzo 2022, alle 11:31 nel canale SicurezzaI ricercatori del Network Security Research Lab di Qihoo 360 hanno recentemente scoperto una nuova botnet che prende di mira i sistemi Linux, cercando di comprometterli per "assoldarli" allo scopo di allestire un esercito di sistemi per il furto di informazioni, l'installazione di rootkit, re-instradare traffico web e l'esecuzione di comandi da remoto.

La botnet viene creata tramite il malware battezzato B1txor20 e si rivolge in particolare a disposititi con architettura ARM e X64 basati su sistemi operativi Linux. Il malware sfrutta la famigerata vulnerabilità Log4j per compromettere le nuove macchine. B1txor20 è stato individuato per la prima volta lo scorso 9 febbraio.

I ricercatori sono riusciti a isolare quattro campioni di malware con funzionalità backdoor, proxy SOCKS5, download di altri malware, sottrazione di dati, esecuzione di comanti e installazione di rootkit.

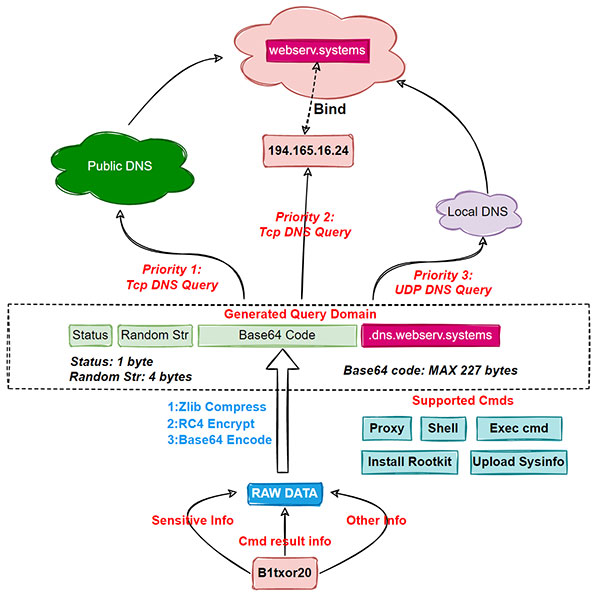

B1txor20 però si contraddistingue da altri malware simili per l'uso della pratica di tunneling DNS per instaurare la comunicazione con il server di comando e controllo. Si tratta di una tecnica piuttosto vecchia, che però si dimostra ancora affidabile e permentte di eseguire tunneling di malware e dati mediante query DNS.

"Il bot invia le informazioni sensibili rubate, i risultati dell'esecuzione di comandi e qualsiasi altra informazione che deve essere recapitata dopo averla nascosta utilizzando tecniche di codifica specifiche al server di comando e controllo come richiesta DNS. Dopo aver ricevuto la richiesta, il server invia il payload al bot in risposta alla richiesta DNS. In questo modo bot e il server instaurano la comunicazione grazie al protocollo DNS" spiegano i ricercatori di NetLab 360.

Il malware B1txor20 risulta in fase di sviluppo attivo: i ricercatori hanno infatti riscontrato la presenza di una serie di funzionalità non ancora attive, il che può significare che gli sviluppatori che lo hanno realizzato stiano ancora lavorando per migliorarle e renderle disponibili in futuro.

iPhone 17 Pro: più di uno smartphone. È uno studio di produzione in formato tascabile

iPhone 17 Pro: più di uno smartphone. È uno studio di produzione in formato tascabile Intel Panther Lake: i processori per i notebook del 2026

Intel Panther Lake: i processori per i notebook del 2026 Intel Xeon 6+: è tempo di Clearwater Forest

Intel Xeon 6+: è tempo di Clearwater Forest Disney+ cambia: arriva Hulu, ma il servizio ora costa di più

Disney+ cambia: arriva Hulu, ma il servizio ora costa di più Google annuncia Gemini Enterprise: l'IA per le aziende con agenti e integrazioni

Google annuncia Gemini Enterprise: l'IA per le aziende con agenti e integrazioni Battlefield 6 debutta tra code infinite e server offline: il day one è già un campo di battaglia

Battlefield 6 debutta tra code infinite e server offline: il day one è già un campo di battaglia Gli iPhone di seconda mano dominano il mercato dell'usato: Apple cresce più di Samsung

Gli iPhone di seconda mano dominano il mercato dell'usato: Apple cresce più di Samsung Pavel Durov (Telegram) lancia l'allarme: 'Stiamo perdendo Internet libero'

Pavel Durov (Telegram) lancia l'allarme: 'Stiamo perdendo Internet libero' Occhiali Smart come lo smartphone: il futuro della collaborazione tra Luxottica e Meta

Occhiali Smart come lo smartphone: il futuro della collaborazione tra Luxottica e Meta Arriva NVIDIA GB300 NVL72, il cluster di supercalcolo sviluppato da Microsoft Azure per OpenAI

Arriva NVIDIA GB300 NVL72, il cluster di supercalcolo sviluppato da Microsoft Azure per OpenAI Copilot si collega a OneDrive, Gmail e Drive: arriva l'integrazione con l'ecosistema Google (e non solo)

Copilot si collega a OneDrive, Gmail e Drive: arriva l'integrazione con l'ecosistema Google (e non solo) Il Liquid Glass di iOS 26 è stato già copiato da un produttore: ecco OriginOS 6

Il Liquid Glass di iOS 26 è stato già copiato da un produttore: ecco OriginOS 6 I biocarburanti fanno più danni dei combustibili fossili che sostituiscono: lo studio di T&E

I biocarburanti fanno più danni dei combustibili fossili che sostituiscono: lo studio di T&E ELF, il Frankenstein di Mercedes che anticipa il futuro della ricarica ad alta velocità e wireless

ELF, il Frankenstein di Mercedes che anticipa il futuro della ricarica ad alta velocità e wireless Da Kia arriva il passaporto per le batterie: monitoraggio cella per cella e vantaggi per gli automobilisti

Da Kia arriva il passaporto per le batterie: monitoraggio cella per cella e vantaggi per gli automobilisti The Elder Scrolls 6 renderà omaggio a una storica figura della community

The Elder Scrolls 6 renderà omaggio a una storica figura della community YouTube dà una 'seconda chance' agli account bannati per disinformazione

YouTube dà una 'seconda chance' agli account bannati per disinformazione

4 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoSi infatti hai visto é venuto giú tutto internet

Wow che battutona!!!!

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".