Hardware » Sicurezza

Eset: è iniziata una nuova era per la cyber security. Prepariamoci alla guerra fra stati

La Global Press Conference di Eset, che si è tenuta a Bratislava a metà ottobre, è stata l’occasione per un aggiornamento sulle minacce informatiche più significative e per conoscere uno dei fondatori dell’azienda. Per Miroslav Trnka è iniziata una nuova era della Cyber Security, con gli stati che usano le “armi” informatiche per vere e proprie azioni di guerra

Gli ultimi articoli della categoria

tutti gli articoli »

-

13 FEB

Credevi fosse un assistente IA, invece era una spia: scoperte estensioni malevole su Chrome

Un'approfondita indagine condotta dai ricercatori di LayerX ha portato alla luce una sofisticata campagna malevola che sfrutta la popolarità dell'intelligenza artificiale... -

12 FEB

Google Gemini sfruttato da hacker di Stato per attacchi: la cyber-guerra del futuro passa per l'AI

Secondo il report GTIG di Google, gruppi di hacker sostenuti da Stati utilizzano il modello AI Gemini in tutte le fasi di attacco, dalla ricognizione al post-compromesso.... -

12 FEB

Windows 11, falla critica nel Blocco Note: Microsoft chiude il rischio di esecuzione remota

Microsoft ha corretto CVE-2026-20841, una vulnerabilità ad alta gravità nel Blocco Note di Windows 11 che permetteva l'esecuzione di codice remoto tramite link Markdown... -

11 FEB

Linux sotto assedio: SSHStalker riporta in vita IRC per infettare migliaia di server

I ricercatori di Flare hanno scoperto SSHStalker, una botnet Linux che utilizza il protocollo IRC per il controllo dei sistemi compromessi e sfrutta vulnerabilità... -

11 FEB

Da dove avete scaricato 7-zip? Il vostro PC potrebbe essere infetto senza che lo sappiate

Un falso sito di 7-Zip sta distribuendo un installer contenente un trojan che installa il programma legittimo, ma aggiunge componenti malevoli. Il malware registra... -

11 FEB

Intel TDX 1.5: 5 vulnerabilità risolte grazie alla collaborazione con Google

Un lavoro di analisi congiunta fra i team di ricerca di Intel e Google durato cinque mesi ha permesso di identificare e sanare cinque vulnerabilità nel codice di... -

10 FEB

Frodi deepfake fuori controllo: perché oggi sono alla portata di chiunque

Le frodi basate su deepfake hanno raggiunto una "scala industriale", con strumenti economici e accessibili che permettono a chiunque di creare contenuti ingannevoli... -

09 FEB

Cyber-spionaggio globale: 37 governi nel mirino (c'è anche l'Italia)

Una campagna di cyber-spionaggio attribuita a un gruppo filo-statale asiatico ha preso di mira governi e infrastrutture critiche in 37 paesi, con 70 organizzazioni... -

06 FEB

Università La Sapienza di Roma: cinque giorni di buio digitale, cos'è successo

Un attacco informatico ha messo fuori uso i sistemi digitali della Sapienza di Roma, bloccando portali e servizi essenziali. Si indaga su un possibile ransomware... -

05 FEB

Substack conferma violazione: esposti dati di centinaia di migliaia utenti

La piattaforma di newsletter Substack ha notificato gli utenti di una violazione di sicurezza avvenuta in ottobre 2025, ma scoperta solo il 3 febbraio. Esposti email,... -

05 FEB

Allerta sicurezza per n8n: come proteggere le automazioni dalle nuove falle critiche

Tre società di sicurezza informatica hanno scoperto vulnerabilità critiche nella piattaforma di workflow automation n8n che consentono l'esecuzione remota di codice... -

05 FEB

Allerta NGINX: traffico web dirottato tramite file di configurazione

Ricercatori di sicurezza hanno individuato una campagna che compromette installazioni NGINX alterando i file di configurazione per reindirizzare le richieste verso... -

30 GEN

31,4 Tbps: Aisuru sfonda il suo stesso record con il DDoS più potente di sempre

La botnet Aisuru/Kimwolf ha lanciato l'attacco DDoS più potente mai divulgato pubblicamente, raggiungendo i 31,4 Tbps e 200 milioni di richieste al secondo -

30 GEN

Giocattoli AI, una falla espone oltre 50.000 chat di bambini

Una vulnerabilità nella piattaforma di gestione dei peluche intelligenti Bondus ha permesso l'accesso a migliaia di conversazioni con minori. L'azienda ha corretto... -

29 GEN

Moltbot non è solo un chatbot: agisce, ricorda e può sfuggire al controllo

Moltbot segna il passaggio dai chatbot agli agenti AI operativi. Potente, autonomo, pericoloso se mal configurato: cosa cambia davvero e perché non è per tutti.... -

29 GEN

Milano-Cortina 2026 nel mirino degli hacker: allerta su trasporti e pagamenti

Secondo un report di Unit 42, i Giochi di Milano-Cortina 2026 sono un obiettivo ad alto rischio per i cyber criminali. Nel mirino phishing, sistemi di pagamento,... -

28 GEN

Usa: il capo della cyber sicurezza ha caricato documenti sensibili su ChatGPT

Un caso interno al Dipartimento per la Sicurezza Nazionale riaccende il dibattito sull'uso di AI generativa nelle agenzie federali: Madhu Gottumukkala, alla guida... -

28 GEN

Allarme WinRAR: perché la falla CVE-2025-8088 fa ancora paura

Nonostante la patch sia disponibile da tempo, una grave vulnerabilità nel celebre software di compressione continua a essere uno dei veicoli preferiti per campagne...

Da dove avete scaricato 7-zip? Il vostro PC potrebbe essere infetto senza che lo sappiateUn falso sito di 7-Zip sta distribuendo un installer contenente un trojan che installa il programma legittimo, ma aggiunge componenti malevoli. Il malware registra un servizio SYSTEM, modifica il firewall...

Da dove avete scaricato 7-zip? Il vostro PC potrebbe essere infetto senza che lo sappiateUn falso sito di 7-Zip sta distribuendo un installer contenente un trojan che installa il programma legittimo, ma aggiunge componenti malevoli. Il malware registra un servizio SYSTEM, modifica il firewall... Pornhub ha subito un attacco hacker: trafugati 94 GB di dati, la piattaforma è sotto ricattoPornHub è vittima di un tentativo di estorsione da parte del gruppo ShinyHunters, che sostiene di aver rubato dati storici sugli utenti Premium tramite una violazione legata a Mixpanel. Sarebbero coinvolte...

Pornhub ha subito un attacco hacker: trafugati 94 GB di dati, la piattaforma è sotto ricattoPornHub è vittima di un tentativo di estorsione da parte del gruppo ShinyHunters, che sostiene di aver rubato dati storici sugli utenti Premium tramite una violazione legata a Mixpanel. Sarebbero coinvolte... Linux sotto assedio: SSHStalker riporta in vita IRC per infettare migliaia di serverI ricercatori di Flare hanno scoperto SSHStalker, una botnet Linux che utilizza il protocollo IRC per il controllo dei sistemi compromessi e sfrutta vulnerabilità risalenti al 2009-2010

Linux sotto assedio: SSHStalker riporta in vita IRC per infettare migliaia di serverI ricercatori di Flare hanno scoperto SSHStalker, una botnet Linux che utilizza il protocollo IRC per il controllo dei sistemi compromessi e sfrutta vulnerabilità risalenti al 2009-2010 Windows 11, falla critica nel Blocco Note: Microsoft chiude il rischio di esecuzione remotaMicrosoft ha corretto CVE-2026-20841, una vulnerabilità ad alta gravità nel Blocco Note di Windows 11 che permetteva l'esecuzione di codice remoto tramite link Markdown manipolati, senza mostrare alcun...

Windows 11, falla critica nel Blocco Note: Microsoft chiude il rischio di esecuzione remotaMicrosoft ha corretto CVE-2026-20841, una vulnerabilità ad alta gravità nel Blocco Note di Windows 11 che permetteva l'esecuzione di codice remoto tramite link Markdown manipolati, senza mostrare alcun... Credevi fosse un assistente IA, invece era una spia: scoperte estensioni malevole su ChromeUn'approfondita indagine condotta dai ricercatori di LayerX ha portato alla luce una sofisticata campagna malevola che sfrutta la popolarità dell'intelligenza artificiale per sottrarre dati sensibili e...

Credevi fosse un assistente IA, invece era una spia: scoperte estensioni malevole su ChromeUn'approfondita indagine condotta dai ricercatori di LayerX ha portato alla luce una sofisticata campagna malevola che sfrutta la popolarità dell'intelligenza artificiale per sottrarre dati sensibili e... Google Gemini sfruttato da hacker di Stato per attacchi: la cyber-guerra del futuro passa per l'AISecondo il report GTIG di Google, gruppi di hacker sostenuti da Stati utilizzano il modello AI Gemini in tutte le fasi di attacco, dalla ricognizione al post-compromesso. Personalizzazione di tentativi...

Google Gemini sfruttato da hacker di Stato per attacchi: la cyber-guerra del futuro passa per l'AISecondo il report GTIG di Google, gruppi di hacker sostenuti da Stati utilizzano il modello AI Gemini in tutte le fasi di attacco, dalla ricognizione al post-compromesso. Personalizzazione di tentativi... Usa: il capo della cyber sicurezza ha caricato documenti sensibili su ChatGPTUn caso interno al Dipartimento per la Sicurezza Nazionale riaccende il dibattito sull'uso di AI generativa nelle agenzie federali: Madhu Gottumukkala, alla guida ad interim di CISA, avrebbe caricato documenti...

Usa: il capo della cyber sicurezza ha caricato documenti sensibili su ChatGPTUn caso interno al Dipartimento per la Sicurezza Nazionale riaccende il dibattito sull'uso di AI generativa nelle agenzie federali: Madhu Gottumukkala, alla guida ad interim di CISA, avrebbe caricato documenti...

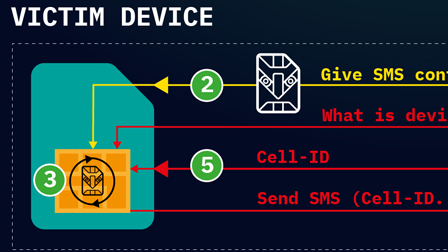

SIMjacker, ecco cosa ci insegna l'ultima grave falla dei dispositivi mobile

SIMjacker, ecco cosa ci insegna l'ultima grave falla dei dispositivi mobile Acronis True Image 2020 automatizza il backup personale (anche nel cloud). La recensione

Acronis True Image 2020 automatizza il backup personale (anche nel cloud). La recensione Carbon Black: 'No alert, no problem' non basta più, per difendersi bisogna essere proattivi

Carbon Black: 'No alert, no problem' non basta più, per difendersi bisogna essere proattivi