SIMjacker, ecco cosa ci insegna l'ultima grave falla dei dispositivi mobile

E' sfruttata da almeno due anni per spiare singoli individui, e affligge pressoché tutti i dispositivi che usano una scheda SIM. Una falla grave, per cui l'utente finale non può fare praticamente nulla

di Andrea Bai pubblicato il 16 Settembre 2019 nel canale SicurezzaE' stata scoperta nei giorni scorsi dalla società di sicurezza AdaptiveMobile Security, e si tratta di una minaccia davvero grave per il mondo dei telefoni cellulari e non solo. Si tratta di Simjacker, una tecnica di attacco che permette, di fatto, di prendere controllo di un telefono cellulare inviando semplicemente un SMS. La tecnica sfrutta un'interfaccia di comunicazione che in origine è stata pensata per essere utilizzata dagli operatori di rete per comunicare direttamente con le SIM dei clienti ed erogare servizi specifici o a valore aggiunto, come ad esempio il credito residuo dell'utenza. Il problema è che tramite questa interfaccia di comunicazione l'attaccante può compiere svariate azioni sul telefono e con il telefono della vittima, come effettuare chiamate, inviare messaggi e molto altro.

Simjacker, una minaccia davvero grave

Perché abbiamo parlato di "minaccia grave"? E' presto detto: la tecnica Simjacker può essere sfruttata con successo contro un gran numero di dispositivi connessi: non solo telefonini e smartphone, ma anche dispositivi IoT che prevedono la presenza di una SIM card al loro interno. Si tratta di un attacco "platform-agnostic" (cioè che non dipende da un tipo di hardware o software specifico) e non c'è praticamente nulla che l'utente possa fare per mettersi al riparo e per di più l'attacco è, come vedremo poco oltre, completamente trasparente all'utente che non può in alcun modo accorgersi di essere divenuto un bersaglio.

AdaptiveMobile Security ritiene che questa tecnica venga usata da almeno due anni da un attore "particolarmente sofisticato", in svariati Paesi e a scopo di sorveglianza, probabilmente con la collaborazione di realtà governative. Non si tratterebbe, tuttavia, di una campagna di sorveglianza di massa, quanto più di una azione volta al pedinamento/spionaggio di un alto numero di individui di un qualche interesse particolare. Secondo quanto afferma la società di sicurezza, infatti, la maggior parte dei casi in cui la tecnica è stata utilizzata è solamente a scopo di tracciamento della posizione geografica del dispositivo, con la trasmissione del codice IMEI univoco.

Come funziona la tecnica Simjacker

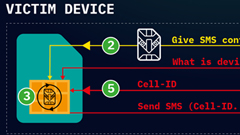

Il principio su cui si basa questa tecnica è abbastanza semplice (anche se la sua attuazione pratica richiede una serie di conoscenze approfondite, motivo per cui i ricercatori di sicurezza hanno ragione di ritenere che dietro Simjacker vi sia un gruppo particolarmente sofisticato): è sufficiente infatti inviare un SMS appositamente formattato e contenente precise istruzioni, perché si possa aprire un canale di comunicazione diretto con la SIM card, la quale risponderà al messaggio inviando il codice IMEI e la localizzazione relativa alla cella a cui si è connessi. Durante l'attacco l'utente, come già detto, non è in grado di notare alcuna anomalia perché non vi è alcuna traccia degli SMS inviati e ricevuti, nemmeno nel registro dei messaggi.

A rendere possibile l'attacco è il software S@T Browser - contrazione di SIMalliance Toolbox Browser - che è stato definito dalla SIM Alliance e viene installato su un'ampia varietà di SIM Card (più precisamente sull'Universal Integrated Circuit Card) incluse le eSIM. Si tratta di un piccolo software, non molto conosciuto e ormai con qualche anno sulle spalle (non viene aggiornato dal 2009), il cui scopo originario era, come detto, quello dell'erogazione di servizi specifici all'utenza da parte degli operatori di rete. Sebbene le sue funzioni siano state per lo più sostituite da tecnologie più recenti, esso è ancora in funzione dietro le quinte come accade per moltissime tecnologie legacy. AdaptiveMobile Security ha osservato che il S@T Browser è utilizzato da operatori di rete mobile di almeno 30 paesi, interessando in questo modo un complessivo di oltre un miliardo di individui. E' tuttavia verosimile supporre che anche altri operatori sfruttino ancora questo software per altre SIM card specifiche.

I ricercatori affermano che nel periodo di osservazione hanno riscontrato come al giorno vengano effettuati attacchi Simjacker principalmente a scopo di tracciamento verso 100-150 individui, con punte fino a 300. E' stata riscontrata però un'alta variabilità nel numero e nella frequenza degli attacchi, con un modello che fa supporre un'attività di sorveglianza specifica, seppur applicata ad un ampio numero di individui, ma non di massa e con obiettivi e priorità che mutano nel tempo.

Simjacker è il primo caso di Malware-SMS

Sebbene Simjacker sia stata utilizzata - almeno secondo quanto emerge dalle informazioni divulgate da AdaptiveMobile Security - per lo più a scopo di tracciamento, la tecnica permetterebbe in realtà di prendere controllo in maniera più o meno profonda del dispositivo preso di mira. Ecco i comandi che è possibile eseguire sfruttando Simjacker:

- PLAY TONE

- SEND SHORT MESSAGE

- SET UP CALL

- SEND USSD

- SEND SS

- PROVIDE LOCAL INFORMATION (including location, battery, network, and language)

- POWER OFF CARD

- RUN AT COMMAND

- SEND DTMF COMMAND

- LAUNCH BROWSER

- OPEN CHANNEL (CS BEARER, DATA SERVICE BEARER, LOCAL BEARER, UICC SERVER MODE, etc.)

- SEND DATA

- GET SERVICE INFORMATION

- SUBMIT MULTIMEDIA MESSAGE

- GEOGRAPHICAL LOCATION REQUEST

Si sono dimostrati vulnerabili i dispositivi di pressoché qualsiasi produttore, proprio perché la tecnica non è legata ad una specifica piattaforma: i ricercatori citano a titolo di esempio Apple, Samsung, Google, Huawei, Motorola, ZTE e coloro i quali, come già accennato, realizzano dispositivi IoT che contengono SIM Card. Alcuni attacchi di base (come ad esempio l'invio del codice IMEI e la localizzazione geografica) funzionano indistintamente su tutti i dispositivi, mentre altri (ad esempio l'avvio di una chiamata) funzionano solamente sui dispositivi che non richiedono esplicita conferma da parte dell'utente.

La tecnica Simjacker rappresenta inoltre un caso unico nel panorama degli attacchi informatici contro SIM Card e telefoni cellulari, poiché può essere a tutti gli effetti classificabile come malware (spyware, nello specifico). Un malware infatti non è altro che un software "cattivo", e un software a sua volta non è altro che un elenco di istruzioni. Il fatto che Simjacker impartisca esattamente un elenco di istruzioni, lo rende di fatto il primo caso reale di malware/spyware veicolato direttamente tramite SMS. In tutti i casi precedenti l'invio di malware tramite SMS prevedeva sempre l'invio di un link, non del software dannoso integrato nel messaggio.

Cosa possiamo imparare?

AdaptiveMobile Security ha già provveduto a comunicare alla GSM Association (l'organizzazione che rappresenta gli operatori di rete mobile) l'esistenza della vulnerabilità, che è ora gestita tramite il programma GSMA CVD che prevede la condivisione delle informazioni nella comunità mobile. Diretta conseguenza è stata la condivisione delle informazioni con la SIM Alliance (che rappresenta i principali produttori di SIM Card e UICC), la quale ha emesso nuove raccomandazioni di sicurezza per quanto riguarda S@T Browser.

La palla, a questo punto, è in mano agli operatori di rete i quali dovrebbero controllare e bloccare messaggi sospetti che contengono comandi rivolti al S@T Browser e che dovrebbero sfruttare la possibilità di modificare le impostazioni di sicurezza delle SIM Card/UICC da remoto, se non addirittura disattivare completamente la tecnologia S@T Broswer (che come abbiamo detto è ormai superata da tecnologie più recenti). Ma in ogni caso si tratta di primi passi, poiché da questo episodio è necessario trarre un modo completamente nuovo di considerare la sicurezza delle reti di comunicazione mobile.

Non ci stancheremo mai di ripetere un concetto chiave: la sicurezza non è un prodotto ma un processo. Lo abbiamo sottolineato in molte altre occasioni e continueremo a farlo come un disco rotto. La sicurezza è un processo la cui robustezza è pari a quella dell'anello più debole della sua catena. Sebbene spesso l'anello più debole sia l'utente finale (che viene bersagliato in molti modi, tutti frutto delle più sofisticate e raffinate tecniche di ingegneria sociale), talvolta accade, come nel caso di Simjacker, che l'anello debole della catena sia totalmente al di fuori del dominio dell'utente finale.

E' per questo motivo che l'approccio security by design deve essere la priorità chiave nel mondo dello sviluppo tecnologico: pensare prima alla sicurezza di un sistema (che sia una tecnologia, un software o un dispositivo), al fatto che sia intrinsecamente robusto e resistente alle minacce, e in seguito alle sue funzionalità. Invertire l'ordine (come è stato fatto negli anni passati in moltissime delle tecnologie e dei dispositivi che usiamo oggi e come la vulnerabilità di S@T Browser dimostra) è sconsiderato e pericoloso specie in una realtà in cui la connessione ad una rete sta diventando un presupposto fondamentale per ogni cosa.

Appare quindi ancor più evidente come affrontare adeguatamente il problema della sicurezza informatica si debba tradurre in un grande sforzo collaborativo da parte di tutti gli attori coinvolti (imprese, pubblico, privato, ricerca) che concorrano a costruire un ecosistema composto di conoscenze, competenze, soluzioni, procedure che portino ad una gestione del rischio continuativa ed efficace, in grado di adattarsi sempre più prontamente alle mutevoli condizioni del mondo. Consapevolezza anzitutto: prefigurare i rischi e le minacce che possono abbattersi su una tecnologia, dispositivo, piattaforma, azienda, utente. La consapevolezza è l'antidoto alla vulnerabilità.

BOOX Note Air4 C è uno spettacolo: il tablet E Ink con Android per lettura e scrittura

BOOX Note Air4 C è uno spettacolo: il tablet E Ink con Android per lettura e scrittura Recensione Sony Xperia 1 VII: lo smartphone per gli appassionati di fotografia

Recensione Sony Xperia 1 VII: lo smartphone per gli appassionati di fotografia Attenti a Poco F7: può essere il best buy del 2025. Recensione

Attenti a Poco F7: può essere il best buy del 2025. Recensione Auto nuove? Per il 65% degli italiani sono troppo care, non dovrebbero costare oltre i 20.000 euro

Auto nuove? Per il 65% degli italiani sono troppo care, non dovrebbero costare oltre i 20.000 euro Droni solari Airbus volano nella stratosfera grazie alle nuove batterie al silicio: test riusciti a oltre 20 km di quota

Droni solari Airbus volano nella stratosfera grazie alle nuove batterie al silicio: test riusciti a oltre 20 km di quota Colpo da 15 milioni di dollari: chi ha rubato un carico di prodotti AMD e Apple?

Colpo da 15 milioni di dollari: chi ha rubato un carico di prodotti AMD e Apple? Elon Musk lancia l'allarme su GPT-5: 'OpenAI divorerà Microsoft'. Ma Nadella lo sfida con un sorriso

Elon Musk lancia l'allarme su GPT-5: 'OpenAI divorerà Microsoft'. Ma Nadella lo sfida con un sorriso iPhone 17 Pro sarà più costoso, ma anche più conveniente

iPhone 17 Pro sarà più costoso, ma anche più conveniente Leapmotor spinge sull'acceleratore: nuovo C10 AWD da 585 cavalli e ricarica ultraveloce a 800V

Leapmotor spinge sull'acceleratore: nuovo C10 AWD da 585 cavalli e ricarica ultraveloce a 800V Toyota vuole battere i produttori cinesi di auto elettriche. Come? Alleandosi con i loro fornitori

Toyota vuole battere i produttori cinesi di auto elettriche. Come? Alleandosi con i loro fornitori Colpo grosso di Musk: 14 ricercatori Meta hanno scelto xAI per il futuro dell'AI

Colpo grosso di Musk: 14 ricercatori Meta hanno scelto xAI per il futuro dell'AI Lip-Bu Tan a testa alta: il CEO di Intel non ha paura di Trump

Lip-Bu Tan a testa alta: il CEO di Intel non ha paura di Trump GPT5 disponibile per tutti e puoi già usarlo: offre Microsoft!

GPT5 disponibile per tutti e puoi già usarlo: offre Microsoft! Nasce l'alternativa a Worldcoin: Humanity Protocol lancia una rete da 1,1 miliardi di dollari per dare un'identità Web3 senza scanner dell'iride

Nasce l'alternativa a Worldcoin: Humanity Protocol lancia una rete da 1,1 miliardi di dollari per dare un'identità Web3 senza scanner dell'iride ASUSTOR presenta i nuovi NAS da rack Lockerstor R Pro Gen2 con CPU AMD Ryzen Pro

ASUSTOR presenta i nuovi NAS da rack Lockerstor R Pro Gen2 con CPU AMD Ryzen Pro iPhone 18, sensori Samsung realizzati in Texas: gli effetti dei dazi amari di Trump sui semiconduttori

iPhone 18, sensori Samsung realizzati in Texas: gli effetti dei dazi amari di Trump sui semiconduttori Xiaomi conquista il terzo posto nel mercato italiano: è l'unica in crescita nella Top5

Xiaomi conquista il terzo posto nel mercato italiano: è l'unica in crescita nella Top5

26 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoQuindi di fatto, indipendentemente dal sistema operativo e tutto quel che vuoi, qualsiasi smartphone o dispositivo con una SIM (tipo sistemi di allarme o anche i moderni contatori del gas) hanno una mega falla hardware non riparabile.

Me cojoni.

E adesso che si fa??

Non puoi fare niente...

è talmente strutturale che è evidentemente una "feature" voluta ed appositamente creata.

la cosa pazzesca è che nonostante queste "sbracature" sui terminali di TUTTI, comunque ladri, evasori, spacciatori, latitanti, mafiosi e criminali vari continuano a fare quel che vogliono.

Quindi di fatto, indipendentemente dal sistema operativo e tutto quel che vuoi, qualsiasi smartphone o dispositivo con una SIM (tipo sistemi di allarme o anche i moderni contatori del gas) hanno una mega falla hardware non riparabile.

Me cojoni.

E adesso che si fa??

The SIMalliance recommends to implement security for S@T push messages. This security can be introduced at two different levels:

1. At the network level, filtering can be implemented to intercept and block the illegitimate binary SMS messages

2. At the SIM card level, the Minimum Security Level - MSL - attached to the S@T browser in push mode can force Cryptographic Checksum + Encryption (MSL =0x06 at least)

In such cases where the replay of legitimate messages could lead to

undesirable effects, MSL with Cryptographic Checksum + Encryption and antireplay

Counter is recommended (e.g. 0x16)

SIMalliance consiglia di implementare la sicurezza per i messaggi push S @ T. Questa sicurezza può essere introdotta a due diversi livelli:

1. A livello di rete, il filtro può essere implementato per intercettare e bloccare il file messaggi SMS binari illegittimi

2. A livello di carta SIM, il livello di sicurezza minimo - MSL - collegato a S @ T il browser in modalità push può forzare checksum crittografico + crittografia (MSL =0x06 almeno)

In tali casi in cui la riproduzione di messaggi legittimi potrebbe portare a effetti indesiderati, MSL con Checksum crittografico + Crittografia e antireplay

Si consiglia il contatore (ad es. 0x16)

Xò io metterle in pratica non so come fare esclusa quella che deve essere fatta dagli oparatori che non posso/iamo applicare

rintracciare il soggetto grazie al solo numero di telefono, senza dover avere un mandato;

poter veicolare una chiamata doppia verso un secondo "interlocutore" e mettersi in ascolto (ma i software di priptografia acustica renderebbero la cosa inutile);

poter cambiare, on the fly, il numero chiamato dal soggetto d'analisi...

a me non sembra assolutamente necessario che il telefono risponda con la localizzazione geografica direttamente, visto che puoi ottenere lo stesso dato interrogando la tua rete (nel caso degli operatori); quindi è una feature del tutto inutile...

Non so se tuttavia questi messaggi facciano parte delle azioni che i nokia bloccavano o meno...

Purtroppo gli smartphone moderni, per essere "facili da usare", presumono che l'utente non debba importunato con queste quisquiglie tecniche.....

Chissà se questo attacco citato nel 2011 è simile a quello dell'articolo:

https://www.pcworld.com/article/246528/remote_sms_attack_can_force_mobile_phones_to_send_premiumrate_text_messages.html

la cosa bella è che chiedendo in giro il 95% di persone nella media non hanno nemmeno idea che gli sms e gli mms siano ancora presenti e attivi nei propri smartphone.

a quando una campagna massiva di informazione sull'uso consapevole dell'elettronica?

tra poco pure i frigoriferi e i water saranno smart, ma se nessuno sa usarli... sarà estinzione

eh. Appunto.

Nemmeno io.

Diciamo che possono, gli operatori, tamponare controllando questo tipo di comunicazioni sulla loro rete.

Stupisce l'esiguo numero di SIM coinvolte, rende la notizia ancora più inquietante

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".