Il primo ransomware per CPU è in grado di aggirare ogni sistema di sicurezza

Una società specializzata in cybersicurezza ha sfruttato una vulnerabilità nei processori Ryzen che potrebbe consentire ai malintenzionati di prendere il controllo della CPU tramite ransomware senza che le anomalie siano rilevabili

di Vittorio Rienzo pubblicata il 14 Maggio 2025, alle 16:51 nel canale ProcessoriAMDRyzenZengaming hardware

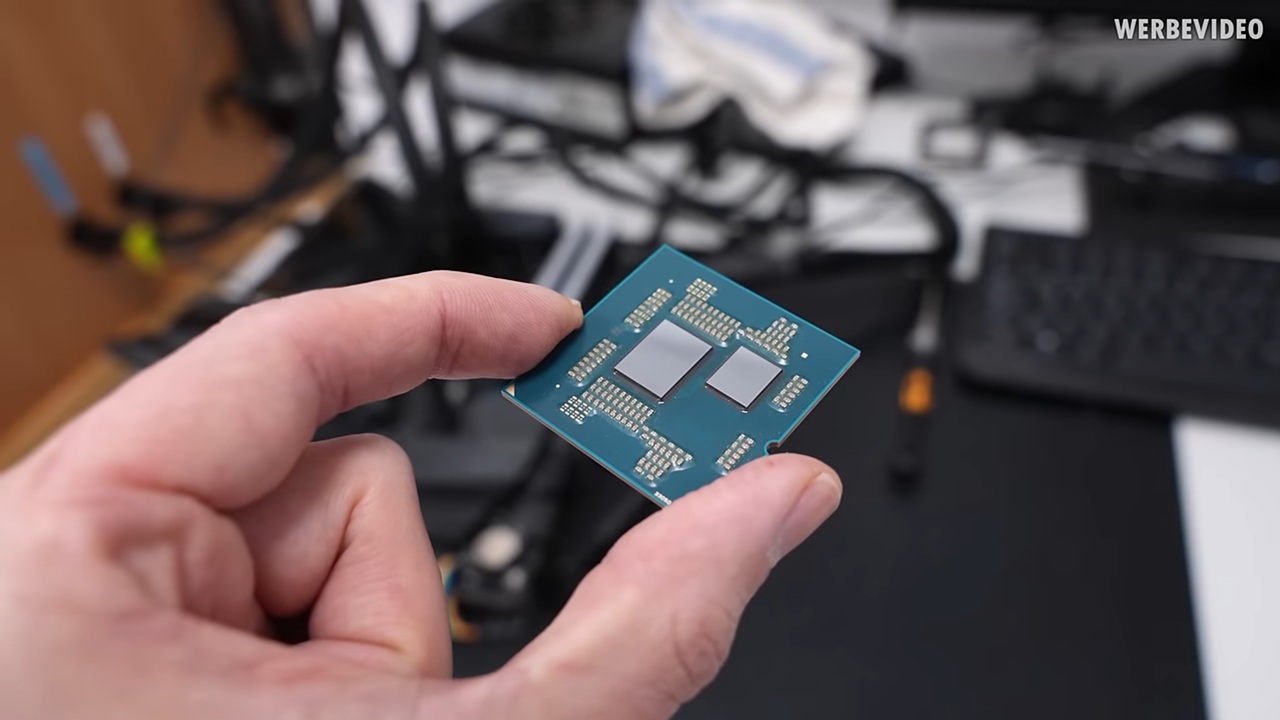

Una società specializzata nella cybersicurezza ha sfruttato una nuova vulnerabilità nelle CPU AMD Ryzen che consente di attaccare direttamente il processore. Attraverso un ransomware, i malintenzionati possono caricare microcodice non autorizzato modificando a piacimento il comportamento del chip.

In particolare, è stato Christian Beek, direttore senior dell'analisi delle minacce presso Rapid7, ad aver condotto una prova. Beek ha scritto un codice proof-of-concept che potrebbe consentire a un hacker di accedere alla CPU bypassando la crittografia hardware e bloccare il processore fino al pagamento di un riscatto.

"Avendo un background nell'ambito della sicurezza dei firmware, ho pensato 'wow, penso di poter scrivere un ransomware per CPU'" ha spiegato Beek in un'intervista con The Register. L'aspetto critico è che la vulnerabilità riguarda tutti processori basati sull'architettura Zen, da Zen 1 fino agli attuali Zen 5.

A favorire la prova di Beek, infatti, è stata una vulnerabilità rilevata dal Security Team di Google che aveva attribuito inizialmente la falla ai processori da Zen 1 a Zen 4, salvo poi scoprire che lo stesso problema affliggeva anche le nuove soluzioni basate su Zen 5.

"Un ransomware CPU, l'alterazione del microcodice, e quindi l'accesso diretto alla CPU o al firmware, consente di bypassare qualsiasi sistema di sicurezza tradizionale". Fortunatamente, il codice non sarà pubblicato e la soluzione alla vulnerabilità è piuttosto semplice. È sufficiente un aggiornamento del microcodice da parte di AMD per chiudere la falla che probabilmente arriverà a breve.

Attualmente, Beek sta lavorando a un nuovo proof-of-concept, un ransomware capace di accedere direttamente al UEFI. Questo significa che la crittografia verrebbe iniettata direttamente nella scheda madre. "Potremmo attivare la crittografia ancora prima che venga caricato il sistema operativo. Nessun antivirus sarebbe in grado di rilevarlo. Quindi, anche dopo la reinstallazione di Windows, la crittografia rimane attiva".

OPPO Find X9 Pro: il camera phone con teleobiettivo da 200MP e batteria da 7500 mAh

OPPO Find X9 Pro: il camera phone con teleobiettivo da 200MP e batteria da 7500 mAh DJI Romo, il robot aspirapolvere tutto trasparente

DJI Romo, il robot aspirapolvere tutto trasparente DJI Osmo Nano: la piccola fotocamera alla prova sul campo

DJI Osmo Nano: la piccola fotocamera alla prova sul campo Anche gli USA inseguono l'indipendenza: una startup americana promette un'alternativa migliore di ASML per la produzione di chip

Anche gli USA inseguono l'indipendenza: una startup americana promette un'alternativa migliore di ASML per la produzione di chip TikTok: i content creator guadagneranno di più con i nuovi strumenti basati sull'IA

TikTok: i content creator guadagneranno di più con i nuovi strumenti basati sull'IA Nothing Phone (3a) Lite disponibile, ma stavolta è solo un rebrand

Nothing Phone (3a) Lite disponibile, ma stavolta è solo un rebrand Emissioni globali per la prima volta in calo secondo l'ONU, ma l'obiettivo è ancora troppo distante

Emissioni globali per la prima volta in calo secondo l'ONU, ma l'obiettivo è ancora troppo distante Bancomat lancia Eur-Bank: la stablecoin bancaria italiana conforme a MiCAR

Bancomat lancia Eur-Bank: la stablecoin bancaria italiana conforme a MiCAR NVIDIA supera i 5.000 miliardi di dollari: è la prima azienda al mondo a farlo

NVIDIA supera i 5.000 miliardi di dollari: è la prima azienda al mondo a farlo I ransomware fanno meno paura: solo un'azienda su 4 cede al riscatto

I ransomware fanno meno paura: solo un'azienda su 4 cede al riscatto Intel Nova Lake-S: i dissipatori delle precedenti generazioni saranno compatibili, stavolta è 'ufficiale'

Intel Nova Lake-S: i dissipatori delle precedenti generazioni saranno compatibili, stavolta è 'ufficiale' 1X Technologies apre i preordini per NEO, il primo robot umanoide domestico. Un pericolo per la privacy

1X Technologies apre i preordini per NEO, il primo robot umanoide domestico. Un pericolo per la privacy Tesla Cybercab cambia rotta: nel taxi del futuro anche volante e pedali, senza guida autonoma completa

Tesla Cybercab cambia rotta: nel taxi del futuro anche volante e pedali, senza guida autonoma completa L'industria dell'auto europea a pochi giorni dalla catastrofe: stop delle linee di assemblaggio imminente

L'industria dell'auto europea a pochi giorni dalla catastrofe: stop delle linee di assemblaggio imminente VMware tra cloud privato e nuovi modelli di business: cosa si è detto a Explore on Tour 2025 Parigi

VMware tra cloud privato e nuovi modelli di business: cosa si è detto a Explore on Tour 2025 Parigi Amazon Haul lancia il colpo di genio: prendi 2 prodotti e paghi il secondo la metà — codice segreto dentro

Amazon Haul lancia il colpo di genio: prendi 2 prodotti e paghi il secondo la metà — codice segreto dentro

27 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoForse una protezione potrebbe essere un programma che analizza costantemente tutt oil comportamento della CPU segnalando anomalie ed aggiornando con regolarita' tutto il microcode per sovrascrivere eventuali modifiche e riportarlo alla normalita'.

Un eventuale update del microcodice della CPU sotto che forma avviene?

Sarà un update del bios rilasciato dal produttore della mobo o ci sarà un eseguibile da scaricare ed avviare da so?

Un eventuale update del microcodice della CPU sotto che forma avviene?

Sarà un update del bios rilasciato dal produttore della mobo o ci sarà un eseguibile da scaricare ed avviare da so?

Verrà sistemata con un aggiornamento dell'AGESA, quindi update BIOS. Se hai una cpu/MB in end of life (come la mia x370 che va benissimo anche con 5700x3d), buona fortuna...

PS.

Come non detto, io sono stato fortunato, la mia Fatal1ty X370 Gaming K4 ha rilasciato il mese scorso un bios con AGESA PI 1.2.0.E che sistema la Vulnerability AMD-SB-7033 sfruttata da questa news. Evidentemente vita la gravità della cosa ASROCK ha pensato bene di metterci la pezza, anche perchè IMHO lo sforzo per aggiornare solo l'AGESA, mi aspetto sia minimo.

Basta avviare uno script dubbio come amministratore. Alla fine gli antivirus riescono ad individuare i virus conosciuti e con fatica individuare qualcosa tramite le uristiche, tramite questo exploit si riesce a scardinare qualsiasi sicurezza del sistema e prendere il controllo completo della macchina iniettando altri virus/malware facendoli girare con i privilegi massimi di sistema, dove neanche l'antivirus può accedervi

Se l'AV non conosce lo script, non lo blocca.

Alcuni affermavano che per lavorare con la sicurezza,bisognerebbe fare tabula rasa e ripensare i processori e il software annesso ma sarebbe una impresa impossibile,ci si ritroverebbe con tutta la roba che non funziona o sarebbe incompatibile.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".