FinFisher, il pericoloso malware che colpisce il Windows Boot Manager con un bootkit UEFI

Offuscamento a quattro livelli, avanzate misure anti-analisi nonché un bootkit UEFI usato per infettare le vittime: sono queste le caratteristiche scoperte da Kaspersky dell'ultima versione del malware FinFisher.

di Manolo De Agostini pubblicata il 29 Settembre 2021, alle 12:01 nel canale SicurezzaKaspersky

I ricercatori di Kaspersky hanno analizzato il malware FinFisher (noto anche come FinSpy o Wingbird) scoprendo che ora può infettare i dispositivi Windows per mezzo di un bootkit UEFI che lo inserisce nel Windows Boot Manager. Può colpire anche macOS, Linux e i suoi installer, ma con altre modalità.

FinFisher è un malware commerciale sviluppato da Gamma Group che in teoria è venduto solo ad agenzie governative e forze dell'ordine, ma che è stato anche rilevato in altri contesti, in campagne di spear phishing e nell'infrastruttura di provider di servizi Internet.

Monitorato da Kaspersky fin dal 2011, FinFisher è in grado di raccogliere varie credenziali, directory, file cancellati, così come diversi documenti, livestreaming o registrazione di dati e ottenere l'accesso a webcam e microfoni.

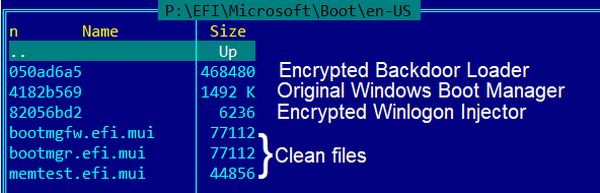

"Durante l'indagine, durata otto mesi, sono stati scoperti l'offuscamento a quattro livelli e le misure avanzate anti-analisi impiegate dagli sviluppatori dello spyware, nonché un bootkit UEFI usato per infettare le vittime", spiega Kaspersky. "Tutti i sistemi infettati dal bootkit UEFI avevano il Boot Manager di Windows (bootmgfw.efi) sostituito con uno maligno".

"Questo metodo di infezione ha permesso ai malintenzionati di installare un bootkit senza dover aggirare i controlli di sicurezza del firmware. Le infezioni che colpiscono l'UEFI sono molto rare e generalmente difficili da eseguire, e si distinguono per la loro evasività e persistenza".

L'UEFI rende i malware bootkit difficili da eradicare perché s'inseriscono nella memoria flash SPI saldata sulle motherboard e non si cancellano cambiando l'hard disk / SSD o reinstallando il sistema operativo. Inoltre, il codice maligno è invisibile alle soluzioni di sicurezza del sistema operativo perché si carica durante la fase di avvio del dispositivo, prima di Windows.

In questo modo, oltre a controllare il processo di avvio di un sistema operativo, un malintenzionato può sabotare le difese del sistema operativo arrivando persino ad aggirare il Secure Boot in alcuni casi.

Attacchi e malware che usano un bootkit sono estremamente rari: tra quelli documentati troviamo Lojax usato dal gruppo APT28 sostenuto dalla Russia, MosaicRegressor creato da hacker cinesi e Moriya, sempre usato dai cinesi per spionaggio. I PC più datati che non sono dotati di supporto UEFI si infettano con una tattica simile, tramite l'MBR (Master Boot Record) con bootkit nati a partire dal 2014.

I risultati dello studio dimostrano quanto FinFisher sia, ad oggi, uno degli spyware più difficili da rilevare in quanto è in grado di eludere i controlli di sicurezza. "FinFisher è offuscato da quattro complessi offuscatori personalizzati, la cui funzione è rallentare l'analisi dello spyware. Inoltre, il Trojan utilizza metodi peculiari per raccogliere informazioni. Ad esempio, all'interno dei browser usa la modalità sviluppatore per intercettare il traffico protetto con protocolli HTTPS".

"Il lavoro che è stato fatto per rendere FinFisher inaccessibile ai ricercatori di sicurezza è davvero preoccupante e piuttosto impressionante", ha commentato Igor Kuznetsov, principal security researcher del Global Research and Analysis Team (GReAT) di Kaspersky.

"Gli sviluppatori hanno lavorato non solo al Trojan stesso, ma anche alla creazione di pesanti misure di offuscamento e anti-analisi per proteggerlo. Di conseguenza, questo spyware è particolarmente difficile da tracciare e rilevare grazie alle sue capacità di eludere qualsiasi indagine e analisi".

"Il fatto che questo malware venga distribuito con estrema precisione e sia praticamente impossibile da rilevare significa anche che le sue vittime sono particolarmente vulnerabili. Questo costituisce anche una grande sfida per i ricercatori: serve investire una quantità enorme di risorse per districare ogni singolo sample. Credo che minacce complesse come FinFisher dimostrino quanto sia importante la cooperazione e lo scambio di conoscenze tra i ricercatori di sicurezza, nonché l'investimento in nuovi tipi di soluzioni di sicurezza in grado di contrastare queste minacce". Il report completo su FinFisher è disponibile su Securelist.

AMD Ryzen 5 7500X3D: la nuova CPU da gaming con 3D V-Cache per la fascia media

AMD Ryzen 5 7500X3D: la nuova CPU da gaming con 3D V-Cache per la fascia media SONY BRAVIA 8 II e BRAVIA Theatre System 6: il cinema a casa in formato compatto

SONY BRAVIA 8 II e BRAVIA Theatre System 6: il cinema a casa in formato compatto KTC H27E6 a 300Hz e 1ms: come i rivali ma a metà prezzo

KTC H27E6 a 300Hz e 1ms: come i rivali ma a metà prezzo Steam Controller: un ritorno in grande stile per il controller universale di Valve

Steam Controller: un ritorno in grande stile per il controller universale di Valve Steam Frame, il visore SteamOS che porta tutta la libreria di Steam in realtà virtuale

Steam Frame, il visore SteamOS che porta tutta la libreria di Steam in realtà virtuale Steam Machine, Valve ci riprova con le console da salotto: mini-PC compatto, gaming 4K e piattaforma aperta

Steam Machine, Valve ci riprova con le console da salotto: mini-PC compatto, gaming 4K e piattaforma aperta Super Mario Galaxy - Il Film: disponibile il primo trailer ufficiale. In uscita nel 2026

Super Mario Galaxy - Il Film: disponibile il primo trailer ufficiale. In uscita nel 2026 In Giappone una donna sposa un personaggio creato con ChatGPT: 'Lui mi ascolta sempre'

In Giappone una donna sposa un personaggio creato con ChatGPT: 'Lui mi ascolta sempre' Le batterie allo stato semi-solido arrivano sulle e-bike tra un mese: rivoluzione di un settore

Le batterie allo stato semi-solido arrivano sulle e-bike tra un mese: rivoluzione di un settore Una sola iniezione per curare Alzheimer e depressione: il progetto del MIT entro 3 anni

Una sola iniezione per curare Alzheimer e depressione: il progetto del MIT entro 3 anni European Democracy Shield: l'Europa arruola Big Tech e influencer per difendere la democrazia digitale

European Democracy Shield: l'Europa arruola Big Tech e influencer per difendere la democrazia digitale Peugeot Polygon Concept: la guida del futuro con sterzo elettronico

Peugeot Polygon Concept: la guida del futuro con sterzo elettronico MSI aggiorna la gamma handheld: arrivano in Italia le nuove Claw 7 AI+ e A1M con prezzi da 399 euro

MSI aggiorna la gamma handheld: arrivano in Italia le nuove Claw 7 AI+ e A1M con prezzi da 399 euro Mova 1000 in prova, il robot tagliaerba con il LiDAR che fa magie

Mova 1000 in prova, il robot tagliaerba con il LiDAR che fa magie Addio ai plugin Mi Piace e Commenta: il Facebook 'di una volta' non esiste più

Addio ai plugin Mi Piace e Commenta: il Facebook 'di una volta' non esiste più Google e Qualcomm pronte a lanciare i PC Android: il chip sarà lo Snapdragon X Elite

Google e Qualcomm pronte a lanciare i PC Android: il chip sarà lo Snapdragon X Elite Italia, nuove regole sul porno da oggi: la verifica dell'età resta un miraggio

Italia, nuove regole sul porno da oggi: la verifica dell'età resta un miraggio

9 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoMamma M$ ci tiene tanto all'uefi...lo vorrebbe anche come requisito fondamentale per Windows 11 insieme a tpm. É vero che si impesta anche il vecchio mbr, per l'amor del cielo ma questa è una delle tante dimostrazioni che a livello di sicurezza siamo ancora ben lontani dal traguardo ...

Comunque una bella rogna.

Guarda che parla di UEFI, non parla di secureboot, e il TPM serve proprio ad evitare problemi come questo.

E io proprio di uefi parlo. Sull'effettiva efficacia del tpm...mah nel riparleremo quando sarà adottato in massa, su ogni postazione Windows. Io aspetterei a pronunciarmi in un senso o in un altro...se mi ha capito...

eee però il TPM ci salverà dai malware

Così dicevano...Comunque una bella rogna.

Ah no, quella è un'altra cosa

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".