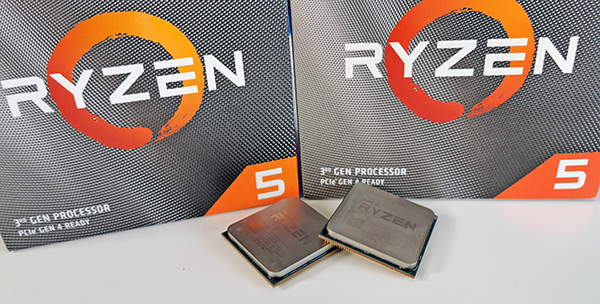

Scoperta una vulnerabilità nei processori AMD dal 2011 al 2019

Un team di ricercatori della Graz University of Technology ha illustrato l'esistenza di vulnerabilità nelle architetture AMD dal 2011 al 2019, processori Zen, Zen+ e Zen 2 compresi. La falla è stata comunicata ad AMD lo scorso agosto, ecco di cosa si tratta.

di Manolo De Agostini pubblicata il 07 Marzo 2020, alle 10:01 nel canale SicurezzaAMD

AGGIORNAMENTO 08-03-2020 ore 12:05

AMD ha risposto al documento di ricerca della Graz University of Technology affermando che non ritiene " si tratti di nuovi attacchi basati sull'esecuzione speculativa". L'azienda insomma non reputa di dover mettere in campo mitigazioni specifiche. La risposta integrale la trovate in questa news.

News originale

Un documento di ricerca diffuso dalla Graz University of Technology illustra l'esistenza di una vulnerabilità nelle CPU AMD che interessa le soluzioni dal 2011 al 2019, il che significa che anche i Ryzen basati su architettura Zen, Zen+ e Zen 2 sono coinvolti. I ricercatori hanno messo a punto due nuove tecniche di attacco ribattezzate generalmente "Take A Way" e singolarmente "Collide+Probe" e "Load+Reload", grazie alle quali è possibile ottenere dati sensibili manipolando il predittore della cache L1D (L1 data).

L'ateneo afferma di aver comunicato l'esistenza di queste problematiche ad AMD il 23 agosto 2019, ma al momento non ci sono informazioni sulla risoluzione di questi problemi. Anche in questo caso si tratta di cosiddetti "attacchi side channel" alle architetture dei microprocessori: da Spectre e Meltdown a inizio 2018, la ricerca su possibili falle nelle architetture di calcolo si è fatta maggiore e a risultarne più colpite sono state le CPU Intel. AMD e ARM ne sono quasi uscite indenni, ma ciò non significa che siano invincibili.

"Abbiamo svolto l'ingegneria inversa del way predictor dalla cache L1 di AMD nelle microarchitetture dal 2011 al 2019, e questo ci ha portato a due nuove tecniche di attacco. Con Collide+Probe, un malintenzionato può monitorare gli accessi alla cache victim senza conoscere gli indirizzi fisici o la memoria condivisa durante il tempo di condivisione di un core logico. Con Load+ Reload sfruttiamo il modo in cui il way predictor per ottenere tracce di accessi altamente accurati della cache victim sullo stesso core fisico. Sebbene Load+Reload si affidi alla memoria condivisa, ciò non invalida la cache line, permettendo attacchi più furtivi che non inducono alcuna rimozione di dati nella cache di ultimo livello".

I ricercatori affermano di aver sfruttato la vulnerabilità tramite un JavaScript che può girare sui browser Chrome e Firefox. Il documento indica che tramite soluzioni software e hardware è possibile sistemare la vulnerabilità, senza però spiegare se potrebbero esserci possibili ripercussioni prestazionali.

In attesa di una presa di posizione da parte di AMD sul problema, nel documento si può leggere che la ricerca è stata finanziata da diverse fonti, tra cui figura anche Intel. "Ulteriori fondi sono stati forniti tramite generose donazioni di Intel. Qualsiasi opinione, scoperta e conclusione o consiglio espresso in questo documento è dei propri autori e non riflette necessariamente le opinioni dei finanziatori".

Sebbene il nome di Intel possa aprire a facili derive complottiste, bisogna ricordare come altri studi finanziati dall'azienda abbiano scoperto e comunicato l'esistenza di falle sulle sue architetture, andando perciò contro il finanziatore stesso. D'altronde la casa di Santa Clara non ha fatto mistero, anche recentemente, di essere attivamente impegnata a sostenere la ricerca di vulnerabilità di parte persone o enti esterni.

Su Twitter il ricercatore a capo dello studio ha spiegato che Intel sostiene alcuni dei suoi studenti e l'università rivela tutte le fonti da cui riceve finanziamenti, aggiungendo che Intel non limita la libertà accademica e l'indipendenza delle università e che l'azienda ha finanziato il programma per due anni. Quanto alla vulnerabilità, il documento riporta che Intel ha già patchato una vulnerabilità analoga nei suoi processori.

Dreame Aqua10 Ultra Roller, la pulizia di casa con un rullo

Dreame Aqua10 Ultra Roller, la pulizia di casa con un rullo Recensione Realme 15 Pro Game Of Thrones: un vero cimelio tech per pochi eletti

Recensione Realme 15 Pro Game Of Thrones: un vero cimelio tech per pochi eletti GIGABYTE GAMING A16, Raptor Lake e RTX 5060 Laptop insieme per giocare al giusto prezzo

GIGABYTE GAMING A16, Raptor Lake e RTX 5060 Laptop insieme per giocare al giusto prezzo Football Manager 26 ottiene la licenza FIFA ufficiale per la prima volta nella storia

Football Manager 26 ottiene la licenza FIFA ufficiale per la prima volta nella storia Una nuova crisi dei chip minaccia l'auto europea: 'Produzione a rischio in poche settimane'

Una nuova crisi dei chip minaccia l'auto europea: 'Produzione a rischio in poche settimane' Intel i386: 40 anni fa nasceva il processore che cambiò per sempre il PC

Intel i386: 40 anni fa nasceva il processore che cambiò per sempre il PC Il creatore di Dead Space critica Elon Musk: un grande gioco IA nel 2026? Fesserie

Il creatore di Dead Space critica Elon Musk: un grande gioco IA nel 2026? Fesserie MrBeast lancia MrBeast Financial: il suo debutto nel mondo delle criptovalute

MrBeast lancia MrBeast Financial: il suo debutto nel mondo delle criptovalute Una fotocamera dentro al water? Analizza quello che fai e ti dice se stai bene oppure no

Una fotocamera dentro al water? Analizza quello che fai e ti dice se stai bene oppure no In Giappone boom di lettori ottici: l'effetto collaterale del passaggio a Windows 11

In Giappone boom di lettori ottici: l'effetto collaterale del passaggio a Windows 11 La Fire TV Stick 4K diventa 4K Plus: Amazon tenta di fare ordine ma complica ancora di più le cose

La Fire TV Stick 4K diventa 4K Plus: Amazon tenta di fare ordine ma complica ancora di più le cose REDMAGIC 11 Pro e Pro+ ufficiali: tanta potenza e un sistema di raffreddamento avanzato

REDMAGIC 11 Pro e Pro+ ufficiali: tanta potenza e un sistema di raffreddamento avanzato Gemini Live migliora ancora: ora l'AI può comprendere il tono di voce dell'utente

Gemini Live migliora ancora: ora l'AI può comprendere il tono di voce dell'utente Meta potenzierà il controllo parentale per regolare le interazioni degli adolescenti con l'AI

Meta potenzierà il controllo parentale per regolare le interazioni degli adolescenti con l'AI iPhone 17 Pro cambia colore, e non è una feature: l'arancione diventa Rose Gold

iPhone 17 Pro cambia colore, e non è una feature: l'arancione diventa Rose Gold Non solo iPhone, iPad e Mac: ecco tutte le altre novità in arrivo per la gamma Apple

Non solo iPhone, iPad e Mac: ecco tutte le altre novità in arrivo per la gamma Apple ROG Xbox Ally non potrà che migliorare: sono in arrivo nuove funzionalità software

ROG Xbox Ally non potrà che migliorare: sono in arrivo nuove funzionalità software

15 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infohttps://www.youtube.com/watch?v=3pW1d9RjqPY

Giusto per farvi stare tranquilli...

Nel frattempo ne è stata scoperta una che interessa anche i processori Intel degli ultimi 5 anni e che si trova nel Converged Security and Management Engine (CSME). Quindi tutt'appost! Intel è sempre in vantaggio.Ne abbiamo parlato qui https://www.hwupgrade.it/news/sicur...olta_87563.html

scommetto che lo stanno già facendo...

Periodo ipotetico?

"senza però spiegare se potrebbero esserci possibili"Qualcosa non mi quadra in questa frase....

Ma tu guarda un po': sono quasi 7 mesi che AMD commercializza ugualmente i suoi processori, senza aver detto nulla ai clienti/acquirenti né tanto meno provvedere a delle revisioni per eliminare e/o mitigare il problema.

Chi l'avrebbe mai detto.

Adesso aspetto gli stessi commenti che leggo puntualmente da due anni ormai, ma a senso unico contro la solita azienda.

[I][INDENT]"AMD e ARM ne sono quasi uscite indenni, ma ciò non significa che siano invincibili."[/INDENT][/I]

No, Manolo, ARM ha avuto parecchi problemi e suoi processori sono stati affetti da tutte le vulnerabilità (chi più, chi meno). E se consideri che di processori ARM ne vengono sfornati 12-15 MILIARDI l'anno, e che probabilmente i dispositivi che li montano NON possono essere aggiornati e/o mitigati, non direi proprio che ne sia uscita indenne. Tutt'altro.

Sperando che il fix non abbia impatti prestazionali immagino che ora che è stata resa pubblica la falla AMD nei prossimi giorni risponda. Se non altro perché con i contratti governativi/HPC che sta stipulando non credo possa ignorare la cosa

Sgamati!

Porc#!Stanno scoprendo proprio tutte le backdoor che CIA e NSA avevano fatto mettere...

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".