Sicurezza informatica: rischio altissimo, bisogna reagire subito

Abbiamo assistito alla presentazione del Rapporto CLUSIT, realizzata alla presenza di eminenti esperti del settore come Andrea Zapparoli Manzoni, Senior Manager Information Risk Management per KPMG; Davide Del Vecchio, responsabile del software di sicurezza informatica FASTWEB; Alessio L.R. Pennasilico, Security Evangelist in Objectivo Technology, e Alessandro Livrea, Regional Manager per Akamai Technologies

di Rosario Grasso pubblicato il 09 Marzo 2016 nel canale SicurezzaCome cambia lo scenario

Quella del 2016 è la quinta edizione del Rapporto CLUSIT (la prima risale proprio al 2012), il quale annualmente fotografa lo scenario della sicurezza informatica internazionale, concentrandosi principalmente sugli incidenti più eclatanti con un impatto internazionale. Lo scopo principale della ricerca è quindi quello di avvertire le grosse aziende dei pericoli che corrono sul piano della sicurezza delle loro infrastrutture informative e di rete, in un'epoca in cui gli attacchi vengono ormai automatizzati e serializzati. Non c'è una persona che preme un tasto, ma i virus informatici agiscono continuamente e ciecamente, senza che i loro stessi autori sappiano chi stanno attaccando e come.

Detto questo, CLUSIT si occupa anche della sicurezza informatica degli utenti comuni, evidenziando soprattutto come sia stato l'anno dei ransomware, ovvero dei cosiddetti cryptovirus che vanno a cifrare i file installati nel computer o nella rete aziendale per poi richiedere il pagamento di un vero e proprio riscatto. Abbiamo approfondito l'argomento qui.

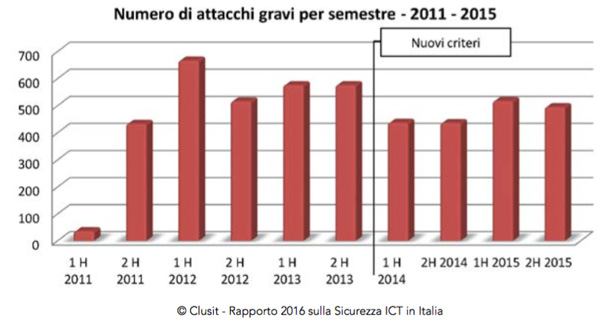

Il CLUSIT ha rilevato negli ultimi 60 mesi 80 attacchi gravi al mese (dati provenienti da OpenWeb), verificando un'esplosione a partire dal 2012 dopo che è stata modificata la metodologia di rivelazione. Si è registrato un calo, invece, nel 2014 perché è stato cambiato il modo di catalogare gli attacchi, che è diventato più stringente, ovvero certi attacchi prima gravi non sono stati più considerati come tali.

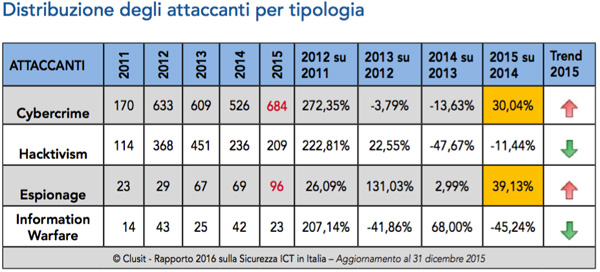

Dal campione emerge chiaramente che, con l’esclusione delle attività riferibili ad attaccanti nella categoria "Information Warfare" e "Hacktivism", dal punto di vista numerico nel 2015 gli attacchi gravi di pubblico dominio compiuti per altre finalità sono in aumento rispetto al 2014, in particolare per quanto riguarda la categoria "Cybercrime", che presenta un tasso di crescita percentuale marcato, con oltre il 30% in più rispetto all’anno precedente. Cresce ancora di più la tipologia di aggressioni riferibile alla categoria "Espionage" (+39%). In termini assoluti nel 2015 entrambe le categorie fanno registrare il numero di attacchi più elevato degli ultimi 5 anni.

La tendenza verso il calo degli attacchi di tipo "Hacktivism" va avanti da qualche anno, sottolinea il CLUSIT, mentre è molto preoccupante la crescita di "Information Warfare", anche alla luce del fatto che questo tipo di attacchi solo raramente diventa di dominio pubblico. Durante l'evento di presentazione sono stati citati i recenti attacchi in Ucraina, conseguenti alla crisi militare verificatesi nella zona: tramite attacco informatico, infatti, per la prima volta è stato possibile creare un black out che ha colpito circa 90 mila famiglie nell'area di Kiev. In questo caso, la rete elettrica veniva colpita tramite malware e altre attività di tipo social engineering.

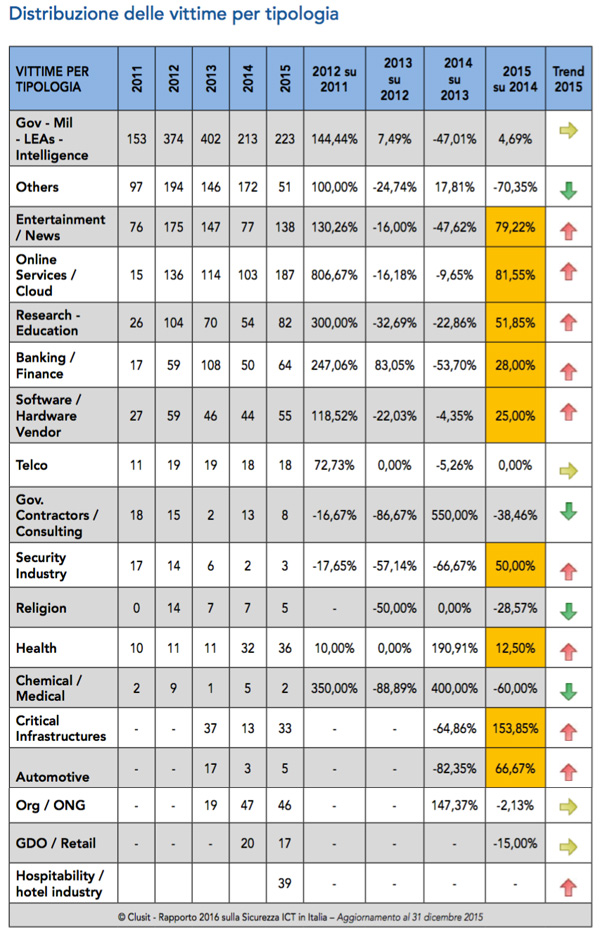

Crescono anche le segnalazioni di violazioni inerenti il settore entertainment/news. Le vittime sono in aumento per via del fattore del maladvertising, ovvero per la presenza di banner malevoli infiltrati nei circuiti pubblicitari e che per questo prendono il posto dei normali banner all'interno dei siti di news e di intrattenimento. Ciò è stato possibile perché la piattaforma che gestiva i banner è stata attaccata, fenomeno che ha coinvolto alcune delle principali testate italiane.

Altra tendenza in crescita è quello che ha riguardato le cosiddette "critical infrastructures". In questo tipo di attacchi vengono sfruttate le infrastrutture esistenti come veicolo di attacco contro altri clienti. Rientra, ad esempio, in questo fenomeno l'uso delle piattaforme di pagamento all'interno di un albergo al fine di attaccare direttamente i conti dei clienti.

CLUSIT si occupa anche di distribuzione geografica delle vittime, sottolineando come sia difficile stabilirla perché, ad esempio, la sede legale dell'azienda si trova in un posto differente rispetto a dove effettivamente l'azienda opera. Se la vittima, ad esempio, opera in Lussemburgo ma gli uffici risultano posizionati negli Usa, per CLUSIT la vittima è localizzata negli Usa. Percentualmente aumentano di poco le vittime di area europea (dal 20 al 21%) mentre mostrano leggere variazioni gli attacchi verso realtà basate nelle Americhe ed in Asia (dal 49% al 47% le prime, e dal 17% al 18% le seconde). L’Oceania, non presente nel 2014, appare per la prima volta con un 3% delle vittime. Usa e Cina, naturalmente, rimangono le due nazioni più attaccate per via della maggiore presenza di aziende e di dispositivi collegati.

Due mesi di Battlefield 6: dalla campagna al battle royale, è l'FPS che stavamo aspettando

Due mesi di Battlefield 6: dalla campagna al battle royale, è l'FPS che stavamo aspettando Antigravity A1: drone futuristico per riprese a 360° in 8K con qualche lacuna da colmare

Antigravity A1: drone futuristico per riprese a 360° in 8K con qualche lacuna da colmare Sony Alpha 7 V, anteprima e novità della nuova 30fps, che tende la mano anche ai creator

Sony Alpha 7 V, anteprima e novità della nuova 30fps, che tende la mano anche ai creator Lian Li si è inventata il primo alimentatore con la presa 'che ruota'. Che cosa significa?

Lian Li si è inventata il primo alimentatore con la presa 'che ruota'. Che cosa significa? Amazon in raptus sconti: ogni 24 ore novità, qui tutti quelli di oggi con iPhone 17, anche Pro, Xiaomi F7, robot e molto altro

Amazon in raptus sconti: ogni 24 ore novità, qui tutti quelli di oggi con iPhone 17, anche Pro, Xiaomi F7, robot e molto altro 44 idee regalo sotto i 50€: con le offerte Amazon via pensieri e stress, facendo bella figura

44 idee regalo sotto i 50€: con le offerte Amazon via pensieri e stress, facendo bella figura Super Sconti Amazon Haul: ribassi fino al 60% su centinaia di prodotti, ma solo fino al 9 dicembre

Super Sconti Amazon Haul: ribassi fino al 60% su centinaia di prodotti, ma solo fino al 9 dicembre Cloudflare ha bloccato 416 miliardi di richieste AI in pochi mesi: il web rischia di rimanere in mano a pochi

Cloudflare ha bloccato 416 miliardi di richieste AI in pochi mesi: il web rischia di rimanere in mano a pochi Prezzo mai visto: POCO F7 12/256GB in super sconto. Batteria da 6500mAh e fotocamera Sony da 50MP con OIS a meno di 350€

Prezzo mai visto: POCO F7 12/256GB in super sconto. Batteria da 6500mAh e fotocamera Sony da 50MP con OIS a meno di 350€ Svuotano tutto: super sconto su due scope elettriche potentissime da 69€ e 113€, sono i prezzi minimi fino ad oggi

Svuotano tutto: super sconto su due scope elettriche potentissime da 69€ e 113€, sono i prezzi minimi fino ad oggi Warner-Netflix, l'accordo riaccende le speranze per il ritorno del DC Snyderverse

Warner-Netflix, l'accordo riaccende le speranze per il ritorno del DC Snyderverse 6 robot al prezzo del Black Friday e non sono fondi di magazzino, c'è anche il bestseller ECOVACS DEEBOT T80 OMNI

6 robot al prezzo del Black Friday e non sono fondi di magazzino, c'è anche il bestseller ECOVACS DEEBOT T80 OMNI Russia, i cani randagi diventano hotspot Wi-Fi: il progetto divide esperti e animalisti

Russia, i cani randagi diventano hotspot Wi-Fi: il progetto divide esperti e animalisti Ogni giorno sconti nuovi: oggi iPhone 17, anche Pro, in sconto su Amazon, ma ci sono anche AirPods a 99€ e molto altro

Ogni giorno sconti nuovi: oggi iPhone 17, anche Pro, in sconto su Amazon, ma ci sono anche AirPods a 99€ e molto altro Non solo Mac: anche alcuni futuri iPhone potrebbero avere chip prodotti da Intel?

Non solo Mac: anche alcuni futuri iPhone potrebbero avere chip prodotti da Intel? La costruzione del telescopio spaziale Nancy Grace Roman è stata completata

La costruzione del telescopio spaziale Nancy Grace Roman è stata completata HBO ha cancellato la produzione della serie su Elon Musk e l'inizio dell'avventura di SpaceX

HBO ha cancellato la produzione della serie su Elon Musk e l'inizio dell'avventura di SpaceX