Wordpress, attenzione al plugin LiteSpeed Cache: vulnerabilità grave per milioni di siti web

La falla permette di ottenere i permessi di amministratore e prendere pieno controllo del sito, con le immaginabili conseguenze del caso. Un aggiornamento è già disponibile

di Andrea Bai pubblicata il 23 Agosto 2024, alle 08:51 nel canale SicurezzaWordPress

Il ricercatore di sicurezza informatica John Blackbourn ha individuato una vulnerabilità critica nel popolare plugin LiteSpeed Cache per WordPress che potrebbe mettere a rischio milioni di siti web. La falla, identificato come CVE-2024-28000, consente potenzialmente a qualsiasi visitatore non autenticato di ottenere permessi di amministratore, con le immaginabili conseguenze del caso.

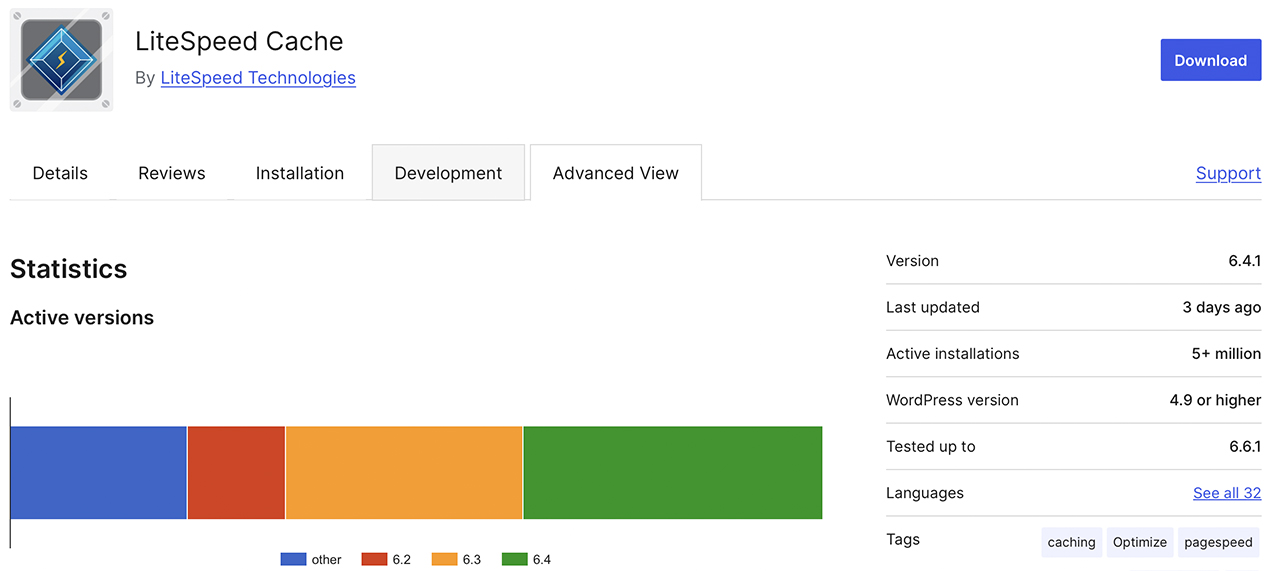

LiteSpeed Cache è il plugin di "accelerazione" più diffuso nell'ecosistema WordPress con oltre 5 milioni di installazioni attive. La sua compatibilità con piattaforme come WooCommerce, bbPress, ClassicPress e Yoast SEO ne ha fatto uno strumento essenziale per molti webmaster e la sua estrema popolarità è ovviamente di interesse anche per i criminali informatici.

La vulnerabilità è stata segnalata attraverso il programma bug bounty di Patchstack il 1° agosto e si trova, nello specifico, nella funzionalità di simulazione utente del plugin. Il problema è causato da un controllo hash debole nelle versioni fino alla 6.3.0.1 inclusa.

Questo potrebbe, secondo Rafie Muhammad, ricercatore di sicurezza di Patchstack, permettere l'esecuzione di un attacco brute force in grado di consentire l'accesso non autorizzato in poche ore o, al massimo, in una settimana. "L'unico prerequisito è conoscere l'ID di un utente di livello amministratore," spiega Muhammad, aggiungendo che in molti casi l'ID utente 1 potrebbe essere sufficiente.

Un attacco condotto con successo potrebbe portare ad ogni genere di conseguenze nefaste: l'installazione di plugin malevoli, la modifica di impostazioni critiche, il dirottamento del traffico verso siti dannosi, la distribuzione di malware ai visitatori o il furto di dati sensibili degli utenti.

Il team di sviluppo di LiteSpeed ha rilasciato una patch correttiva con la versione 6.4 del plugin lo scorso 13 agosto, ma osservando le statistiche di download dal catalogo dei plugin di WordPress si evince che più della metà dei siti che fanno uso di LiteSpeed Cache usano versioni ancora vulnerabili.

Ovviamente il suggerimento, per tutti coloro i quali si trovano a gestire, anche solo a livello amatoriale, un sito web WordPress che fa uso del plugin LiteSpeed Cache, di installare la patch di aggiornamento all'ultima versione e, laddove possibile, attivare gli aggiornamenti automatici dei plugin.

KTC H27E6 a 300Hz e 1ms: come i rivali ma a metà prezzo

KTC H27E6 a 300Hz e 1ms: come i rivali ma a metà prezzo Cineca inaugura Pitagora, il supercomputer Lenovo per la ricerca sulla fusione nucleare

Cineca inaugura Pitagora, il supercomputer Lenovo per la ricerca sulla fusione nucleare Mova Z60 Ultra Roller Complete: pulisce bene grazie anche all'IA

Mova Z60 Ultra Roller Complete: pulisce bene grazie anche all'IA Terapia genica 'one-shot' abbatte colesterolo e trigliceridi: prima sperimentazione umana riuscita

Terapia genica 'one-shot' abbatte colesterolo e trigliceridi: prima sperimentazione umana riuscita Il primo sconto in assoluto di iPhone 17 Pro: 256 GB a 1.299€

Il primo sconto in assoluto di iPhone 17 Pro: 256 GB a 1.299€ Mini Aspirapolvere 4 in 1 da 26.000Pa: l'arma segreta per auto, divani e peli di animali a soli 29,15€

Mini Aspirapolvere 4 in 1 da 26.000Pa: l'arma segreta per auto, divani e peli di animali a soli 29,15€ Google punirà le app che consumano troppa batteria su Android: nuove regole dal 2026

Google punirà le app che consumano troppa batteria su Android: nuove regole dal 2026 Cina: emissioni di CO2 stabili o in calo da 18 mesi grazie a rinnovabili ed EV

Cina: emissioni di CO2 stabili o in calo da 18 mesi grazie a rinnovabili ed EV Ritorna la migliore offerta di ho. Mobile: 5,95 euro al mese e 100 Giga, ma tempo limitato

Ritorna la migliore offerta di ho. Mobile: 5,95 euro al mese e 100 Giga, ma tempo limitato 21 offerte Amazon Black Friday vere: robot, TV anche OLED, portatili e molto altro a prezzi stracciati, con le novità di oggi

21 offerte Amazon Black Friday vere: robot, TV anche OLED, portatili e molto altro a prezzi stracciati, con le novità di oggi Tesla crolla in Cina: ottobre è stato il peggior mese degli ultimi tre anni

Tesla crolla in Cina: ottobre è stato il peggior mese degli ultimi tre anni Sovranità digitale per l'UE: arriva Red Hat Confirmed Sovereign Support

Sovranità digitale per l'UE: arriva Red Hat Confirmed Sovereign Support Costa la metà ed è più potente: tra AMD Strix Halo ed NVIDIA DGX Spark non c'è partita

Costa la metà ed è più potente: tra AMD Strix Halo ed NVIDIA DGX Spark non c'è partita Wikipedia tira le orecchie all'AI: "Attribuite le fonti e usate le API a pagamento"

Wikipedia tira le orecchie all'AI: "Attribuite le fonti e usate le API a pagamento" Oggi su Amazon Haul sconto lampo di 11€! Solo per poche ore, articoli quasi gratis

Oggi su Amazon Haul sconto lampo di 11€! Solo per poche ore, articoli quasi gratis Firefox 145 è l'ultima versione per Linux 32 bit: novità per i PDF e miglioramenti estetici

Firefox 145 è l'ultima versione per Linux 32 bit: novità per i PDF e miglioramenti estetici La nuova tasca Apple per trasportare gli iPhone costa più di molti smartphone Android

La nuova tasca Apple per trasportare gli iPhone costa più di molti smartphone Android

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".