RAMBO, il nuovo attacco che - teoricamente - può violare i PC più isolati al mondo

Ricercatori israeliani hanno messo a punto RAMBO, un nuovo attacco che ruba i dati sfruttando le radiazioni elettromagnetiche della RAM nei PC air-gapped, ovvero non connessi a reti esterne.

di Manolo De Agostini pubblicata il 08 Settembre 2024, alle 10:01 nel canale SicurezzaUn nuovo attacco side-channel denominato RAMBO, acronimo di Radiation of Air-gapped Memory Bus for Offense, permette di ottenere dati da PC "air-gapped" tramite l'emissione di radiazioni elettromagnetiche dalla RAM. Ne parla il sito BleepingComputer.

Con il termine air-gap si intende un qualsiasi dispositivo, tipicamente quelli mission critical (sistemi di controllo di armi nucleari, governativi, ecc.), che è isolato dalla rete Internet e altre reti per evitare che sia soggetto a infezioni di malware e furti di dati.

Anche sistemi di questo tipo, sebbene più sicuri degli altri, hanno dei punti deboli, possono ad esempio essere vittima di sottrazioni di dati tramite a connessione di dispositivi esterni come chiavette USB, oppure mediante attacchi sofisticatissimi alla supply chain - dove i malware sono inseriti nei componenti che compongono il sistema nella fase di produzione.

Nei casi come quello descritto, il malware, una volta insinuatosi nel sistema, è in grado di operare sottotraccia per modulare i componenti air-gapped della RAM in modo da consentire il trasferimento di segreti dal PC a un destinatario nelle vicinanze.

RAMBO è stato messo a punto dai ricercatori universitari israeliani guidati da Mordechai Guri, un esperto di questo genere di attacchi che in passato ha trovato metodi per sottrarre informazioni usando i LED delle schede di rete, i segnali RF delle unità USB, i cavi SATA e gli alimentatori.

Per condurre l'attacco RAMBO, un malintenzionato deve installare un malware sul computer air-gapped per raccogliere dati sensibili e prepararli alla trasmissione. Quest'ultima avviene manipolando i pattern di accesso alla memoria (operazioni di lettura/scrittura sul bus di memoria) per generare emissioni elettromagnetiche controllate dalla RAM.

Queste emissioni sono essenzialmente un sottoprodotto del malware che commuta rapidamente i segnali elettrici (On-Off Keying "OOK") all'interno della RAM, un processo che non viene monitorato attivamente dai prodotti di sicurezza e che non può essere segnalato o fermato.

I dati emessi sono codificati in 1 e 0, rappresentati nei segnali radio come "on" e "off". I ricercatori hanno scelto di utilizzare la codifica Manchester per migliorare il rilevamento degli errori e garantire la sincronizzazione del segnale, riducendo le possibilità di interpretazioni errate da parte del ricevitore.

Coloro che vogliono entrare in possesso delle informazioni possono usare una Software-Defined Radio (SDR) relativamente economica con un'antenna per intercettare le emissioni elettromagnetiche modulate e riconvertirle in informazioni binarie.

La buona notizia, se così possiamo definirla, è che l'attacco RAMBO non è ad alta velocità: il trasferimento dei dati arriva fino a 1.000 bit al secondo (bps), pari a 128 byte al secondo, ovvero 0,125 KB/s. A questa velocità, servirebbero circa 2,2 ore per esfiltrare 1 megabyte di dati, quindi RAMBO è più adatto a rubare piccole quantità di dati come testo, sequenze di tasti e piccoli file.

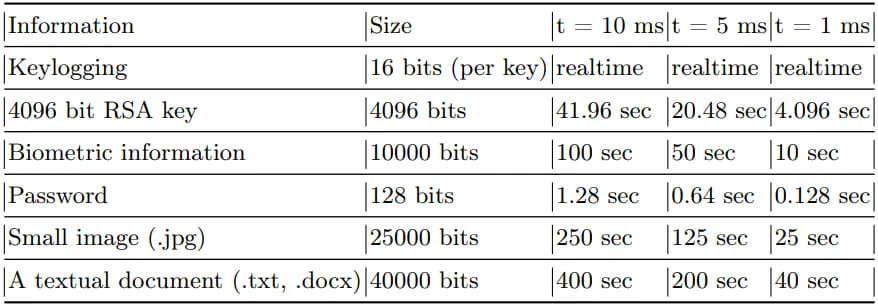

I ricercatori hanno scoperto che è possibile eseguire il keylogging in tempo reale, ma per rubare una password occorrono da 0,1 a 1,28 secondi, per una chiave RSA da 4096 bit da 4 a 42 secondi e per una piccola immagine da 25 a 250 secondi, a seconda della velocità di trasmissione.

La trasmissione veloce è limitata a una portata massima di 3 metri, con un error bit rate del 2-4%. Le trasmissioni a media velocità, a parità di tasso di errore, arrivano a 4,5 metri. Infine, le trasmissioni lente, con tassi di errore quasi nulli, possono funzionare in modo affidabile su distanze fino a 7 metri.

I ricercatori hanno anche sperimentato trasmissioni fino a 10.000 bps, ma hanno scoperto che qualsiasi cosa superi i 5.000 bps comporta un rapporto segnale/rumore molto basso per una trasmissione dei dati efficace.

Il documento tecnico pubblicato su Arxiv fornisce diversi consigli per mitigare l'attacco RAMBO, tra cui il jamming della RAM per interrompere i canali occulti alla fonte, il jamming elettromagnetico esterno per interrompere i segnali radio e gabbie di Faraday per bloccare i sistemi air-gapped dall'emanare le radiazioni EM all'esterno.

La rivoluzione dei dati in tempo reale è in arrivo. Un assaggio a Confluent Current 2025

La rivoluzione dei dati in tempo reale è in arrivo. Un assaggio a Confluent Current 2025 SAP Sapphire 2025: con Joule l'intelligenza artificiale guida app, dati e decisioni

SAP Sapphire 2025: con Joule l'intelligenza artificiale guida app, dati e decisioni Dalle radio a transistor ai Micro LED: il viaggio di Hisense da Qingdao al mondo intero

Dalle radio a transistor ai Micro LED: il viaggio di Hisense da Qingdao al mondo intero Una domenica bestiale Amazon: LG OLED, super portatile Lenovo, iPhone 16 Pro e Pro Max, robot e altri super sconti

Una domenica bestiale Amazon: LG OLED, super portatile Lenovo, iPhone 16 Pro e Pro Max, robot e altri super sconti DJI Mini 4 Pro Fly More Combo: drone leggero che non richiede il patentino oggi in offerta super su Amazon

DJI Mini 4 Pro Fly More Combo: drone leggero che non richiede il patentino oggi in offerta super su Amazon realme GT 7T: display da 6000 nit, potentissimo, 7000 mAh, quasi un top di gamma a metà del prezzo che ti aspetti

realme GT 7T: display da 6000 nit, potentissimo, 7000 mAh, quasi un top di gamma a metà del prezzo che ti aspetti Ancora qualche pezzo per il portatile Lenovo con Core i7, 40GB RAM e 1TB SSD: va sempre a ruba

Ancora qualche pezzo per il portatile Lenovo con Core i7, 40GB RAM e 1TB SSD: va sempre a ruba TV OLED LG Serie C4 2024: immagini da cinema e 4K a 144Hz in sconto su Amazon

TV OLED LG Serie C4 2024: immagini da cinema e 4K a 144Hz in sconto su Amazon Smartwatch Amazfit in sconto: Active 2 a 97€, ma ci sono offerte su tutta la gamma

Smartwatch Amazfit in sconto: Active 2 a 97€, ma ci sono offerte su tutta la gamma Router e ripetitori AVM FRITZ! da 30€ su Amazon: ecco tutte le offerte da non perdere

Router e ripetitori AVM FRITZ! da 30€ su Amazon: ecco tutte le offerte da non perdere Adulting 101: i corsi per imparare come era la vita fino a qualche anno fa

Adulting 101: i corsi per imparare come era la vita fino a qualche anno fa Blue Origin ha lanciato con successo la missione suborbitale NS-32 con New Shepard

Blue Origin ha lanciato con successo la missione suborbitale NS-32 con New Shepard L'amministrazione Trump ha ritirato la candidatura di Jared Isaacman come amministratore della NASA

L'amministrazione Trump ha ritirato la candidatura di Jared Isaacman come amministratore della NASA La NASA potrebbe chiudere le missioni OSIRIS-APEX, New Horizons e Juno cancellandone altre per risparmiare soldi

La NASA potrebbe chiudere le missioni OSIRIS-APEX, New Horizons e Juno cancellandone altre per risparmiare soldi Trump vieta anche la vendita di software per la progettazione di chip alle società cinesi

Trump vieta anche la vendita di software per la progettazione di chip alle società cinesi Le migliori offerte del weekend Amazon: portatili, robot, iPhone, Kindle ai prezzi più bassi di sempre

Le migliori offerte del weekend Amazon: portatili, robot, iPhone, Kindle ai prezzi più bassi di sempre Dreame L40 Ultra a 699€, prezzo shock: vale quasi quanto l’X40 Ultra da 999€ (ma costa 300€ in meno!)

Dreame L40 Ultra a 699€, prezzo shock: vale quasi quanto l’X40 Ultra da 999€ (ma costa 300€ in meno!)

13 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoconcordo

non solo, ma vanta anche

sì, vabbeh, coi superpoteri magici aiutato dai miniponies : :

mi limito alla lucetta della scheda di rete:

se lampeggia come si fa a determinare innanzitutto che tipologia di dati sta transitando?

è un file? di che tipo, di che estensione, con quale codifica.... ?? sono richieste di un browser, è un ping tra macchine e/o altre interfacce di rete? è altro tipo di traffico? è traffico?

per capirci, anche sapendo che in quel momento l'unico traffico è dato da un piccolo file di testo .TXT come farebbe questo esperto a sapere se all'interno l'unico piccolo testo è "ciao" e non "miao" ???

non parliamo poi delle psu....

mi ricordano un po' le notizie "furbellla 2000" di Tommaso Ferramenta di qualche tempo fa.....

Link ad immagine (click per visualizzarla)

...

attento che questo espertissimo saprebbe ricavare le dimensioni del tuo attrezzo e non solo quelle.... STRA LOL

ciao ciao

Direi che è un attacco bello ma inutilizzabile

mi limito alla lucetta della scheda di rete:

se lampeggia come si fa a determinare innanzitutto che tipologia di dati sta transitando?[/IMG]

https://www.bleepingcomputer.com/ne...work-card-leds/

The attack begins with planting on the target computer malware that contains a modified version of the firmware for the network card. This allows taking control of the LED blinking frequency, duration, and color.

mi limito alla lucetta della scheda di rete:

se lampeggia come si fa a determinare innanzitutto che tipologia di dati sta transitando?

è un file? di che tipo, di che estensione, con quale codifica.... ?? sono richieste di un browser, è un ping tra macchine e/o altre interfacce di rete? è altro tipo di traffico? è traffico?

per capirci, anche sapendo che in quel momento l'unico traffico è dato da un piccolo file di testo .TXT come farebbe questo esperto a sapere se all'interno l'unico piccolo testo è "ciao" e non "miao" ???

non parliamo poi delle psu....

mi ricordano un po' le notizie "furbellla 2000" di Tommaso Ferramenta di qualche tempo fa.....

Link ad immagine (click per visualizzarla)

...

attento che questo espertissimo saprebbe ricavare le dimensioni del tuo attrezzo e non solo quelle.... STRA LOL

ciao ciao

Mai visto un dispositivo IRda?

Perché funzionano proprio con un led, IR. Che lampeggia.

Perché funzionano proprio con un led, IR. Che lampeggia.

Inoltre su certi dispositivi embedded si usa deliberatamente UN led connesso con due gpio a due circuiti con resistenze ed opamp per ottenere una porta seriale "ottica" che puoʻ sia ricevere che trasmettere in half duplex (un led puoʻ essere usato anche come "fotodiodo improvvisato" con un circuito opportuno).

Un simile accrocchio tira al massimo fino a qualche cm di distanza e se arriva a 20kbit/s è tanto (di solito molto meno), ma è perfetto per avere un interfaccia optoisolata per debug ed aggiornamento di dispositivi installati sul campo che è accessibile senza smontare tutto e che nel normale utilizzo opera come un led di stato.

Ma se la macchina è isolata, come fai ad installarci il malware?

Perché se ne hai accesso fisico, allora ci sono centinaia di altri modi per inviare dati...

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".