GPU, un nuovo alleato per i malware: un pericolo inedito all'orizzonte?

Su un forum di hacker è stato venduto il proof of concept di una tecnica che permette ai malware di nascondersi nel buffer di memoria della GPU ed essere eseguiti dalla stessa, sfuggendo ai controlli degli antivirus.

di Manolo De Agostini pubblicata il 01 Settembre 2021, alle 09:01 nel canale SicurezzaGeForceNVIDIARadeonAMDIntel

Le GPU, e più precisamente il loro buffer di memoria, potrebbero presto diventare una nuova arma nelle mani dei malintenzionati che vogliono attaccare i PC per sottrarre informazioni sensibili.

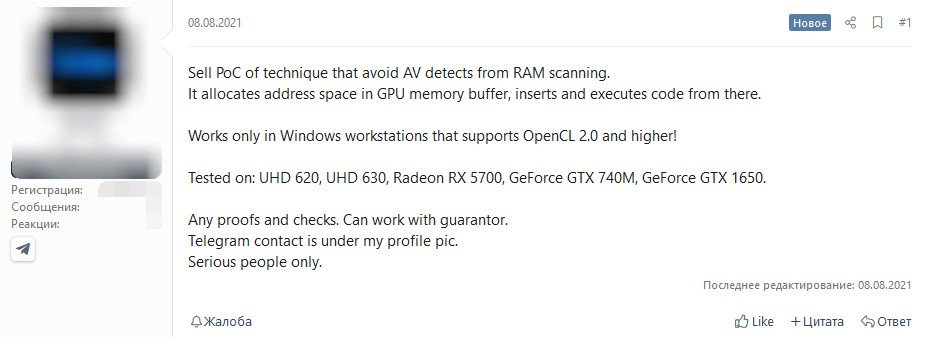

Come riporta Bleeping Computer, all'inizio di agosto del codice proof-of-concept (PoC) utile a sfruttare le GPU è stato venduto su un forum di hacker. In un breve post, si legge di una "tecnica che sfugge alla scansione della RAM da parte degli antivirus. [La tecnica] alloca lo spazio di indirizzamento nel buffer di memoria della GPU, inserisce ed esegue il codice da lì".

Fonte: Bleeping Computer

Il venditore del codice afferma che funziona su workstation Windows che supportano OpenCL in versione 2.0 e superiori. Nel post si citano alcuni modelli di GPU, tra soluzioni integrate nei processori e schede video dedicate, su cui è stata testata la tecnica con successo: Intel, AMD e NVIDIA, non sembra mancare nessuno.

Anche se nel mondo accademico si parla da diversi anni di metodi per sfruttare le GPU in questo modo, e sono stati persino pubblicati dei PoC, finora i progetti erano rimasti ampiamente confinati a quel settore o non erano mai stati rifiniti per colpire su larga scala.

In passato, nel 2015, venne pubblicato JellyFish, un GPU rootkit "Linux based" e gli stessi creatori diffusero il PoC per un keylogger e di un trojan per Windows sempre in grado di sfruttare la GPU. Il nuovo pericolo non sembra però collegato a JellyFish.

Il post rintracciato da Bleeping Computer è stato pubblicato l'8 agosto e secondo il venditore il PoC è stato venduto dopo circa 2 settimane, il 25 agosto, a una cifra non nota - così come non si conosce l'identità dell'acquirente. Secondo VX-Underground, il malware "consente l'esecuzione dei binari dalla GPU e nello spazio di indirizzamento della memoria della GPU, anziché dalla CPU"; una dimostrazione della tecnica dovrebbe arrivare "a breve".

La rivoluzione dei dati in tempo reale è in arrivo. Un assaggio a Confluent Current 2025

La rivoluzione dei dati in tempo reale è in arrivo. Un assaggio a Confluent Current 2025 SAP Sapphire 2025: con Joule l'intelligenza artificiale guida app, dati e decisioni

SAP Sapphire 2025: con Joule l'intelligenza artificiale guida app, dati e decisioni Dalle radio a transistor ai Micro LED: il viaggio di Hisense da Qingdao al mondo intero

Dalle radio a transistor ai Micro LED: il viaggio di Hisense da Qingdao al mondo intero Gli iPhone in offerta oggi? C'è il 15 128GB a 645€, oltre ai 16 Pro e Pro Max al minimo storico

Gli iPhone in offerta oggi? C'è il 15 128GB a 645€, oltre ai 16 Pro e Pro Max al minimo storico Una domenica bestiale Amazon: LG OLED, super portatile Lenovo, iPhone 16 Pro e Pro Max, robot e altri super sconti

Una domenica bestiale Amazon: LG OLED, super portatile Lenovo, iPhone 16 Pro e Pro Max, robot e altri super sconti DJI Mini 4 Pro Fly More Combo: drone leggero che non richiede il patentino oggi in offerta super su Amazon

DJI Mini 4 Pro Fly More Combo: drone leggero che non richiede il patentino oggi in offerta super su Amazon realme GT 7T: display da 6000 nit, potentissimo, 7000 mAh, quasi un top di gamma a metà del prezzo che ti aspetti

realme GT 7T: display da 6000 nit, potentissimo, 7000 mAh, quasi un top di gamma a metà del prezzo che ti aspetti Ancora qualche pezzo per il portatile Lenovo con Core i7, 40GB RAM e 1TB SSD: va sempre a ruba

Ancora qualche pezzo per il portatile Lenovo con Core i7, 40GB RAM e 1TB SSD: va sempre a ruba TV OLED LG Serie C4 2024: immagini da cinema e 4K a 144Hz in sconto su Amazon

TV OLED LG Serie C4 2024: immagini da cinema e 4K a 144Hz in sconto su Amazon Smartwatch Amazfit in sconto: Active 2 a 97€, ma ci sono offerte su tutta la gamma

Smartwatch Amazfit in sconto: Active 2 a 97€, ma ci sono offerte su tutta la gamma Router e ripetitori AVM FRITZ! da 30€ su Amazon: ecco tutte le offerte da non perdere

Router e ripetitori AVM FRITZ! da 30€ su Amazon: ecco tutte le offerte da non perdere Adulting 101: i corsi per imparare come era la vita fino a qualche anno fa

Adulting 101: i corsi per imparare come era la vita fino a qualche anno fa Blue Origin ha lanciato con successo la missione suborbitale NS-32 con New Shepard

Blue Origin ha lanciato con successo la missione suborbitale NS-32 con New Shepard L'amministrazione Trump ha ritirato la candidatura di Jared Isaacman come amministratore della NASA

L'amministrazione Trump ha ritirato la candidatura di Jared Isaacman come amministratore della NASA La NASA potrebbe chiudere le missioni OSIRIS-APEX, New Horizons e Juno cancellandone altre per risparmiare soldi

La NASA potrebbe chiudere le missioni OSIRIS-APEX, New Horizons e Juno cancellandone altre per risparmiare soldi Trump vieta anche la vendita di software per la progettazione di chip alle società cinesi

Trump vieta anche la vendita di software per la progettazione di chip alle società cinesi

2 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".