|

|||||||

|

|

|

|

|

|

Strumenti |

|

|

#1 | |||

|

Senior Member

Iscritto dal: Mar 2006

Messaggi: 22114

|

[NEWS] The Mask, la rete di cyber-spionaggio svelata da Kaspersky

martedì 11 febbraio 2014

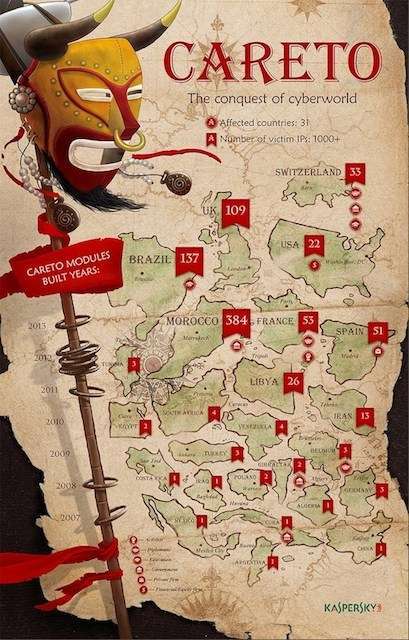

Roma - Nel sempre più affollato bestiario dei malware APT (Advanced Persistent Threat) entra ora Careto o "The Mask", sofisticatissimo attacco contro obiettivi di alto profilo individuato da Kaspersky Labs e attivo sin dal 2007. I "pupari" non sono noti ma la security enterprise moscovita identifica le possibili origini spagnole della minaccia. Di certo ha tutta l'aria di un'operazione gestita per conto di un governo nazionale.  Careto - nome identificativo tratto da una stringa di testo presente all'interno del codice del software - è una delle minacce più complesse mai identificate, spiegano gli analisti di Kaspersky, un "pacchetto" tutto compreso che include un malware estremamente sofisticato per Windows (32 e 64-bit), Mac OS X, Linux e forse versioni mobile (Android/iOS), un rootkit e un bootkit per garantirsi la persistenza sulla macchina in caso di pulizia antivirale. Il software cyber-spione arriva sotto forma di email di phishing altamente personalizzata sui bersagli da colpire, si camuffa come link legittimi a quotidiani online popolari ed è in grado di carpire ogni genere di informazioni dai sistemi infetti comprese chiavi crittografiche, tasti premuti, conversazioni Skype e molto altro ancora.Gli analisti di Kaspersy hanno individuato 380 vittime "uniche" di Careto su 1.000 diversi IP, indirizzi a cui corrispondono agenzie governative, ambasciate, istituti di ricerca, attivisti, società energetiche o di altre industrie sensibili e altri attori "chiave" dislocati in 31 diversi paesi (Europa, Africa, Sudamerica). Un'operazione complessa e sofisticata come Careto/Mask era evidentemente pensata per passare inosservata, e infatti Kaspersky ha osservato la cessazione delle attività in anticipo sulla pubblicazione dell'analisi approfondita della minaccia. Gli ignoti autori di Careto erano impegnati a monitorare l'infrastruttura di controllo, spiegano gli analisti, e devono quindi essersi accorti del fatto che qualcuno era in ascolto prima di eliminare le tracce dei file di log (tramite "wiping" e non tramite semplice cancellazione) e interrompere tutte le comunicazioni. Alfonso Maruccia Fonte immagine: ZDNet Fonte: Punto Informatico

__________________

Questa opera è distribuita secondo le regole di licenza Creative Commons salvo diversa indicazione. Chiunque volesse citare il contenuto di questo post deve necessariamente riportare il link originario. |

|||

|

|

|

|

|

#2 | |

|

Moderatore

Iscritto dal: Jun 2007

Città: 127.0.0.1

Messaggi: 25885

|

Quote:

http://www.securelist.com/en/downloa...emask_v1.0.pdf

__________________

Try again and you will be luckier.

|

|

|

|

|

|

|

#3 | |

|

Moderatore

Iscritto dal: Jun 2007

Città: 127.0.0.1

Messaggi: 25885

|

Quote:

__________________

Try again and you will be luckier.

|

|

|

|

|

|

| Strumenti | |

|

|

Tutti gli orari sono GMT +1. Ora sono le: 21:58.