Transient Scheduler Attack: quattro nuove falle di sicurezza colpiscono le CPU AMD

AMD ha identificato 4 nuove vulnerabilità nei suoi processori che potrebbero compromettere la sicurezza dei dati. Sebbene classificate come di bassa/media gravità, gli esperti ritengono la minaccia complessivamente critica. Sono già disponibili mitigazioni.

di Manolo De Agostini pubblicata il 10 Luglio 2025, alle 06:40 nel canale SicurezzaThreadripperRyzenEPYCAMD

AMD ha pubblicato un bollettino di sicurezza per rendere nota l'esistenza di nuove vulnerabilità nei suoi processori. "Transient Scheduler Attack" (TSA), questo il nome dato al pacchetto delle falle di sicurezza, potrebbe consentire a un malintenzionato di accedere a informazioni sensibili attraverso tecniche di side-channel, analoghe a quelle dei noti attacchi Meltdown e Spectre.

Le vulnerabilità, identificate da AMD in seguito a una segnalazione di Microsoft, sono quattro in totale: due classificate a severità media e due a severità bassa. Tuttavia, alcune aziende di sicurezza informatica, tra cui Trend Micro e CrowdStrike, ritengono che la minaccia nel suo complesso sia da considerarsi "critica", a causa della natura a basso livello del problema e del potenziale impatto sulla sicurezza dei sistemi.

L'esecuzione di questi attacchi richiede che l'aggressore abbia la possibilità di eseguire codice arbitrario sulla macchina bersaglio, come nel caso di malware o macchine virtuali compromesse. Secondo AMD, non è possibile sfruttare le vulnerabilità tramite semplici siti web malevoli, e un'eventuale esfiltrazione di dati richiederebbe un numero elevato di ripetizioni dell'attacco.

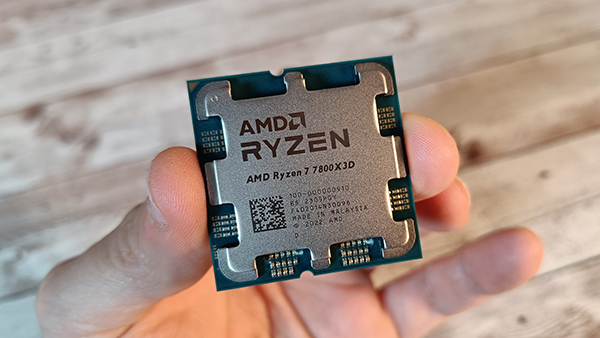

Le vulnerabilità si manifestano a livello di microarchitettura e interessano un ampio ventaglio di CPU AMD, tra cui modelli desktop, notebook e server, come le serie EPYC di terza e quarta generazione. Coinvolta anche l'APU HPC Instinct MI300A. I due attacchi principali sono stati identificati come TSA-L1 e TSA-SQ, legati rispettivamente alla cache L1 e alla store queue del processore.

Nel dettaglio, TSA-L1 sfrutta un'anomalia nella gestione deu microtag della cache, che può causare il caricamento di dati errati. TSA-SQ, invece, si verifica quando un'istruzione di caricamento ottiene in modo improprio dati dalla store queue, potenzialmente permettendo l'inferenza di dati da contesti eseguiti in precedenza, incluso il kernel del sistema operativo.

Secondo AMD, il rischio maggiore è la possibile fuga di dati dal kernel, che potrebbe portare a una successiva escalation di privilegi o a bypass di meccanismi di sicurezza. Le altre vulnerabilità ritenute "a bassa severità" sarebbero limitate alla divulgazione di dettagli interni sull'operatività della CPU, che l'azienda non considera sensibili.

Per mitigare gli attacchi, AMD consiglia agli amministratori di sistema di aggiornare i sistemi alle ultime versioni disponibili di Windows e firmware per le rispettive motherboard. È prevista anche una mitigazione tramite l'istruzione VERW, che però potrebbe avere un impatto negativo sulle prestazioni. La scelta del tipo di protezione da adottare dipenderà dal bilanciamento tra sicurezza e performance richiesto dall'ambiente in cui i sistemi operano.

A oggi, secondo Microsoft, non risulterebbe alcun exploit attivo né codice di attacco disponibile pubblicamente.

Recensione Sony Xperia 1 VII: lo smartphone per gli appassionati di fotografia

Recensione Sony Xperia 1 VII: lo smartphone per gli appassionati di fotografia Attenti a Poco F7: può essere il best buy del 2025. Recensione

Attenti a Poco F7: può essere il best buy del 2025. Recensione Recensione Samsung Galaxy Z Fold7: un grande salto generazionale

Recensione Samsung Galaxy Z Fold7: un grande salto generazionale  Tesla manda in fumo 68 miliardi in 48 ore, gli azionisti citano l'azienda in tribunale

Tesla manda in fumo 68 miliardi in 48 ore, gli azionisti citano l'azienda in tribunale Backdoor segrete nei chip NVIDIA? La Cina accusa, l'azienda nega, il governo USA affossa

Backdoor segrete nei chip NVIDIA? La Cina accusa, l'azienda nega, il governo USA affossa Donald Trump chiede la testa del CEO di Intel, Lip-Bu Tan

Donald Trump chiede la testa del CEO di Intel, Lip-Bu Tan Arriva il generatore che potrebbe cambiare le auto elettriche: DeepDrive presenta il suo range extender compatto ed efficiente

Arriva il generatore che potrebbe cambiare le auto elettriche: DeepDrive presenta il suo range extender compatto ed efficiente PCI-SIG conferma la roadmap PCIe: nel 2028 arriva la versione 8.0 a 256 GT/s

PCI-SIG conferma la roadmap PCIe: nel 2028 arriva la versione 8.0 a 256 GT/s Addio a Gianni Berengo Gardin, la fotografia italiana piange il suo maestro

Addio a Gianni Berengo Gardin, la fotografia italiana piange il suo maestro Oracle semplifica l'implementazione di app mission critical distribuite

Oracle semplifica l'implementazione di app mission critical distribuite  Il Made in Italy su Marte con SpaceX: esperimenti italiani a bordo delle prime Starship verso il pianeta rosso

Il Made in Italy su Marte con SpaceX: esperimenti italiani a bordo delle prime Starship verso il pianeta rosso I servizi critici non sono un problema con l'alta disponibilità di Synology

I servizi critici non sono un problema con l'alta disponibilità di Synology Sony stringe la presa su Bungie: addio all'indipendenza promessa?

Sony stringe la presa su Bungie: addio all'indipendenza promessa? Redmi A5 4G: a meno di 70 euro non puoi davvero chiedere di più!

Redmi A5 4G: a meno di 70 euro non puoi davvero chiedere di più! Attacco hacker a Google confermato: rubati dati aziendali tramite inganno telefonico

Attacco hacker a Google confermato: rubati dati aziendali tramite inganno telefonico Leapmotor sfida BYD: ora vende pacchi batteria anche ad altri costruttori

Leapmotor sfida BYD: ora vende pacchi batteria anche ad altri costruttori Universal a muso duro contro Big Tech: rubateci i contenuti per l'AI e vi portiamo in tribunale

Universal a muso duro contro Big Tech: rubateci i contenuti per l'AI e vi portiamo in tribunale

1 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".