Rubare dati da un PC con la sola vibrazione delle ventole. Impossibile? Non proprio

Un gruppo di ricercatori israeliano escogita un metodo per sottrarre informazioni da PC air-gapped, sfruttando la vibrazione delle ventole. Ma è più che altro una dimostrazione di concetto, in quanto la velocità di trasmissione è bassissima

di Andrea Bai pubblicata il 20 Aprile 2020, alle 20:01 nel canale SicurezzaUn hacker molto determinato a raggiungere il suo obiettivo è spesso in grado di elaborare metodi molto fantasiosi e altrettanto efficaci sebbene per lo più sia sufficiente fare leva su cattive pratiche di sicurezza o su vulnerabilità software per riuscire nei suoi intenti.

Chi si è costruito una reputazione nell'individuare tecniche di hacking molto particolari, ma comunque sfruttabili, sono i ricercatori della Ben Gurion University di Israele, coordinati dal dottor Mordechai Guri, che concentrano le loro attività di ricerca sui PC cosiddetti "air-gapped" cioè che sono isolati da Internet e non sono connessi nemmeno ad una rete locale.

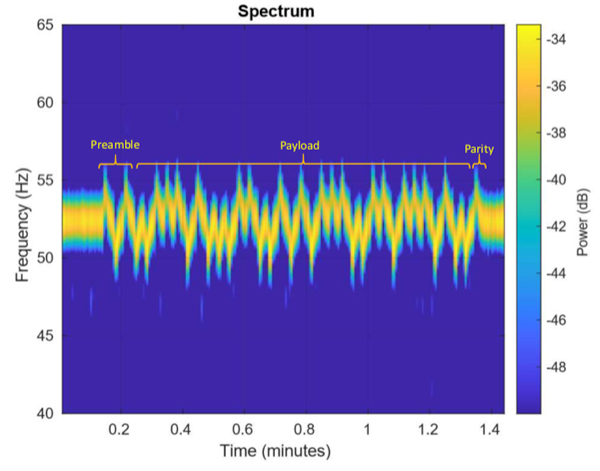

L'ultimo esperimento dei ricercatori è incentrato su una tecnica da loro elaborata che prende il nome di AiR-ViBeR. Il concetto di base è che le vibrazioni prodotte dai componenti elettro-meccanici di un computer - le ventole, principalmente - possono essere sfruttate per trasmettere informazioni, sfruttando un malware che è in grado di codificare i dati da trasmettere e manipolare le ventole per creare le vibrazioni desiderate.

Nell'esperimento i ricercatori hanno usato uno smartphone collocato sullo stesso tavolo di un PC per registrare le vibrazioni e le loro variazioni, sfruttando gli accelerometri del telefono che negli smartphone di oggi sono sufficientemente sensibili e precisi da recepire anche le variazioni più minute. Nel caso specifico i ricercatori hanno usato un Samsung Galaxy S10, dotato di accelerometri accreditati di una risoluzione di 0,0023956299 metri al secondo quadrato.

Che si tratti di Android o iOS, comunque, è interessante osservare che nessuno dei due sistemi operativi chiede il permesso dell'utente per leggere i dati rilevati dagli accelerometri, il che in altri termini sta a significare che non v'è alcun indizio visivo tale da far sospettare che stia succedendo qualcosa dietro le quinte. Inoltre la lettura di queste informazioni può avvenire in maniera abbastanza semplice, senza compromettere in alcun modo il dispositivo mobile: è sufficiente sfruttare un browser web con JavaScript.

Le prove di trasmissione dati hanno avuto riscontro positivo con lo smartphone collocato a circa un metro e mezzo dal PC-bersaglio. Tuttavia la velocità di trasmissione è incredibilmente lenta, nell'ordine di mezzo bit al secondo! I ricercatori hanno poi osservato che la ventola del case pare essere quella più efficace allo scopo, mentre quella della CPU è risultata essere meno utile.

Come detto in precedenza il team di Guri ha già sperimentato modalità per estrarre informazioni da sistemi air-gapped, e in questa pagina sono riassunte tutte le loro imprese. Degne di nota sono quelle di USBee, di cui avevamo già parlato nella notizia "USBee, il malware che può estorcere dati anche da computer non connessi", o ancora una tecnica che prevede la possibilità di sottrarre informazioni recependo le variazioni, opportunamente indotte, della luminosità del monitor di un PC.

Si tratta di tecniche appunto fantasiose, probabilmente alcune più percorribili di altre nel mondo reale, ma tutte convergenti su una considerazione che è diventata una famosa massima nel mondo della sicurezza informatica: l'unico PC sicuro è un PC spento.

La rivoluzione dei dati in tempo reale è in arrivo. Un assaggio a Confluent Current 2025

La rivoluzione dei dati in tempo reale è in arrivo. Un assaggio a Confluent Current 2025 SAP Sapphire 2025: con Joule l'intelligenza artificiale guida app, dati e decisioni

SAP Sapphire 2025: con Joule l'intelligenza artificiale guida app, dati e decisioni Dalle radio a transistor ai Micro LED: il viaggio di Hisense da Qingdao al mondo intero

Dalle radio a transistor ai Micro LED: il viaggio di Hisense da Qingdao al mondo intero Trump vieta anche la vendita di software per la progettazione di chip alle società cinesi

Trump vieta anche la vendita di software per la progettazione di chip alle società cinesi Le migliori offerte del weekend Amazon: portatili, robot, iPhone, Kindle ai prezzi più bassi di sempre

Le migliori offerte del weekend Amazon: portatili, robot, iPhone, Kindle ai prezzi più bassi di sempre Dreame L40 Ultra a 699€, prezzo shock: vale quasi quanto l’X40 Ultra da 999€ (ma costa 300€ in meno!)

Dreame L40 Ultra a 699€, prezzo shock: vale quasi quanto l’X40 Ultra da 999€ (ma costa 300€ in meno!) AMD Radeon RX 9060 XT: fino al 31% più veloce della RX 7600 XT nei primi benchmark

AMD Radeon RX 9060 XT: fino al 31% più veloce della RX 7600 XT nei primi benchmark Blink Outdoor 4 e Ring Intercom in super offerta su Amazon: come rendere sicura la casa spendendo poco

Blink Outdoor 4 e Ring Intercom in super offerta su Amazon: come rendere sicura la casa spendendo poco Oggi in sconto Fire TV Stick HD ed Echo Show 5, la combo perfetta per iniziare a rendere smart la casa

Oggi in sconto Fire TV Stick HD ed Echo Show 5, la combo perfetta per iniziare a rendere smart la casa I TV 115 pollici si fanno più accessibili: ecco i nuovi QD-Mini LED di TCL

I TV 115 pollici si fanno più accessibili: ecco i nuovi QD-Mini LED di TCL Solo 44€ per CMF Watch Pro: lo smartwatch AMOLED che sembra di fascia alta ma costa pochissimo

Solo 44€ per CMF Watch Pro: lo smartwatch AMOLED che sembra di fascia alta ma costa pochissimo iPhone 16 Pro e 16 Pro Max sono ancora ai prezzi pazzeschi dei giorni scorsi: ecco la lista dei modelli da valutare

iPhone 16 Pro e 16 Pro Max sono ancora ai prezzi pazzeschi dei giorni scorsi: ecco la lista dei modelli da valutare ASRock ammette i problemi del BIOS, ma pare che non si assumerà la responsabilità per le CPU danneggiate

ASRock ammette i problemi del BIOS, ma pare che non si assumerà la responsabilità per le CPU danneggiate Elon Musk annuncia i nuovi piani per la colonizzazione di Marte grazie a SpaceX Starship

Elon Musk annuncia i nuovi piani per la colonizzazione di Marte grazie a SpaceX Starship Mafia: The Old Country in azione in un video commentato dagli sviluppatori

Mafia: The Old Country in azione in un video commentato dagli sviluppatori Pulizie automatiche e senza grovigli: Roborock QV 35A è oggi in sconto super, ecco come comprarlo a 474€

Pulizie automatiche e senza grovigli: Roborock QV 35A è oggi in sconto super, ecco come comprarlo a 474€ Cybersecurity: così CrowdStrike protegge l'AI Factory di NVIDIA

Cybersecurity: così CrowdStrike protegge l'AI Factory di NVIDIA

12 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoper questo hanno "sentito" le vibrazioni

se fosse sul pavimento, ciccia.

possono riprovare con lo sfarfallio del led degli hard disk

o dalle emissioni del cavo monitor, altre cosa fatte in passato

non ricordo se dagli stessi.

chi sono i committenti, è facile immaginarlo...

Ma era più divertente la tecnica che trasformava la scheda audio in un modulatore e il filo del mouse in una antenna. Roba che agente segreto 007 levate

Sul pc deve essere installato un software con privilegi amministrativi per controllare la velocità delle ventole, mentre sul telefono basta una app a livello utente.

Nessuno che si lamenta che la propria adsl viaggia più lentamente a questo giro?

Comunque soluzioni davvero fantasiose ed affascinanti, anche se dubito potranno mai avere un uso pratico.

Nessuno che si lamenta che la propria adsl viaggia più lentamente a questo giro?

Comunque soluzioni davvero fantasiose ed affascinanti, anche se dubito potranno mai avere un uso pratico.

Il punto e' che ti po di informazioni si riescono a catturare. Con mezzo bit al secondo una pw si trasmette in pochi minuti. Se devi trasmettere una file di qualche kb allora ciao

molto giusto.

Questo metodo per funzionare necessita dell'installazione di un malware apposito sul PC - quindi di fatto bisogna avere acceso al PC per far funzionare questo metodo...ma se si ha accesso al PC, perché si dovrebbe usare un metodo così lento?

Ok facciamo finta che per qualche ragione si ha accesso al PC ma non si ha accesso ai sui dati perché criptati - perché non installare un keylogger e poi in un secondo momento recuperare le informazioni? se si ha potuto avere accesso al PC una volta...magari è possibile accedervi una seconda volta,e collezionare tutti i dati raccolti dal keylogger,mi sembra 1000 volte più efficiente di questa fantasiosa idea della ventola...

Veramente anche su quello ho i miei dubbi

Comunque il punto è riuscire ad usare una cosa nata per fare un determinato compito per uno completamente diverso

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".