Un nuovo attacco colpisce le CPU Intel e ARM: come funziona e come difendersi

Un gruppo di ricercatori di sicurezza della VUSec della Vrije Universiteit di Amsterdam ha scoperto un nuovo attacco chiamato Branch History Injection (BHI) o Spectre-BHB che supera le mitigazioni hardware e software in essere e colpisce le CPU di Intel e ARM.

di Manolo De Agostini pubblicata il 10 Marzo 2022, alle 08:01 nel canale SicurezzaIntelARMCoreAlder Lake

I ricercatori Pietro Frigo, Enrico Barberis, Marius Muench, Herbert Bos e Cristiano Giuffrida della Vrije Universiteit di Amsterdam (VUSec) hanno identificato un nuovo metodo per superare tutte le mitigazioni messe in campo da Intel e ARM per Spectre v2 (o Spectre-BTI). Branch History Injection (BHI) o Spectre-BHB, questo il nome dell'attacco, viene presentato come un'estensione di Spectre v2 in grado di bucare le CPU nonostante le mitigazioni hardware Intel eIBRS e Arm CSV2. Le CPU AMD, al momento, non risultano affette dal problema.

Prima di illustrare il problema è bene sottolineare che la vulnerabilità non è sfruttata attivamente da malintenzionati e sono stati rilasciati dei correttivi che dovrebbero risolvere la situazione anzitempo, quindi abbiamo a che fare con una scoperta interessante dal punto di vista tecnico ma apparentemente innocua per quanto concerne l'uso quotidiano dei nostri PC.

"Si tratta di una nuova vulnerabilità che interessa la speculazione della cache", fa sapere ARM in una nota. "È simile a Spectre v2, salvo che il codice maligno usa la cronologia dei branch condivisi - immagazzinata nel Branch History Buffer, o BHB, della CPU – per influenzare branch imprevisti all'interno del contesto hardware della vittima. Quando ciò accade, la speculazione causata dai branch imprevisti può essere usata per causare un'allocazione della cache, a sua volta usabile per dedurre informazioni che non dovrebbero essere accessibili".

I problemi con l'esecuzione speculativa delle CPU, un modo per migliorarne le prestazioni svolgendo alcune operazioni in anticipo prevedendo l'esito di quelle precedenti, sono emersi nel 2018 con i primi attacchi Spectre e Meltdown. Da questi si sono poi generate diverse varianti all'aumentare dell'interesse dei ricercatori verso il tema. I problemi sono stati affrontati dall'industria tecnologica nel suo complesso, non solo dai progettisti e produttori di CPU, con un mix di correttivi software e hardware.

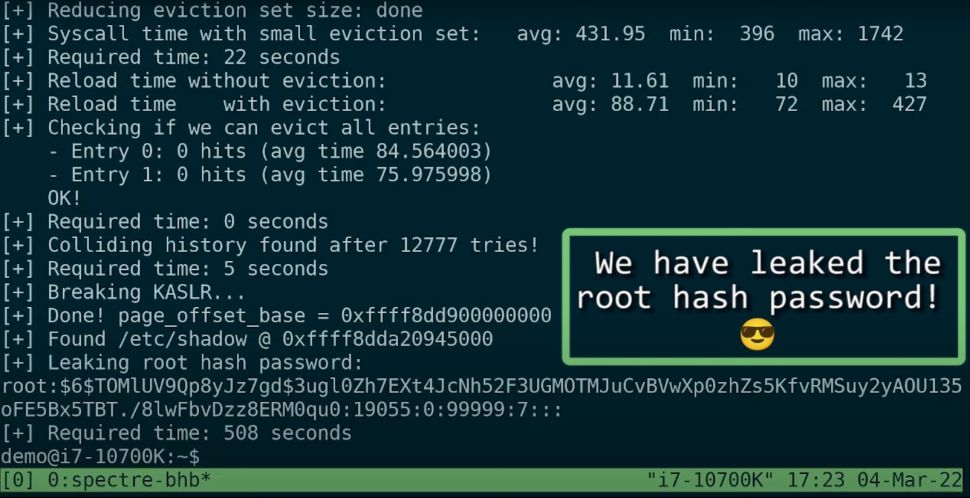

I ricercatori della Vrije Universiteit hanno realizzato un proof of concept (PoC) dell'attacco BHI / Spectre-BHB, dimostrando come un leak arbitrario della memoria del kernel sia in grado di "spifferare" l'hash della password di root di un sistema vulnerabile. Intel ha rilasciato un "advisory" assegnando al problema due CVE di entità media (CVE-2022-0001 e CVE-2022-0002).

"Intel consiglia per i processori Intel interessati di disabilitare l'accesso ai runtime gestiti in modalità privilegiata per evitare che vengano utilizzati come gadget di divulgazione, come Extended Berkeley Packet Filter (eBPF) senza privilegi in modalità kernel. Intel ha collaborato con la comunità Linux per rendere questa opzione disponibile a tutti gli utenti Linux a partire dalla versione stabile del kernel Linux 5.16. Questa opzione è già disponibile in alcune distribuzioni Linux. Gli amministratori di sistema e gli utenti finali dovrebbero verificare insieme al vendor Linux per stabilire lo stato della versione del sistema operativo che stanno usando". Ulteriori dettagli tecnici sono disponibili a questo indirizzo, mentre una lista delle CPU vulnerabili è qui. Le CPU delle ultime generazioni risultano vulnerabili, incluse le soluzioni Alder Lake (Core di 12a generazione). L'azienda sta valutando se risolvere il problema in hardware sulle future CPU.

ARM, nel suo bollettino, ha diffuso una lista delle CPU vulnerabili, un numero piuttosto cospicuo di soluzioni Cortex-A e Neoverse. "ARM sta aggiungendo l'istruzione ClearBHB all'architettura. L'istruzione ClearBHB cancellerà il buffer della cronologia dei branch della CPU (BHB) nella misura richiesta per mitigare Spectre-BHB. Inoltre, le versioni future dell'architettura richiederanno che quando si avanza un'eccezione a un livello di eccezione superiore, il BHB venga autorizzato nella misura richiesta per mitigare Spectre-BHB".

Al momento non è chiaro se il problema affligga anche i core ARM custom, anche se è plausibile, né se vi sia un calo delle prestazioni in seguito all'applicazione delle mitigazioni. Infine, mentre al momento si parla solo di Linux, è probabile che vi saranno interventi anche per quanto riguarda Windows.

BOOX Note Air4 C è uno spettacolo: il tablet E Ink con Android per lettura e scrittura

BOOX Note Air4 C è uno spettacolo: il tablet E Ink con Android per lettura e scrittura Recensione Sony Xperia 1 VII: lo smartphone per gli appassionati di fotografia

Recensione Sony Xperia 1 VII: lo smartphone per gli appassionati di fotografia Attenti a Poco F7: può essere il best buy del 2025. Recensione

Attenti a Poco F7: può essere il best buy del 2025. Recensione DJI OSMO Mobile SE a 69€: il gimbal compatto che trasforma i video dello smartphone in riprese da pro

DJI OSMO Mobile SE a 69€: il gimbal compatto che trasforma i video dello smartphone in riprese da pro Scope elettriche da record su Amazon: due modelli potentissimi sotto i 120€, ecco perché piacciono così tanto

Scope elettriche da record su Amazon: due modelli potentissimi sotto i 120€, ecco perché piacciono così tanto GTA 6 a 80 euro? Take-Two frena sul prezzo e punta tutto sul valore percepito

GTA 6 a 80 euro? Take-Two frena sul prezzo e punta tutto sul valore percepito I 3 portatili più convenienti su Amazon: sono 2 tuttofare Lenovo e un HP Victus gaming con RTX 5060

I 3 portatili più convenienti su Amazon: sono 2 tuttofare Lenovo e un HP Victus gaming con RTX 5060 AirPods Pro 2 a soli 199€: su Amazon anche AirPods 4 in sconto, ecco le differenze che contano

AirPods Pro 2 a soli 199€: su Amazon anche AirPods 4 in sconto, ecco le differenze che contano 2 Smart TV 4K Hisense con doppio sconto su Amazon: sono OLED e QLED, 55" e 75", fateci un bel pensierino

2 Smart TV 4K Hisense con doppio sconto su Amazon: sono OLED e QLED, 55" e 75", fateci un bel pensierino Portatili Apple ai minimi: MacBook Pro con chip M4 a 1.648€ e Macbook Air 13 16GB7256GB, sempre M4, a 998€

Portatili Apple ai minimi: MacBook Pro con chip M4 a 1.648€ e Macbook Air 13 16GB7256GB, sempre M4, a 998€ Come mantenere Windows 10 sicuro dopo il 2025: tutto sul programma ESU

Come mantenere Windows 10 sicuro dopo il 2025: tutto sul programma ESU Finalmente è tornato su Amazon l'iPhone 16 128GB a 749€, in tutti i colori, ma ci sono anche i 16e e 16 Pro in offerta

Finalmente è tornato su Amazon l'iPhone 16 128GB a 749€, in tutti i colori, ma ci sono anche i 16e e 16 Pro in offerta Auto nuove? Per il 65% degli italiani sono troppo care, non dovrebbero costare oltre i 20.000 euro

Auto nuove? Per il 65% degli italiani sono troppo care, non dovrebbero costare oltre i 20.000 euro Droni solari Airbus volano nella stratosfera grazie alle nuove batterie al silicio: test riusciti a oltre 20 km di quota

Droni solari Airbus volano nella stratosfera grazie alle nuove batterie al silicio: test riusciti a oltre 20 km di quota Colpo da 15 milioni di dollari: chi ha rubato un carico di prodotti AMD e Apple?

Colpo da 15 milioni di dollari: chi ha rubato un carico di prodotti AMD e Apple? Elon Musk lancia l'allarme su GPT-5: 'OpenAI divorerà Microsoft'. Ma Nadella lo sfida con un sorriso

Elon Musk lancia l'allarme su GPT-5: 'OpenAI divorerà Microsoft'. Ma Nadella lo sfida con un sorriso iPhone 17 Pro sarà più costoso, ma anche più conveniente

iPhone 17 Pro sarà più costoso, ma anche più conveniente

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".