Schede video per svelare le password?

Brevettata una tecnica che utilizza le schede video per accelerare i tempi necessari alla scoperta delle password

di Roberto Colombo pubblicata il 25 Ottobre 2007, alle 12:30 nel canale Sicurezza

OPPO Find X9 Pro: il camera phone con teleobiettivo da 200MP e batteria da 7500 mAh

OPPO Find X9 Pro: il camera phone con teleobiettivo da 200MP e batteria da 7500 mAh DJI Romo, il robot aspirapolvere tutto trasparente

DJI Romo, il robot aspirapolvere tutto trasparente DJI Osmo Nano: la piccola fotocamera alla prova sul campo

DJI Osmo Nano: la piccola fotocamera alla prova sul campo Resident Evil Requiem: arriva su Switch 2 con controller, Amiibo e bonus Fortnite

Resident Evil Requiem: arriva su Switch 2 con controller, Amiibo e bonus Fortnite Marshall Acton III in promo su Amazon in 2 colori: cassa Bluetooth premium per nostalgici e non solo

Marshall Acton III in promo su Amazon in 2 colori: cassa Bluetooth premium per nostalgici e non solo 2 portatili che costano poco ma vanno bene: sono HP, con 8 oppure 16GB di RAM CPU Ryzen 5 a 349€ o 399€

2 portatili che costano poco ma vanno bene: sono HP, con 8 oppure 16GB di RAM CPU Ryzen 5 a 349€ o 399€  Smartphone potenti sotto i 300€: ecco i migliori affari del momento su Amazon, da realme e Xiaomi

Smartphone potenti sotto i 300€: ecco i migliori affari del momento su Amazon, da realme e Xiaomi 28 Offerte Amazon da non perdere: smartphone top, laptop potenti e robot aspirapolvere a prezzi incredibili

28 Offerte Amazon da non perdere: smartphone top, laptop potenti e robot aspirapolvere a prezzi incredibili X torna a crescere in Europa: +7 milioni di utenti nel nuovo rapporto DSA

X torna a crescere in Europa: +7 milioni di utenti nel nuovo rapporto DSA NVIDIA festeggia 25 anni in Corea: RTX 5090 autografata da Jensen Huang in palio

NVIDIA festeggia 25 anni in Corea: RTX 5090 autografata da Jensen Huang in palio Lucca Comics 2025: dal Giappone alla Francia, un festival sempre più internazionale

Lucca Comics 2025: dal Giappone alla Francia, un festival sempre più internazionale Agli italiani non piace la fibra: costi irrisori e copertura capillare, ma in pochi la attivano

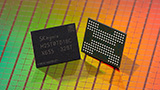

Agli italiani non piace la fibra: costi irrisori e copertura capillare, ma in pochi la attivano SK hynix: HBM, DRAM e NAND completamente sold out per il 2026

SK hynix: HBM, DRAM e NAND completamente sold out per il 2026 Ring porta in Italia videocamere e videocitofoni con qualità 4K e 2K, ora disponibili su Amazon

Ring porta in Italia videocamere e videocitofoni con qualità 4K e 2K, ora disponibili su Amazon Windows 11 e 10: finalmente risolto il problema di Media Creation Tool

Windows 11 e 10: finalmente risolto il problema di Media Creation Tool TEE.fail è l'attacco che scardina in tre minuti le enclavi di sicurezza di Intel, AMD e NVIDIA

TEE.fail è l'attacco che scardina in tre minuti le enclavi di sicurezza di Intel, AMD e NVIDIA Cameo fa causa a OpenAI: il nome del nostro marchio usato impropriamente nella funzione di Sora

Cameo fa causa a OpenAI: il nome del nostro marchio usato impropriamente nella funzione di Sora

120 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infobeh anche linux conserva le password in un unico file (/etc/passwd o /etc/shadow) o ricordo male?

http://www.codinghorror.com/blog/archives/000986.html

Stai accedendo al forum con telnet? Puoi anche usare links sai

shadow contiene solo gli hash delle password, potrebbero essere utili ma comunque non è leggibile dagli utenti normali.

Credo bene che anche windows conservi gli hash in posti sicuri.

tentativo andato male introduce un ritardo di 1 secondo che raddoppia per

ogni ulteriore tentativo fallito fatto nella stessa giornata.

(dopo 14 tentativi servono 20 minuti, più di una 20ina di tentivi

"a caso" al giorno non si posson fare).

Se le banche non sono manco arrivate a questo allora farebbero bene

ad assumere dei veri esperti e non dei raccomandati.

Lo fanno ma qua non si tratta di calcolo al login, diciamo che sul sistema tu puoi (dove puoi) accedere alla password cifrata e tramite calcolo brute force ottieni la password. brute force codifica tutte le combinazioni di caratteri finche la codifica non corrisponde alla password cifrata, e ci vogliono giorni o mesi o anni. Stesso discorso per zip e rar, provi le combinazioni finchè non ti ritrovi con dei dati in chiaro che hanno senso secondo il CRC depositato sullo stesso file.

? Se il file è fatto bene, non trovi caratteri riconoscibili

(il file codifica tutto tranne i separatori tra una password e l'altra,

o usa separatori che non siano prevedibili a priori, in modo che

tu non possa aggrapparti a niente di conosciuto a priori)

e quindi se anche tu sapessi l'algoritmo che codifica il file di password,

potresti usare quel file solo in catena col servizio stesso, cioè come fosse

un dizionario (ugualmente non ne caveresti un ragno dal buco là

dove il massimo numero di accessi falliti ad un account è 20 al giorno,

ti basterebbero "solo" 100'000 giorni invece che 2 miliardi....).

Del resto 62 caratteri (maiuscole, minuscole e cifre) ^6 = 56'800'235'584 combinazioni,

a 20 al giorno si fa come i computers di Douglas Adams (che dopo 42

generazioni a malapena ricordano la domanda iniziale... se la sanno).

Discorso diverso per i files pdf/rar codificati con password, lì il brute force

è possibilissimo e questo metodo può pure servire a qualcosa, a patto di poter

sapere prima qualche dettaglio sul file che si vuole aprire (ad esempio l'header dei

files contenuti, o la ricorrenza continua del carattere spazio in caso di files di testo, etc.etc.).

non parliamo dei sistemi di accesso online ovviamente....

ma di crackare una pass di un computer fisso....

il grosso problema è che oggi molti dati sono crittografati e questo è un problema per chi come gli esattori dello stato vogliono verificare i conteggi....

ma l'unica soluzione per proteggere la propria privacy è utilizzare un metalinguaggio. è l'unica soluzione....

la crittografia ormai serve a poco.........

quindi W i metalinguaggi....sono i nuovi sistemi di operare sul lato della protezione dei dati...

non esiste altro metodo purtroppo....qualunque metodo basato su di un algoritmo definibile è ormai crackabile.....

con i metalinguaggi non serve ne' la forza bruta ne l'analisi dei sistemi....

.....devono conoscere la lingua.....e se qualcuno non gliela insegna......stanno freschi....

proteggere la propria privacy al giorno d'oggi è importante.....

Prima o poi doveva succedere.

Anche una società di Antivirus (Kaspersky credo), ha già sviluppato il codice per la scansione antivirus, usando una 2900XT.

Ne parlava The Inquirer qualche tempo fa'.

non sono proprio sicuri

ophcrack cerca l'hash della password e usando le rainbow tables la ricava in pochissimo tempo (minuti, alla peggio ore)

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".