MacBook e iMac: ricercatori mostrano come attivare la webcam ad insaputa dell'utente

Una ricerca condotta dalla Johns Hopkins University ha dimostrato come attivare da remoto la webcam di un MacBook Pro senza che venga attivato il LED di notifica. Il trucco funziona con qualsiasi modello di portatile

di Nino Grasso pubblicata il 20 Dicembre 2013, alle 08:01 nel canale AppleiMac

La storia ha inizio quando Cassidy Wolf (Miss Teen USA) riceve nella sua e-mail delle foto che la ritraggono nuda, scattate a sua insaputa a distanza di diversi mesi, che sembrano apparentemente realizzate con la webcam del suo computer portatile. Il colpevole, un vecchio compagno di classe chiamato Jared Abrahams, viene in seguito identificato e arrestato dalla FBI.

L'agenzia investigativa federale aveva trovato un software nel computer di Abrahams che gli permetteva di spiare da remoto Cassidy Wolf e molte altre donne. Interrogate, le stesse non avevano mai identificato l'accensione della webcam tramite LED di stato, lasciando irrisolta una delle questioni forse più interessanti dell'intero caso "sextortion".

Molti notebook, infatti, integrano nel modulo webcam una funzione decisamente importante dal punto di vista della privacy: un indicatore luminoso che avverte l'utente dell'avvio della registrazione delle immagini. Si è sempre pensato che i dispositivi fossero prodotti in modo tale che l'utente fosse sempre in grado di percepire, tramite il LED di stato, l'avvio della registrazione dei fotogrammi.

La prima smentita arriva dalla John Hopkins University che ha dimostrato come sia possibile estorcere immagini attraverso la webcam di un computer portatile senza che la vittima possa rendersene conto in alcun modo. La ricerca si è sviluppata intorno a MacBook e iMac venduti prima del 2008, ma gli autori hanno assicurato che metodi simili potrebbero essere utilizzati con efficacia anche su modelli più moderni, anche di altri produttori.

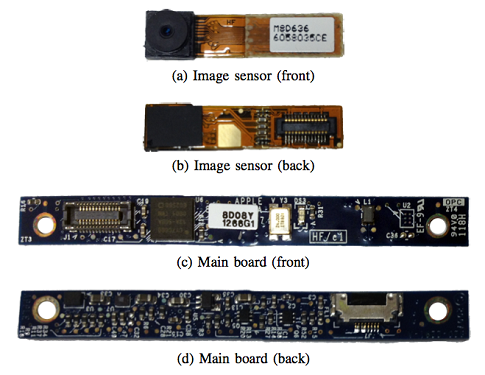

Stephen Checkoway e Matthew Brocker hanno mostrato come aggirare le protezioni che impediscono alla webcam di attivarsi senza che venga conseguentemente acceso il LED di stato. Questo è possibile riprogrammando il chip all'interno della fotocamera e il procedimento è stato spiegato in un documento chiamato "iSeeYou: Disabling the MacBook Webcam Indicator LED", fornendo anche un metodo per inibire la possibilità dell'hack ai possessori di MacBook venduti prima del 2008.

Secondo i ricercatori, attraverso tale metodo è possibile spiare dalle webcam degli iMac G5, ma anche tutti i prodotti Apple venduti fino al 2008, fra cui iMac basati su processore Intel, MacBook e MacBook Pro. Gli stessi autori specificano che, sebbene l'attacco specificato nel documento sia mirato a questi sistemi, potrebbe essere modificato facilmente per essere utilizzato su altri dispositivi di altri produttori.

Il software utilizzato è un RAT, Remote Administration Tool, ovvero uno strumento nato per scopi innocui (ad esempio un insegnante potrebbe gestire i singoli computer degli studenti da un solo terminale), ma che potrebbe essere utilizzato anche con finalità illecite.

Il metodo migliore per proteggersi? Lo ha suggerito Charlie Miller, esperto di sicurezza, ed è hardware: "La cosa migliore che puoi fare per proteggerti è mettere del nastro adesivo sulla fotocamera".

Apple è stata contattata sull'argomento a partire dal 16 luglio, ma gli stessi autori informano che la società si è più volte rifiutata di rispondere.

La rivoluzione dei dati in tempo reale è in arrivo. Un assaggio a Confluent Current 2025

La rivoluzione dei dati in tempo reale è in arrivo. Un assaggio a Confluent Current 2025 SAP Sapphire 2025: con Joule l'intelligenza artificiale guida app, dati e decisioni

SAP Sapphire 2025: con Joule l'intelligenza artificiale guida app, dati e decisioni Dalle radio a transistor ai Micro LED: il viaggio di Hisense da Qingdao al mondo intero

Dalle radio a transistor ai Micro LED: il viaggio di Hisense da Qingdao al mondo intero Una domenica bestiale Amazon: LG OLED, super portatile Lenovo, iPhone 16 Pro e Pro Max, robot e altri super sconti

Una domenica bestiale Amazon: LG OLED, super portatile Lenovo, iPhone 16 Pro e Pro Max, robot e altri super sconti DJI Mini 4 Pro Fly More Combo: drone leggero che non richiede il patentino oggi in offerta super su Amazon

DJI Mini 4 Pro Fly More Combo: drone leggero che non richiede il patentino oggi in offerta super su Amazon realme GT 7T: display da 6000 nit, potentissimo, 7000 mAh, quasi un top di gamma a metà del prezzo che ti aspetti

realme GT 7T: display da 6000 nit, potentissimo, 7000 mAh, quasi un top di gamma a metà del prezzo che ti aspetti Ancora qualche pezzo per il portatile Lenovo con Core i7, 40GB RAM e 1TB SSD: va sempre a ruba

Ancora qualche pezzo per il portatile Lenovo con Core i7, 40GB RAM e 1TB SSD: va sempre a ruba TV OLED LG Serie C4 2024: immagini da cinema e 4K a 144Hz in sconto su Amazon

TV OLED LG Serie C4 2024: immagini da cinema e 4K a 144Hz in sconto su Amazon Smartwatch Amazfit in sconto: Active 2 a 97€, ma ci sono offerte su tutta la gamma

Smartwatch Amazfit in sconto: Active 2 a 97€, ma ci sono offerte su tutta la gamma Router e ripetitori AVM FRITZ! da 30€ su Amazon: ecco tutte le offerte da non perdere

Router e ripetitori AVM FRITZ! da 30€ su Amazon: ecco tutte le offerte da non perdere Adulting 101: i corsi per imparare come era la vita fino a qualche anno fa

Adulting 101: i corsi per imparare come era la vita fino a qualche anno fa Blue Origin ha lanciato con successo la missione suborbitale NS-32 con New Shepard

Blue Origin ha lanciato con successo la missione suborbitale NS-32 con New Shepard L'amministrazione Trump ha ritirato la candidatura di Jared Isaacman come amministratore della NASA

L'amministrazione Trump ha ritirato la candidatura di Jared Isaacman come amministratore della NASA La NASA potrebbe chiudere le missioni OSIRIS-APEX, New Horizons e Juno cancellandone altre per risparmiare soldi

La NASA potrebbe chiudere le missioni OSIRIS-APEX, New Horizons e Juno cancellandone altre per risparmiare soldi Trump vieta anche la vendita di software per la progettazione di chip alle società cinesi

Trump vieta anche la vendita di software per la progettazione di chip alle società cinesi Le migliori offerte del weekend Amazon: portatili, robot, iPhone, Kindle ai prezzi più bassi di sempre

Le migliori offerte del weekend Amazon: portatili, robot, iPhone, Kindle ai prezzi più bassi di sempre Dreame L40 Ultra a 699€, prezzo shock: vale quasi quanto l’X40 Ultra da 999€ (ma costa 300€ in meno!)

Dreame L40 Ultra a 699€, prezzo shock: vale quasi quanto l’X40 Ultra da 999€ (ma costa 300€ in meno!)

32 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoCharlie Miller, esperto di sicurezza... confermato dalla soluzione proposta :P

Tanto valeva dicesse "rompetela con una martellata".

Come quello che alla segnalazione che "l'antivirus segnala dei virus" ha dato come soluzione "togli l'antivirus".

Non tenere il pc in camera in front of bed

Spegnere il pc

Non installare *.dmg a caso

no eh

Paura vera...

Quando ho letto nell'articolo che era necessario riprogrammare il firmware mi sono detto: vabbè non è che uno script kiddie è in grado di riprogrammare il firmware della fotocamera. Capisco lo sforzo per fotografare Cassidy Wolf nuda, ma dubito che ci siano molti hacker in giro disposti a perdere il tempo necessario per riprogrammare il firmware e fotografare le amiche.Poi però mi sono letto la ricerca originale e li sì che ho capito l'enormità della cosa: riprogrammare il firmware della fotocamera iSight può essere fatto da un qualsiasi programma addirittura senza i diritti root!

L'idea del nastro adesivo non è poi così male...

Va a ciapà i RAT (Remote Administration Tool)

Dopo aver letto l'articolo, letto l'originale, scoperto che è assurdo e facile entrare nella vita altrui, sono arrivato alla conclusione che la tecnologia sta varcando limiti che non dovrebbe.Questa settimana ho sofferto di un exploit della mia rete per colpa di un firmware buggato della videocamere di sorveglianza, scoperto che la tv (LG) mandava i miei dati ad un server remoto, scoperto che la mia vicina è una meretrice di terzo livello grazie a google street.

Insomma, meglio spegnere tutto almeno nelle camere da letto e di quelle dei bimbi.

Questo lo fanno in molti

Ciao, non è che per caso potresti darmi l'indirizzo di casa? vorrei passare a portarti i regali di Natale

PS ma cosa hai visto da google street?

non è che adesso la sicurezza funzioni al contrario, il problema è che si può fare con estrema facilità. per altro faccio presente che c'è gente che vende o si dota di software simili, non necessariamente devi programmarti un software del genere da solo, puoi semplicemente venirne in possesso ed usarlo.

Non che mi senta tranquillo sapendo una roba del genere solo perché non tutti gli essere umani sanno programmare, un software è un software, saperlo usare e crearlo sono due cose differenti e molto spesso per usare un software non si deve essere il creatore di quel programma.

è l'ennesimo caso con Apple, purtroppo il livello culturale di chi acquista questi aggeggi è quello che è.

Faccio notare ai gei che suggeriscono di chiudere il portatile, che gli ultimi portatili includono 1 o 2 microfoni, e che nella prossima generazione di APU Intel ci sarà un DSP integrato direttamente nel die, e quindi la possibilità di bypassare l'OS ... uomo avvisato ...

pensate comunque a quanto sarebbe devastante un attacco del genere sulla camera frontale degli smartphone, che uno ha con se sempre durante la giornata

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".