|

|||||||

|

|

|

|

|

|

Strumenti |

|

|

#1 |

|

Senior Member

Iscritto dal: Mar 2006

Messaggi: 22114

|

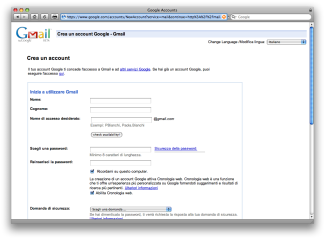

[NEWS] Gli spammer assalgono Gmail

giovedì 28 febbraio 2008

Roma - C'è voluto un bel po' di lavoro e molte più risorse che per altri servizi, ma a quanto pare anche il baluardo Google è caduto. Gli spammer sarebbero riusciti a violare il fino ad oggi invalicabile captcha che protegge Gmail dalle iscrizioni automatiche fraudolente, dando il via ad una massiccia campagna di creazione di account fasulli da sfruttare come veicolo di posta spazzatura.  La tecnica è stata svelata dai Security Labs di Websense, e illustrata nei dettagli sul blog ufficiale del progetto. Secondo l'azienda, ci sono almeno quattro buoni motivi per considerare questo evento significativo: innanzi tutto, penetrare nell'ecosistema Google consente di avere accesso a molti servizi oltre alla posta; in secondo luogo, è altamente improbabile che i domini di BigG possano venire filtrati in una blacklist. Conta poi il fatto che gli account di Gmail offrano servizi veloci gratis, e che l'enorme mole di traffico che transita ogni giorno verso i server di Mountain View potrebbe rendere complesso identificare eventuali abusi. Più nel dettaglio, a quanto pare gli spammer avrebbero elaborato un approccio ai server Google su due fronti: una coppia di sistemi (o reti di sistemi) attaccanti si lancia contemporaneamente all'assalto del form di iscrizione, applicando allo stesso tempo due diverse tecniche per tentare di forzare la protezione offerta dalle immagini captcha. La prima, più tradizionale, consiste nel tentare di decodificare l'informazione contenuta nella bitmap mostrata durante l'iscrizione; la seconda, meno consueta, tenta di suddividere la grafica in vari segmenti, ciascuno dei quali dovrebbe essere interpretato separatamente. I due sistemi tentano di comunicare tra di loro durante tutto il processo: se il primo non riesce nel tentativo di individuare la chiave, il secondo prova a subentrare per supplire. Inoltre, ogni tentativo sembrerebbe essere sfruttato per apprendere dai propri errori e affinare la tecnica di decodifica delle immagini. A parziale consolazione, va detto che al momento la strategia applicata - che richiede la presenza di almeno due bot al lavoro per decodificare i captcha e dunque impegna massicciamente i malintenzionati - non va oltre una percentuale di successo del 20 per cento: su cinque tentativi, solo uno va a segno. Ma se questa tecnica dovesse affermarsi, un gran numero di network zombie al lavoro potrebbe registrare centinaia di indirizzi in poche ore. Security Labs è riuscita anche a rintracciare il server da dove pare l'attacco abbia origine e venga gestito. Sembrerebbe si tratti di un dominio russo, apparentemente dedicato esclusivamente alla decodifica fraudolenta di captcha a scopo di lucro. Luca Annunziata Fonte: Punto Informatico

__________________

Questa opera è distribuita secondo le regole di licenza Creative Commons salvo diversa indicazione. Chiunque volesse citare il contenuto di questo post deve necessariamente riportare il link originario. |

|

|

|

|

|

#2 |

|

Bannato

Iscritto dal: Oct 2007

Città: Palermo

Messaggi: 4623

|

[NEWS] Violato il CAPTCHA di Gmail

28 Febbraio 2008 ore 08:30

[NEWS] Violato il CAPTCHA di Gmail di: Tullio Matteo Fanti I laboratori di Websense hanno isolato un software in grado di creare account Gmail casuali e di utilizzarli allo scopo di diffondere messaggi di spam. Il bot in questione è in grado di scavalcare il sistema di verifica degli account basato su CAPTCHA con una percentuale di successo del 20%. La scoperta segue a ruota quanto accaduto con Windows Live Mail e Yahoo Mail. I CAPTCHA, acronimo di 'completely automated public Turing test to tell computers and humans apart', sono stati creati nel 1997 al fine di proteggere determinati servizi, quali caselle postali e forum dallo spam generato dai bot presenti all'interno della rete. Il sistema consiste nel richiedere all'accesso la trascrizione di una sequenza di lettere e numeri opportunamente offuscati, operazione possibile (almeno in teoria) solamente attraverso la mediazione del cervello umano. segue: LINK Fonte: WebNews ps: va bene cosi, c.m.g.? Ultima modifica di murack83pa : 28-02-2008 alle 11:22. |

|

|

|

|

|

#3 |

|

Senior Member

Iscritto dal: Aug 2006

Città: Riviera del Brenta

Messaggi: 2050

|

Notizia tecnica in inglese su

http://www.websense.com/securitylabs...php?BlogID=174 Posto solo il Link perché il testo e molto lungo |

|

|

|

|

|

#4 |

|

Senior Member

Iscritto dal: Aug 2006

Messaggi: 1332

|

altro bunker è stato violato

__________________

CPU -Intel Core I7 930 @2.8Ghz - MAINBOARD - ASUS P6T WS PRO - RAM CORSAIR XMS3 TR3X6G 3X2GB DDR3 1600 8-8-8-20 1T - GPU ASUS Nvidia Geforce GTS250 DK 1Gb GDDR3 - HD WD 500GB 16MB Caviar Blue - PSU Enermax MODU87+GOLD 700W - MONITOR Samsung P2370 - Mast Samsung BD B083L - AUDIO CREATIVE SB X-FI Xtreme Gamer Fatal1ty CASE CM590 DVB-T Avermedia stick OS Win7 64Bit Ultimate SP1 |

|

|

|

|

|

#5 |

|

Senior Member

Iscritto dal: Mar 2006

Messaggi: 22114

|

grazie ragazzi, state facendo un lavoro da paura, complimenti!

vorrei ringraziarte anche GmG che spesso non viene citato

__________________

Questa opera è distribuita secondo le regole di licenza Creative Commons salvo diversa indicazione. Chiunque volesse citare il contenuto di questo post deve necessariamente riportare il link originario. |

|

|

|

|

|

#6 |

|

Senior Member

Iscritto dal: Mar 2006

Messaggi: 22114

|

__________________

Questa opera è distribuita secondo le regole di licenza Creative Commons salvo diversa indicazione. Chiunque volesse citare il contenuto di questo post deve necessariamente riportare il link originario. |

|

|

|

|

| Strumenti | |

|

|

Tutti gli orari sono GMT +1. Ora sono le: 23:15.