Pwn2Own, arriva la categoria automotive: in palio 900 mila dollari e una Tesla Model 3

Sono i premi in palio per chi individua gravi vulnerabilità proprio nella Model 3 di Tesla. E' la prima volta che al popolare concorso hacker viene indetta la categoria automotive

di Andrea Bai pubblicata il 15 Gennaio 2019, alle 12:41 nel canale AppleTesla

Da oltre dieci anni Pwn2Own è il principale concorso di sicurezza informatica, famoso per i suoi premi in denaro per coloro i quali individuano vulnerabilità chiave capaci di compromettere la sicurezza di ogni genere di dispositivo o software. Giunge quest'anno alla tredicesima edizione e aggiunge una nuova categoria: accanto a browser, smartphone, macchine virtuali gli hacker etici e i ricercatori di sicurezza potranno competere nella categoria "Automotive". Per questa edizione l'unico campo di confronto sarà una Tesla Model 3, con un montepremi di oltre 900 mila dollari oltre ad una Tesla Model 3 come premio per il primo classificato.

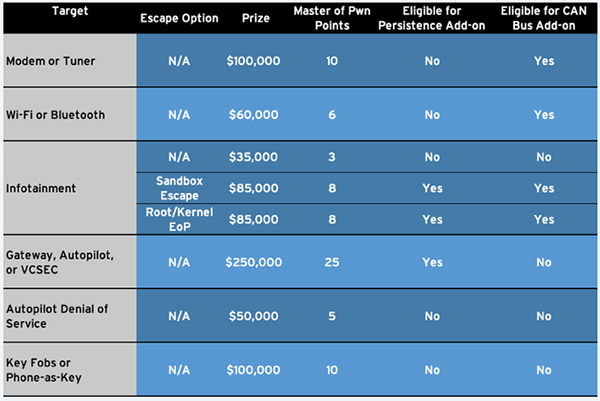

Il premio più sostanzioso sarà di 250 mila dollari per chi riesce a individuare una vulnerabilità nel gateway dell'automobile, nell'autopilot o nel VCSEC. Il gateway è l'hub centrale che interconnette i vari sistemi dell'automobile ed elabora le informazioni da loro inviate. L'autopilot, autoesplicativo, è la funzionalità di assistenza alla guida che aiuta a mantenere la corsia, a parcheggiare e a compiere altre operazioni di guida. Il Vehicle Controller Secondary o VCSEC è invece il sistema che gestisce le funzioni di sicurezza, incluso l'antifurto. Queste tre aree sono anche le più critiche di un'automobile Telsa, motivo per cui viene offerta una ricompensa così elevata per chi dovesse riuscire a trovare una vulnerabilità.

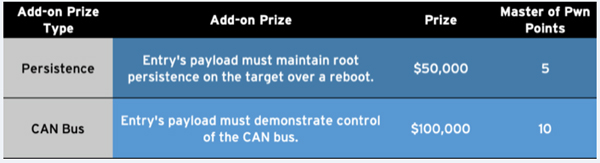

100 mila dollari sono invece messi in palio per chi compromette il telecomando di Tesla o la funzione Phone-as-Key sia tramite esecuzione di codice oppure sbloccando il veicolo o avviando il motore senza usare la chiave. Altri 100 mila dollari sono il premio per chi riesce a violare il Controller Area Network dell'automobile, che permette ai microcontrollori e agli attuatori di comunicare tra loro.

Chi dovesse invece riuscire a compromettere il sistema di infotainment dell'automobile, in particolare uscendo dall'ambiente sandbox o scalando privilegi per ottenere l'accesso di root al kernel del sistema operativo potrà vincere 85 mila dollari. Qualsiasi altra violazione del sistema di infotainment varrà invece un premio di 35 mila dollari.

Un premio di 60 mila dollari è messo in palio per la violazione dei sistemi WiFi o Bluetooth, mentre altri 50 mila dollari saranno riconosciuti ad una violazione capace di ottenere persistenza, cioè mantenere l'accesso di root anche a seguito di un riavvio dei sistemi.

Infine, oltre ai premi in denaro, il vincitore del primo round della categoria Automotive potrà entrare in possesso proprio di un'automobile Tesla Model 3.

Pwn2Own è un evento che ha luogo una volta all'anno ed è sponsorizzato dalla Zero Day Initiative di Trend Micro. Nel corso degli anni è riuscito ad attirare molto interesse poiché offre quell'incentivo monetario che spinge effettivamente gli hacker etici a portare a galla vulnerabilità che altrimenti resterebbero magari conosciute ma mai notificate. Spesso vulnerabilità di questa portata vengono notificate in privato nei programmi di bug bounty o vendute privatamente ai cosiddetti "exploit broker".

L'evento avrà luogo dal 20 al 22 marzo in occasione della conferenza CanSecWest di Vancouver. A questa pagina è possibile trovare tutti i dettagli dell'evento nonché le altre categorie del concorso con i rispettivi premi.

La rivoluzione dei dati in tempo reale è in arrivo. Un assaggio a Confluent Current 2025

La rivoluzione dei dati in tempo reale è in arrivo. Un assaggio a Confluent Current 2025 SAP Sapphire 2025: con Joule l'intelligenza artificiale guida app, dati e decisioni

SAP Sapphire 2025: con Joule l'intelligenza artificiale guida app, dati e decisioni Dalle radio a transistor ai Micro LED: il viaggio di Hisense da Qingdao al mondo intero

Dalle radio a transistor ai Micro LED: il viaggio di Hisense da Qingdao al mondo intero Una domenica bestiale Amazon: LG OLED, super portatile Lenovo, iPhone 16 Pro e Pro Max, robot e altri super sconti

Una domenica bestiale Amazon: LG OLED, super portatile Lenovo, iPhone 16 Pro e Pro Max, robot e altri super sconti DJI Mini 4 Pro Fly More Combo: drone leggero che non richiede il patentino oggi in offerta super su Amazon

DJI Mini 4 Pro Fly More Combo: drone leggero che non richiede il patentino oggi in offerta super su Amazon realme GT 7T: display da 6000 nit, potentissimo, 7000 mAh, quasi un top di gamma a metà del prezzo che ti aspetti

realme GT 7T: display da 6000 nit, potentissimo, 7000 mAh, quasi un top di gamma a metà del prezzo che ti aspetti Ancora qualche pezzo per il portatile Lenovo con Core i7, 40GB RAM e 1TB SSD: va sempre a ruba

Ancora qualche pezzo per il portatile Lenovo con Core i7, 40GB RAM e 1TB SSD: va sempre a ruba TV OLED LG Serie C4 2024: immagini da cinema e 4K a 144Hz in sconto su Amazon

TV OLED LG Serie C4 2024: immagini da cinema e 4K a 144Hz in sconto su Amazon Smartwatch Amazfit in sconto: Active 2 a 97€, ma ci sono offerte su tutta la gamma

Smartwatch Amazfit in sconto: Active 2 a 97€, ma ci sono offerte su tutta la gamma Router e ripetitori AVM FRITZ! da 30€ su Amazon: ecco tutte le offerte da non perdere

Router e ripetitori AVM FRITZ! da 30€ su Amazon: ecco tutte le offerte da non perdere Adulting 101: i corsi per imparare come era la vita fino a qualche anno fa

Adulting 101: i corsi per imparare come era la vita fino a qualche anno fa Blue Origin ha lanciato con successo la missione suborbitale NS-32 con New Shepard

Blue Origin ha lanciato con successo la missione suborbitale NS-32 con New Shepard L'amministrazione Trump ha ritirato la candidatura di Jared Isaacman come amministratore della NASA

L'amministrazione Trump ha ritirato la candidatura di Jared Isaacman come amministratore della NASA La NASA potrebbe chiudere le missioni OSIRIS-APEX, New Horizons e Juno cancellandone altre per risparmiare soldi

La NASA potrebbe chiudere le missioni OSIRIS-APEX, New Horizons e Juno cancellandone altre per risparmiare soldi Trump vieta anche la vendita di software per la progettazione di chip alle società cinesi

Trump vieta anche la vendita di software per la progettazione di chip alle società cinesi Le migliori offerte del weekend Amazon: portatili, robot, iPhone, Kindle ai prezzi più bassi di sempre

Le migliori offerte del weekend Amazon: portatili, robot, iPhone, Kindle ai prezzi più bassi di sempre Dreame L40 Ultra a 699€, prezzo shock: vale quasi quanto l’X40 Ultra da 999€ (ma costa 300€ in meno!)

Dreame L40 Ultra a 699€, prezzo shock: vale quasi quanto l’X40 Ultra da 999€ (ma costa 300€ in meno!)

14 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoÈ chiedere troppo sapere realmente come funzionano i Pwn2Own?

https://it.wikipedia.org/wiki/Ironia

in che senso?

Quello che sono lo descrive bene Wikipedia:

Contestants are challenged to exploit widely used software and mobile devices with previously unknown vulnerabilities.

Winners of the contest receive the device that they exploited, a cash prize, and a "Masters" jacket celebrating the year of their win.

The name "Pwn2Own" is derived from the fact that contestants must "pwn" or hack the device in order to "own" or win it.

The Pwn2Own contest serves to demonstrate the vulnerability of devices and software in widespread use while also providing a checkpoint on the progress made in security since the previous year.

Poi, visto che hai riportato il pensiero di un personaggio che altrimenti non avrei letto e che osservava che su Windows i bug non li pagano più essendo una piattaforma troppo vulnerabile, beh:

in realtà non è cosi' (cioè li pagano..) ma è infatti tutto in linea con la sua superficialità.

[SIZE="1"](La capra di cui sopra può leggere ad es la parte chiamata Virtualization Category/add-on prize tratto delle regole del contesto posto sempre che conosca almeno 2 parole d'inglese in croce, →)[/SIZE]

Da enfatizzare cmq una cosa:

Certi aspetti quindi sono dinamici e non stagnanti per cui, in ultima analisi, i sistemi vecchi non possono competere con quelli più moderni (strano, no?).

devi sgamare bugs su delle piattaforme che i "giurati" adibiscono a banchi di prova, a seconda delle mode del momento.. ora è il turno di tesla,

diversi anni fa ci fu la gara a sdariare la sandbox di chrome, prima ancora di edge..

più è grave il bug che riesci a "exploitare", maggiore è la ricompensa..

lo scopo della gara è far si che gli hackers non divulghino le proprie scoperte a committenti russi/cinesi, spammers ecc..

ovviamente windows è fuori concorso

diversi anni fa ci fu la gara a sdariare la sandbox di chrome, prima ancora di edge..

più è grave il bug che riesci a "exploitare", maggiore è la ricompensa..

lo scopo della gara è far si che gli hackers non divulghino le proprie scoperte a committenti russi/cinesi, spammers ecc..

ovviamente windows è fuori concorso

Nope, gli attacchi vengono effettuati in diversi giorni distinguendo il tipo di attacco, principalmente scalando i privilegi sfruttando dei bug presenti nei browser senza che vi sia l'interazione umana (anche se quella più interessante è bucare le sandbox o le vm)... paradossalmente la prima edizione prevedeva l'attacco dei sistemi Mac e non quelli di Windows (che ha sponsorizzato l'edizione 2018 e l'attuale 2019) a seguito delle richieste fatte alla Apple in campo cybsec (Mac, il sistema operativo più sicuro di sempre... forse).

Le ricompense sono diverse a seconda il tipo di attacco concluso. Gli exploit e le patch vengono rilasciati direttamente alle software house che partecipano alla ZeroDayInitiative (e che cacciano i soldi).

in realtà non è cosi' (cioè li pagano..) ma è infatti tutto in linea con la sua superficialità.

[SIZE="1"](La capra di cui sopra può leggere ad es la parte chiamata Virtualization Category/add-on prize tratto delle regole del contesto posto sempre che conosca almeno 2 parole d'inglese in croce, →)[/SIZE]

THIS!

Le ricompense sono diverse a seconda il tipo di attacco concluso. Gli exploit e le patch vengono rilasciati direttamente alle software house che partecipano alla ZeroDayInitiative (e che cacciano i soldi).

THIS!

stamo a dire le stesse cose co parole diverse.. non mi risultano comunque premi legati allo exploitaggio di windows.. in passato ci fu edge e la sua sandbox..risultata peraltro la più robusta rispetto alla concorrenza

Tanto per rinfrescare la memoria sugli exploit su windows e sui "mancati premi" https://www.thezdi.com/blog/2017/3/...wn-2017-day-two

Tanto per rinfrescare la memoria sugli exploit su windows e sui "mancati premi" https://www.thezdi.com/blog/2017/3/...wn-2017-day-two

ahhh mazza quanti premi..

non ero aggiornato su così tanti bugs e premi rilasciati, ero rimasto a IE e la sua sandbox

buono a sapersi, grazie

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".