Scoperto bug sul sensore biometrico di Galaxy S5: impronte digitali nelle mani degli hacker

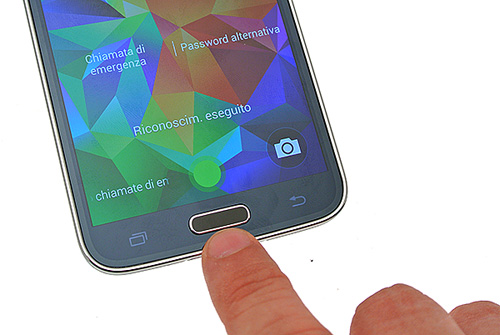

Una squadra di ricercatori di sicurezza di FireEye ha scoperto un bug sull'implementazione del sensore per la scansione delle impronte digitali di Galaxy S5 e, più genericamente, di alcuni smartphone Android

di Nino Grasso pubblicata il 24 Aprile 2015, alle 08:31 nel canale TelefoniaSamsungGalaxyAndroid

Salvare in locale (o peggio in cloud) una risorsa inestimabile come la scansione della propria impronta digitale potrebbe non essere la scelta più saggia da fare per garantire la sicurezza dei dati del proprio dispositivo. Questo perché, in caso di errore nell'implementazione della feature, il cybercriminale di turno potrebbe ottenere accesso all'impronta e utilizzarla a propria discrezione. E, a differenza delle password l'impronta digitale resta quella a vita, e non si può cambiare.

In quest'ottica, quanto rinvenuto dai ricercatori di FireEye potrebbe essere di grande rilievo: in sostanza, un'errata implementazione del sensore biometrico per le impronte digitali su Galaxy S5 (e Android in generale) consentirebbe ad utenti malintenzionati di clonare le impronte digitali salvate in locale sul dispositivo. Sullo smartphone Samsung, e su altri dispositivi Android non meglio specificati, l'impronta digitale è salvata su un file protetto, ma secondo quanto riportato dalla società di sicurezza è possibile intercettarla con un malware prima dell'applicazione della crittografia.

"Un attaccante potrebbe riuscire a raccogliere dati provenienti dai sensori per la scansione delle impronte digitali sui dispositivi Android", scrive Forbes che ha riportato la novità. Per farlo però bisogna ottenere l'accesso al dispositivo e attivare i permessi di root per raccogliere eventuali informazioni. Ma su Samsung Galaxy 5 "non bisogna nemmeno scendere così in profondità" - specifica la pubblicazione - con un malware che può monitorare costantemente il sensore e fornire i dati non appena questo viene utilizzato, e quindi ancor prima che l'impronta stessa finisca nella memoria del dispositivo.

Il team di ricercatori di FireEye ha contattato Samsung prima di divulgare la notizia, senza tuttavia ricevere risposte esaudienti. La società non ha annunciato ancora alcun aggiornamento, anche se ha dichiarato a Forbes che sta indagando sul fenomeno con l'obiettivo di rilasciare al più presto un fix specifico. È bene specificare che i dispositivi aggiornati ad Android 5.0 Lollipop sono immuni al malware di FireEye, pertanto come al solito è consigliato l'aggiornamento se la release è già disponibile sul proprio dispositivo.

BOOX Note Air4 C è uno spettacolo: il tablet E Ink con Android per lettura e scrittura

BOOX Note Air4 C è uno spettacolo: il tablet E Ink con Android per lettura e scrittura Recensione Sony Xperia 1 VII: lo smartphone per gli appassionati di fotografia

Recensione Sony Xperia 1 VII: lo smartphone per gli appassionati di fotografia Attenti a Poco F7: può essere il best buy del 2025. Recensione

Attenti a Poco F7: può essere il best buy del 2025. Recensione DJI OSMO Mobile SE a 69€: il gimbal compatto che trasforma i video dello smartphone in riprese da pro

DJI OSMO Mobile SE a 69€: il gimbal compatto che trasforma i video dello smartphone in riprese da pro Scope elettriche da record su Amazon: due modelli potentissimi sotto i 120€, ecco perché piacciono così tanto

Scope elettriche da record su Amazon: due modelli potentissimi sotto i 120€, ecco perché piacciono così tanto GTA 6 a 80 euro? Take-Two frena sul prezzo e punta tutto sul valore percepito

GTA 6 a 80 euro? Take-Two frena sul prezzo e punta tutto sul valore percepito I 3 portatili più convenienti su Amazon: sono 2 tuttofare Lenovo e un HP Victus gaming con RTX 5060

I 3 portatili più convenienti su Amazon: sono 2 tuttofare Lenovo e un HP Victus gaming con RTX 5060 AirPods Pro 2 a soli 199€: su Amazon anche AirPods 4 in sconto, ecco le differenze che contano

AirPods Pro 2 a soli 199€: su Amazon anche AirPods 4 in sconto, ecco le differenze che contano 2 Smart TV 4K Hisense con doppio sconto su Amazon: sono OLED e QLED, 55" e 75", fateci un bel pensierino

2 Smart TV 4K Hisense con doppio sconto su Amazon: sono OLED e QLED, 55" e 75", fateci un bel pensierino Portatili Apple ai minimi: MacBook Pro con chip M4 a 1.648€ e Macbook Air 13 16GB7256GB, sempre M4, a 998€

Portatili Apple ai minimi: MacBook Pro con chip M4 a 1.648€ e Macbook Air 13 16GB7256GB, sempre M4, a 998€ Come mantenere Windows 10 sicuro dopo il 2025: tutto sul programma ESU

Come mantenere Windows 10 sicuro dopo il 2025: tutto sul programma ESU Finalmente è tornato su Amazon l'iPhone 16 128GB a 749€, in tutti i colori, ma ci sono anche i 16e e 16 Pro in offerta

Finalmente è tornato su Amazon l'iPhone 16 128GB a 749€, in tutti i colori, ma ci sono anche i 16e e 16 Pro in offerta Auto nuove? Per il 65% degli italiani sono troppo care, non dovrebbero costare oltre i 20.000 euro

Auto nuove? Per il 65% degli italiani sono troppo care, non dovrebbero costare oltre i 20.000 euro Droni solari Airbus volano nella stratosfera grazie alle nuove batterie al silicio: test riusciti a oltre 20 km di quota

Droni solari Airbus volano nella stratosfera grazie alle nuove batterie al silicio: test riusciti a oltre 20 km di quota Colpo da 15 milioni di dollari: chi ha rubato un carico di prodotti AMD e Apple?

Colpo da 15 milioni di dollari: chi ha rubato un carico di prodotti AMD e Apple? Elon Musk lancia l'allarme su GPT-5: 'OpenAI divorerà Microsoft'. Ma Nadella lo sfida con un sorriso

Elon Musk lancia l'allarme su GPT-5: 'OpenAI divorerà Microsoft'. Ma Nadella lo sfida con un sorriso iPhone 17 Pro sarà più costoso, ma anche più conveniente

iPhone 17 Pro sarà più costoso, ma anche più conveniente

50 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoSono computer connessi ad una rete globale, con il livello di sicurezza e la configurabilità di windows 3.11. Decidono loro cosa va bene per te, salvano le cose come e dove vogliono, e poi succedono 'ste cose.

Allucinante.

E che....fortuna che ho sbrandizzato.

E che....fortuna che ho sbrandizzato.

Sei al corrente del fatto che quando una falla viene resa publica, questa è già stata abbondantemente utilizzata per i suoi scopi?

Io Lollipop non lo aggiorno, è ancora lento, buggato e consuma ram e batteria.

Certo continuate a stare su Kitkat

Hai qualche link oppure è la solita sparata tanto per dar fiato alla bocca?

Io fino ad ora ho visto solo un'articolo di un tizio che ha isolato un'impronta perfetta, l'ha scansionata, poi dopo ore passate con photoshop e poi tramite un piccolo laboratorio chimico fai da te...Insomma dopo mesi di prove, è riuscito a sbloccare il suo telefono partendo da un'impronta perfetta.

Insomma...Una situazione che puoi trovare su qualunque telefono e facilissima da mettere in pratica...

Ma se tu hai delle notizie vere a riguardo (e non farlocche), pronto a leggerle....

https://blog.lookout.com/blog/2014/...6-touchid-hack/

divertiti

Dice che il sensore sul 6 è migliore rispetto al 5S dov'era più facile farlo, ma che è comunque possibile con un po di pazienza

E comunque non te la prendere, ma non capisco questo "difendere imprescindibilmente" che porti avanti.

Io se vengo a sapere di una falla di sicurezza, anche detta a caso da xyz vado a documentarmi DA SOLO per il mio bene.

Non do per scontato che "visto che mi piace allora funziona".

Poi eh, io lo dico per te, libero di fare e credere in quello che vuoi.

divertiti

Dice che il sensore sul 6 è migliore rispetto al 5S dov'era più facile farlo, ma che è comunque possibile con un po di pazienza

Si, ma con il suo telefono e le sue impronte!

Avevo appunto sottolineato il fatto che volevo leggere notizie vere e non farlocche....Come non detto....

Non me la prendo affatto.

La rete è piena di fenomeni come il tizio che hai postato.

Poi però scopri che fanno i fenomeni solo in casa propria, non danno mai la dimostrazione di quanto sono bravi in pubblico con un telefono qualsiasi che magari hanno toccato altre 10 persone...

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".