Oltre 1 milione di dollari in premi al Pwn2Own Toronto: illesi iPhone e Google Pixel

Si è conclusa la competizione di hacking Pwn2Own Toronto 2023, con i ricercatori di sicurezza che si sono aggiudicati premi per oltre 1 milione di dollari grazie alla dimostrazione di 58 exploit zero-day. Obiettivo degli hacker i dispositivi mobili e IoT di aziende come Samsung, Xiaomi, Western Digital e altre.

di Nino Grasso pubblicata il 30 Ottobre 2023, alle 12:01 nel canale SicurezzaBottino molto ricco per i ricercatori di sicurezza partecipanti alla competizione di hacking Pwn2Own Toronto 2023. In quattro giornate di gare, gli hacker hanno dimostrato la possibilità di sfruttare 58 vulnerabilità zero-day, portando a casa premi per oltre 1 milione di dollari messi in palio dagli organizzatori.

Fonte: ZDI

L'evento, organizzato come di consueto dalla Zero Day Initiative (ZDI) di Trend Micro, ha visto i partecipanti mettere nel mirino diversi dispositivi mobili e IoT per la smart home e non solo, tutti configurati con le impostazioni di default e aggiornati con le ultime patch di sicurezza disponibili.

1 milione di dollari in premi al Pwn2Own Toronto 2023

Tra i dispositivi inclusi nella gara citiamo smartphone come iPhone 14, Pixel 7, Galaxy S23 e Xiaomi 13 Pro, oltre a stampanti, router wireless, NAS, hub domotici, telecamere di sicurezza, altoparlanti intelligenti e dispositivi Google come Pixel Watch e Chromecast.

Nonostante la presenza di iPhone 14 e Pixel 7 tra i possibili bersagli, nessun team si è cimentato nell'hacking di questi dispositivi. Diversamente, Samsung Galaxy S23 è stato violato per ben 4 volte da altrettanti team di ricerca. Il primo attacco è arrivato dal team Pentest Limited, che ha sfruttato una vulnerabilità nella convalida degli input per ottenere l'esecuzione di codice arbitrario. Successivamente, nel secondo round di attacchi allo stesso device, il team SG di STAR Labs ha "bucato" il top di gamma Samsung sfruttando un problema simile.

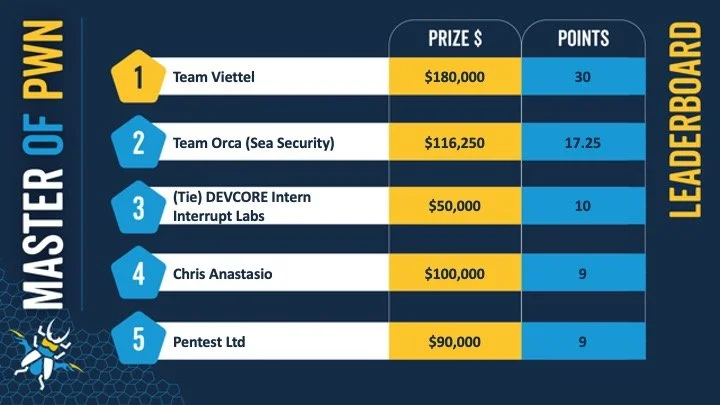

La stessa dinamica è stata sfruttata anche negli attacchi portati da Interrupt Labs e Team ToChim il secondo giorno. Guardando alla classifica finale, il team Viettel si è aggiudicato il titolo di campione portando a casa 180 mila dollari in premi e 30 punti. Sul podio anche il Team Orca di Sea Security e i team DEVCORE Intern e Interrupt Labs.

In totale i ricercatori hanno dimostrato 58 diversi attacchi zero-day contro prodotti di aziende quali Xiaomi, Western Digital, Synology, Canon, Lexmark, Sonos, TP-Link, QNAP, Wyze e altre. Ora i vendor avranno 120 giorni di tempo per rilasciare patch di sicurezza prima che i dettagli tecnici vengano divulgati pubblicamente. Un bottino simile era stato raccolto anche durante la competizione Pwn2Own di Vancouver dello scorso marzo, con 27 zero-day sfruttati e oltre 1 milione di dollari assegnati.

BOOX Note Air4 C è uno spettacolo: il tablet E Ink con Android per lettura e scrittura

BOOX Note Air4 C è uno spettacolo: il tablet E Ink con Android per lettura e scrittura Recensione Sony Xperia 1 VII: lo smartphone per gli appassionati di fotografia

Recensione Sony Xperia 1 VII: lo smartphone per gli appassionati di fotografia Attenti a Poco F7: può essere il best buy del 2025. Recensione

Attenti a Poco F7: può essere il best buy del 2025. Recensione Auto nuove? Per il 65% degli italiani sono troppo care, non dovrebbero costare oltre i 20.000 euro

Auto nuove? Per il 65% degli italiani sono troppo care, non dovrebbero costare oltre i 20.000 euro Droni solari Airbus volano nella stratosfera grazie alle nuove batterie al silicio: test riusciti a oltre 20 km di quota

Droni solari Airbus volano nella stratosfera grazie alle nuove batterie al silicio: test riusciti a oltre 20 km di quota Colpo da 15 milioni di dollari: chi ha rubato un carico di prodotti AMD e Apple?

Colpo da 15 milioni di dollari: chi ha rubato un carico di prodotti AMD e Apple? Elon Musk lancia l'allarme su GPT-5: 'OpenAI divorerà Microsoft'. Ma Nadella lo sfida con un sorriso

Elon Musk lancia l'allarme su GPT-5: 'OpenAI divorerà Microsoft'. Ma Nadella lo sfida con un sorriso iPhone 17 Pro sarà più costoso, ma anche più conveniente

iPhone 17 Pro sarà più costoso, ma anche più conveniente Leapmotor spinge sull'acceleratore: nuovo C10 AWD da 585 cavalli e ricarica ultraveloce a 800V

Leapmotor spinge sull'acceleratore: nuovo C10 AWD da 585 cavalli e ricarica ultraveloce a 800V Toyota vuole battere i produttori cinesi di auto elettriche. Come? Alleandosi con i loro fornitori

Toyota vuole battere i produttori cinesi di auto elettriche. Come? Alleandosi con i loro fornitori Colpo grosso di Musk: 14 ricercatori Meta hanno scelto xAI per il futuro dell'AI

Colpo grosso di Musk: 14 ricercatori Meta hanno scelto xAI per il futuro dell'AI Lip-Bu Tan a testa alta: il CEO di Intel non ha paura di Trump

Lip-Bu Tan a testa alta: il CEO di Intel non ha paura di Trump GPT5 disponibile per tutti e puoi già usarlo: offre Microsoft!

GPT5 disponibile per tutti e puoi già usarlo: offre Microsoft! Nasce l'alternativa a Worldcoin: Humanity Protocol lancia una rete da 1,1 miliardi di dollari per dare un'identità Web3 senza scanner dell'iride

Nasce l'alternativa a Worldcoin: Humanity Protocol lancia una rete da 1,1 miliardi di dollari per dare un'identità Web3 senza scanner dell'iride ASUSTOR presenta i nuovi NAS da rack Lockerstor R Pro Gen2 con CPU AMD Ryzen Pro

ASUSTOR presenta i nuovi NAS da rack Lockerstor R Pro Gen2 con CPU AMD Ryzen Pro iPhone 18, sensori Samsung realizzati in Texas: gli effetti dei dazi amari di Trump sui semiconduttori

iPhone 18, sensori Samsung realizzati in Texas: gli effetti dei dazi amari di Trump sui semiconduttori Xiaomi conquista il terzo posto nel mercato italiano: è l'unica in crescita nella Top5

Xiaomi conquista il terzo posto nel mercato italiano: è l'unica in crescita nella Top5

8 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoCome ogni cassaforte, serve solo tempo per capire come aprirla.

Dopo, davanti a un bel gruzzolo di soldi, ti bastano 5 minuti.

Qua è uguale. Hanno preso come bersagli dispositivi facili da bucare semplicemente perché ci hanno provato prima e con risultati certi e veloci.

Probabilmente anche gli Iphone e i Google Pixel hanno le loro vulnerabilità. Ma non è detto che sia facile trovarle e sopratutto, che poco prima o durante il Pwn20wn, non vengano rilasciati dei FIX che vanificano tutto quello fatto da vari Hacker fino al giorno del Pwn.

Al solito, è solo una questione di costi. Se uno Xiaomi costa la metà di un iPhone oppure di un Google Pixel, viene facile pensare che anche a livello di aggiornamenti di sicurezza sia inferiore per un semplice fatto di risorse che vengono messe a disposizione e che sono strettamente legate ai guadagni.

Quoto tutto in pieno. Queste competizioni sono solo buffonate.

Come ogni cassaforte, serve solo tempo per capire come aprirla.

Dopo, davanti a un bel gruzzolo di soldi, ti bastano 5 minuti.

Qua è uguale. Hanno preso come bersagli dispositivi facili da bucare semplicemente perché ci hanno provato prima e con risultati certi e veloci.

Probabilmente anche gli Iphone e i Google Pixel hanno le loro vulnerabilità. Ma non è detto che sia facile trovarle e sopratutto, che poco prima o durante il Pwn20wn, non vengano rilasciati dei FIX che vanificano tutto quello fatto da vari Hacker fino al giorno del Pwn.

Al solito, è solo una questione di costi. Se uno Xiaomi costa la metà di un iPhone oppure di un Google Pixel, viene facile pensare che anche a livello di aggiornamenti di sicurezza sia inferiore per un semplice fatto di risorse che vengono messe a disposizione e che sono strettamente legate ai guadagni.

In sostanza è confermato che iphone e pixel siano piu' sicuri degli altri telefoni, proprio per quanto sopra.

Qualcosa mi dice che avete uno degli smartphone bucati

Non so Skogafoss, ma nel mio caso no.

Come ogni cassaforte, serve solo tempo per capire come aprirla.

Dopo, davanti a un bel gruzzolo di soldi, ti bastano 5 minuti.

Qua è uguale. Hanno preso come bersagli dispositivi facili da bucare semplicemente perché ci hanno provato prima e con risultati certi e veloci.

Probabilmente anche gli Iphone e i Google Pixel hanno le loro vulnerabilità. Ma non è detto che sia facile trovarle e sopratutto, che poco prima o durante il Pwn20wn, non vengano rilasciati dei FIX che vanificano tutto quello fatto da vari Hacker fino al giorno del Pwn.

Al solito, è solo una questione di costi. Se uno Xiaomi costa la metà di un iPhone oppure di un Google Pixel, viene facile pensare che anche a livello di aggiornamenti di sicurezza sia inferiore per un semplice fatto di risorse che vengono messe a disposizione e che sono strettamente legate ai guadagni.

Io che lavoro nel campo ti informo che i bersagli sono comunicati molto prima dell'"evento" e che le squadre hanno tutto il tempo necessario per trovare gli exploit che vogliono. La cerimonia è, appunto, una cerimonia. Le squadre "partecipano" nelle ultime ore di hacking, poi vi sono le premiazioni con i premi in denaro. Se non sono stati trovati exploit per Pixel 8 ed iPhone significa che non ne sono stati trovati nemmeno nei giorni / settimane precedenti l'evento pubblico.

da una parte iphone e pixel hanno implicitamente una pubblicità di smartphone inviolabili, dall'altra le aziende hanno un riferimento serio su quali siano le falle nei propri software. Il pincopallino che ti manda una PEC per dire che hai una falla non verrà mai creduto, ce ne sono a decine e solo 1/100 è una segnalazione vera.

Così invece ci guadagnano tutti.

da una parte iphone e pixel hanno implicitamente una pubblicità di smartphone inviolabili, dall'altra le aziende hanno un riferimento serio su quali siano le falle nei propri software. Il pincopallino che ti manda una PEC per dire che hai una falla non verrà mai creduto, ce ne sono a decine e solo 1/100 è una segnalazione vera.

Così invece ci guadagnano tutti.

Ogni pubblicità implicita è pubblicità voluta e strapagata.

Nulla accade per caso, soprattutto quando va a ledere la credibilità della concorrenza.

Se hai per le mani una falla zero day su iphone e Pixel fai molti più soldi vendendola sul mercato nero che non a queste competizioni, alcune falle le comprano indirettamente i governi per usarle per spionaggio e contro oppositori.

Questa è una mia opinione personale.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".