NAS QNAP, il ransomware DeadBolt colpisce anche in Italia: pronto a crittografare tutti i dati

Il ransomware DeadBolt sta crittografando i dati dei NAS QNAP connessi a Internet. L'azienda corre ai ripari forzando l'aggiornamento dei dispositivi all'ultimo firmware per limitare l'area di attacco.

di Manolo De Agostini pubblicata il 28 Gennaio 2022, alle 14:01 nel canale SicurezzaQNAPNAS Aziendali

Si chiama DeadBolt il nuovo grave pericolo per i NAS di QNAP collegati a Internet, tanto che l'azienda sta attuando importanti contromisure. L'azienda taiwanese sta infatti forzando l'aggiornamento dei dispositivi (anche se gli update automatici sono disabilitati) all'ultimo firmware disponibile per chiudere, o quantomeno mitigare, la vulnerabilità e mettere al riparo i clienti da un ransomware che sta crittografando i loro dati sui NAS. Sembra siano più di 3600 le persone che si sono trovate davanti alla spiacevole sorpresa, residenti principalmente in Italia, Stati Uniti, Francia, Taiwan e UK.

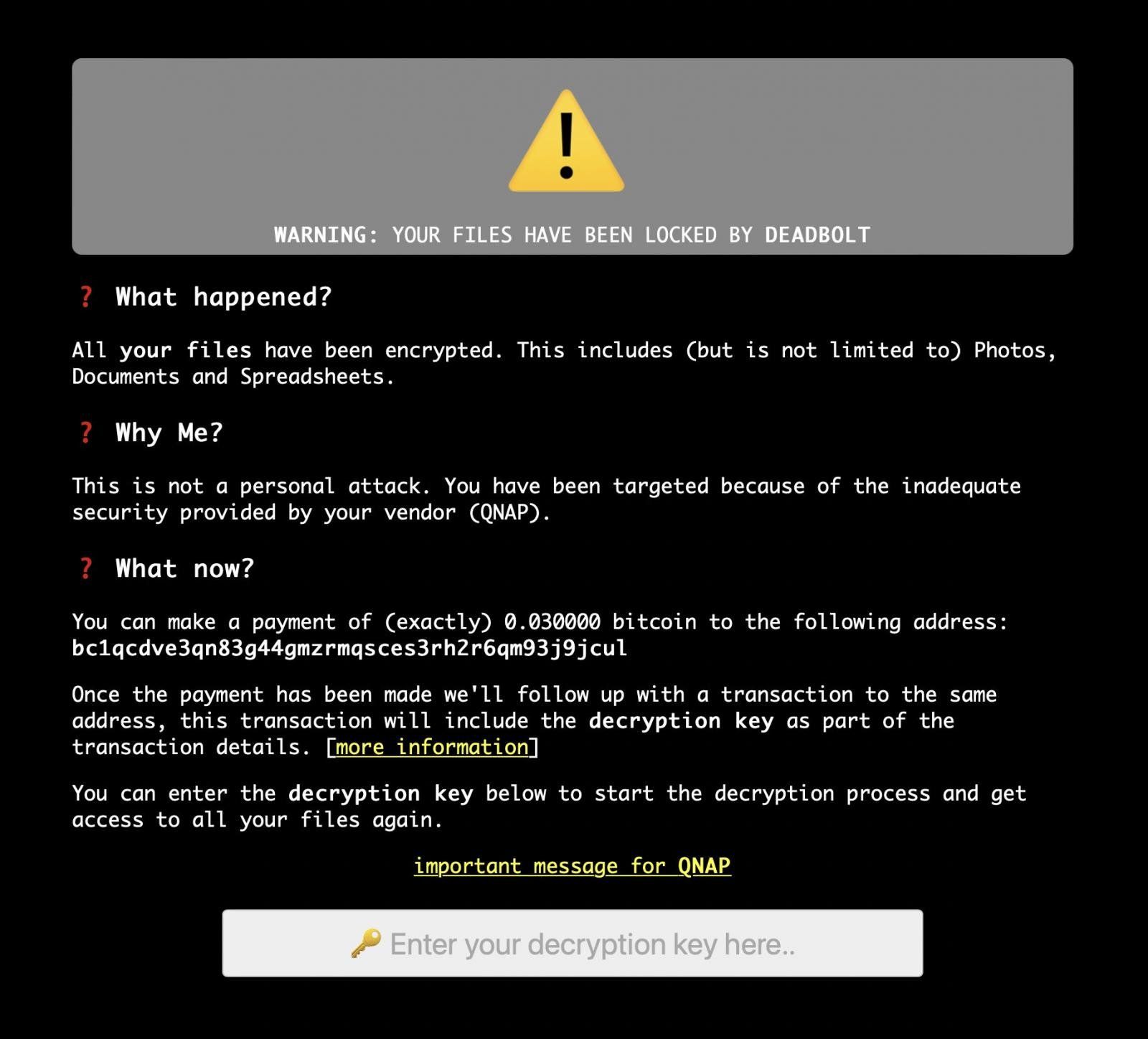

Gli attacchi sono partiti il 25 gennaio, con i primi dispositivi QNAP che si sono ritrovati improvvisamente i file crittografati e i nomi modificati dall'aggiunta dell'estensione ".deadbolt". Come ricostruito da Bleeping Computer, anziché inserire dei file con la richiesta di riscatto in ogni cartella del dispositivo, i malintenzionati sono riusciti a modificare la pagina di accesso del NAS affinché mostri il messaggio "WARNING: Your files have been locked by DeadBolt".

La schermata informa la vittima che per decrittare i file non deve far altro che pagare 0,03 Bitcoin, circa 980 euro, a un indirizzo Bitcoin unico. Dopo il pagamento del riscatto, i malintenzionati effettuano una successiva transazione allo stesso indirizzo che include la chiave di decrittazione da inserire nell'apposita schermata.

Interpellata in merito, QNAP ha detto che gli utenti possono bypassare la schermata del riscatto e ottenere l'accesso alla propria pagina di amministrazione tramite gli URL http://nas_ip:8080/cgi-bin/index.cgi o https://nas_ip/cgi-bin/index.cgi. Parallelamente, gli utenti QNAP sono invitati a disconnettere i propri dispositivi da Internet e proteggerli con un firewall.

Per ridurre l'area di attacco, QNAP ha preso la decisione di forzare l'update dei NAS all'ultimo firmware, anche se non è chiaro se ciò sia del tutto risolutivo. "Stiamo cercando di aumentare la protezione contro Deadbolt. [...] Ai tempi di Qlocker molte persone sono state infettate dopo aver corretto la vulnerabilità. In effetti, l'intero focolaio si è scatenato dopo il rilascio della patch. Ma molte persone non applicano le patch di sicurezza lo stesso giorno o anche la stessa settimana in cui vengono rilasciate. E questo rende molto più difficile fermare una campagna ransomware".

"Lavoreremo su patch/miglioramenti di sicurezza contro Deadbolt e speriamo che vengano applicati immediatamente. So che ci sono tesi sul fatto che dovremmo farlo o meno (forzare l'aggiornamento automatico, ndr). È una decisione difficile da prendere. Ma l'abbiamo fatto a causa di Deadbolt e del nostro desiderio di fermare questo attacco il prima possibile", ha dichiarato un rappresentante dell'azienda su Reddit.

I malintenzionati non se la sono presa solo con i possessori dei NAS, ma anche con QNAP stessa, richiedendo il pagamento di 5 Bitcoin (160 mila euro circa) per rivelare tutti i dettagli della falla. Si dicono pronti anche a vendere a QNAP la chiave di decrittazione principale e le informazioni zero-day per 50 Bitcoin, ovvero circa 1,6 milioni di euro.

BOOX Note Air4 C è uno spettacolo: il tablet E Ink con Android per lettura e scrittura

BOOX Note Air4 C è uno spettacolo: il tablet E Ink con Android per lettura e scrittura Recensione Sony Xperia 1 VII: lo smartphone per gli appassionati di fotografia

Recensione Sony Xperia 1 VII: lo smartphone per gli appassionati di fotografia Attenti a Poco F7: può essere il best buy del 2025. Recensione

Attenti a Poco F7: può essere il best buy del 2025. Recensione DJI OSMO Mobile SE a 69€: il gimbal compatto che trasforma i video dello smartphone in riprese da pro

DJI OSMO Mobile SE a 69€: il gimbal compatto che trasforma i video dello smartphone in riprese da pro Scope elettriche da record su Amazon: due modelli potentissimi sotto i 120€, ecco perché piacciono così tanto

Scope elettriche da record su Amazon: due modelli potentissimi sotto i 120€, ecco perché piacciono così tanto GTA 6 a 80 euro? Take-Two frena sul prezzo e punta tutto sul valore percepito

GTA 6 a 80 euro? Take-Two frena sul prezzo e punta tutto sul valore percepito I 3 portatili più convenienti su Amazon: sono 2 tuttofare Lenovo e un HP Victus gaming con RTX 5060

I 3 portatili più convenienti su Amazon: sono 2 tuttofare Lenovo e un HP Victus gaming con RTX 5060 AirPods Pro 2 a soli 199€: su Amazon anche AirPods 4 in sconto, ecco le differenze che contano

AirPods Pro 2 a soli 199€: su Amazon anche AirPods 4 in sconto, ecco le differenze che contano 2 Smart TV 4K Hisense con doppio sconto su Amazon: sono OLED e QLED, 55" e 75", fateci un bel pensierino

2 Smart TV 4K Hisense con doppio sconto su Amazon: sono OLED e QLED, 55" e 75", fateci un bel pensierino Portatili Apple ai minimi: MacBook Pro con chip M4 a 1.648€ e Macbook Air 13 16GB7256GB, sempre M4, a 998€

Portatili Apple ai minimi: MacBook Pro con chip M4 a 1.648€ e Macbook Air 13 16GB7256GB, sempre M4, a 998€ Come mantenere Windows 10 sicuro dopo il 2025: tutto sul programma ESU

Come mantenere Windows 10 sicuro dopo il 2025: tutto sul programma ESU Finalmente è tornato su Amazon l'iPhone 16 128GB a 749€, in tutti i colori, ma ci sono anche i 16e e 16 Pro in offerta

Finalmente è tornato su Amazon l'iPhone 16 128GB a 749€, in tutti i colori, ma ci sono anche i 16e e 16 Pro in offerta Auto nuove? Per il 65% degli italiani sono troppo care, non dovrebbero costare oltre i 20.000 euro

Auto nuove? Per il 65% degli italiani sono troppo care, non dovrebbero costare oltre i 20.000 euro Droni solari Airbus volano nella stratosfera grazie alle nuove batterie al silicio: test riusciti a oltre 20 km di quota

Droni solari Airbus volano nella stratosfera grazie alle nuove batterie al silicio: test riusciti a oltre 20 km di quota Colpo da 15 milioni di dollari: chi ha rubato un carico di prodotti AMD e Apple?

Colpo da 15 milioni di dollari: chi ha rubato un carico di prodotti AMD e Apple? Elon Musk lancia l'allarme su GPT-5: 'OpenAI divorerà Microsoft'. Ma Nadella lo sfida con un sorriso

Elon Musk lancia l'allarme su GPT-5: 'OpenAI divorerà Microsoft'. Ma Nadella lo sfida con un sorriso iPhone 17 Pro sarà più costoso, ma anche più conveniente

iPhone 17 Pro sarà più costoso, ma anche più conveniente

17 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - info...anzi...non li collego proprio alla rete esterna...

...saluti ai soliti cripto-st:onzi...

....ovviamente mi dispiace per chi si è ritrovato con i danni di questi farabutti, che spendano tutto in medicine.

chiedo umilmente da ignorante. io ho proprio un qnap al quale però non ho installato i servizi cloud perchè la mia connessione 4g non me lo permette (non ho possibilità di aprire le porte e ho un nat molto restringente)

Comunque sia.. basta disabilitare l'accesso via web, porta 80 o 8080

Ormai abbiamo bisogno dei firewall pure dentro casa.

chiedo umilmente da ignorante. io ho proprio un qnap al quale però non ho installato i servizi cloud perchè la mia connessione 4g non me lo permette (non ho possibilità di aprire le porte e ho un nat molto restringente)

disabiliti il upnp

e setti manualmente le impostazioni di rete, NON mettendo il gateway

eventualmente uccidi tutti i servizi sul nas inutili

dovrebbe impattare solo chi rende accessibile il NAS da internet. di fatto lo esponi e quindi, sfruttando falle 0-day, possono "entrare", installare il cryptolocker di turno e fare il danno.

se non è esposto ad internet / non si attiva/usa myQNAPcloud non si dovrebbero correre rischi.

se non è esposto ad internet / non si attiva/usa myQNAPcloud non si dovrebbero correre rischi.

Non ho un NAS Qnap, ma in ogni caso il mio non lo tengo assolutamente accessibile da remoto, neanche via cloud.

Grazie per la risposta.

Grazie per la risposta.

io ho QNAP dal 2016 (prima Synology) e non li ho mai esposti su internet.

se mi devo collegare dall'esterno vado di VPN.

sempre disattivato tutti quegli accrocchi per renderlo visibile "facilmente" da remoto.

troppo pericolosi.

ricordo anni fa che bastava una semplice ricerca di una parola su Google per avere un elenco di tutti i NAS Synology esposti su internet...

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".