Attenzione a Teabot, trojan bancario per Android che spia lo schermo: già attivo anche in Italia

Un nuovo malware per Android può monitorare in tempo reale ciò che avviene sullo schermo dello smartphone e compiere azioni arbitrarie: viene utilizzato per compiere attività fraudolente sfruttando i servizi bancari da remoto

di Andrea Bai pubblicata il 12 Maggio 2021, alle 09:32 nel canale SicurezzaAndroid

I ricercatori di sicurezza di Cleafy hanno individuato un nuovo trojan per Android che, una volta installato nel dispositivo-bersaglio, permette ai suoi operatori di osservare in tempo reale ciò che accade sullo schermo dello smartphone della vittima, interagire con esso e recuperare dati e informazioni riservate.

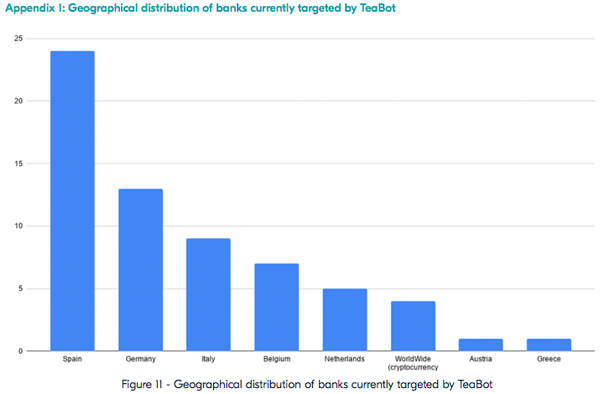

Il nuovo malware è stato denominato Teabot, e sarebbe già stato usato nel concreto per sottrarre credenziali di utenti e visionare SMS così da poter compiere attività fraudolente usando app e servizi bancari. I ricercatori affermano di aver riscontrato casi in Spagna, Germania, Belgio, Paesi Bassi e anche in Italia.

Il malware Teabot sarebbe comunque oggetto di uno sviluppo continuativo. Inizialmente il trojan si è concentrato solamente sulle banche spagnole, per poi spostare la sua attenzione anche a quelle tedesche e italiane. I ricercatori di Cleafy hanno individuato per la prima volta il trojan bancario lo scorso gennaio, scoprendo che poteva consentire attività illecite contro oltre 60 banche in tutta Europa. Alla fine del mese di marzo è stato scoperto che il trojan veniva usato contro le banche italiane e nei giorni scorsi è stata ottenuta la conferma di attività fraudolente anche verso istituti bancari in Belgio e Paesi Bassi.

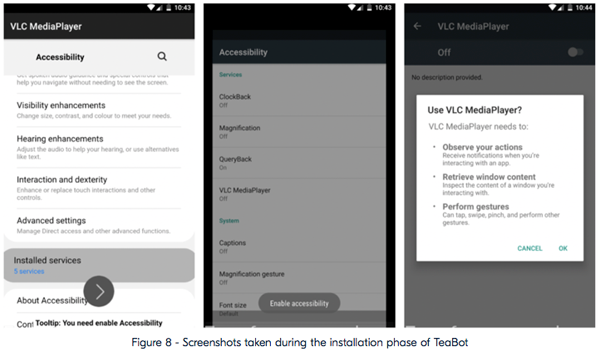

Teabot supporta sei lingue differenti (spagnolo, inglese, italiano, tedesco, francese, olandese) e viene distribuita con vari nomi: il primo è stato "TeaTV", successivamente cambiato in nomi più noti come "VLC MediaPlayer", "Mobdro", "DHL", "UPS" e "bpost".

Quando il malware viene installato sul dispositivo, l'utente vedrà comparire una richiesta di autorizzazioni da parte di Android per consentire il monitoraggio delle attività e l'esecuzione di gesture arbitrarie: nel caso in cui le autorizzazioni vengano concesse, l'app provvederà inoltre a cancellare la sua icona. "Quando l'app viene scaricata sul dispositivo, tenta di installarsi come Servizio Android, ovvero un componente in grado di eseguire operazioni in background per lunghi periodi di tempo. TeaBot abusa di questa funzione per nascondersi dall'utente, impedendo il rilevamento e garantendosi persistenza" spiega il team di Cleafy.

BOOX Note Air4 C è uno spettacolo: il tablet E Ink con Android per lettura e scrittura

BOOX Note Air4 C è uno spettacolo: il tablet E Ink con Android per lettura e scrittura Recensione Sony Xperia 1 VII: lo smartphone per gli appassionati di fotografia

Recensione Sony Xperia 1 VII: lo smartphone per gli appassionati di fotografia Attenti a Poco F7: può essere il best buy del 2025. Recensione

Attenti a Poco F7: può essere il best buy del 2025. Recensione DJI OSMO Mobile SE a 69€: il gimbal compatto che trasforma i video dello smartphone in riprese da pro

DJI OSMO Mobile SE a 69€: il gimbal compatto che trasforma i video dello smartphone in riprese da pro Scope elettriche da record su Amazon: due modelli potentissimi sotto i 120€, ecco perché piacciono così tanto

Scope elettriche da record su Amazon: due modelli potentissimi sotto i 120€, ecco perché piacciono così tanto GTA 6 a 80 euro? Take-Two frena sul prezzo e punta tutto sul valore percepito

GTA 6 a 80 euro? Take-Two frena sul prezzo e punta tutto sul valore percepito I 3 portatili più convenienti su Amazon: sono 2 tuttofare Lenovo e un HP Victus gaming con RTX 5060

I 3 portatili più convenienti su Amazon: sono 2 tuttofare Lenovo e un HP Victus gaming con RTX 5060 AirPods Pro 2 a soli 199€: su Amazon anche AirPods 4 in sconto, ecco le differenze che contano

AirPods Pro 2 a soli 199€: su Amazon anche AirPods 4 in sconto, ecco le differenze che contano 2 Smart TV 4K Hisense con doppio sconto su Amazon: sono OLED e QLED, 55" e 75", fateci un bel pensierino

2 Smart TV 4K Hisense con doppio sconto su Amazon: sono OLED e QLED, 55" e 75", fateci un bel pensierino Portatili Apple ai minimi: MacBook Pro con chip M4 a 1.648€ e Macbook Air 13 16GB7256GB, sempre M4, a 998€

Portatili Apple ai minimi: MacBook Pro con chip M4 a 1.648€ e Macbook Air 13 16GB7256GB, sempre M4, a 998€ Come mantenere Windows 10 sicuro dopo il 2025: tutto sul programma ESU

Come mantenere Windows 10 sicuro dopo il 2025: tutto sul programma ESU Finalmente è tornato su Amazon l'iPhone 16 128GB a 749€, in tutti i colori, ma ci sono anche i 16e e 16 Pro in offerta

Finalmente è tornato su Amazon l'iPhone 16 128GB a 749€, in tutti i colori, ma ci sono anche i 16e e 16 Pro in offerta Auto nuove? Per il 65% degli italiani sono troppo care, non dovrebbero costare oltre i 20.000 euro

Auto nuove? Per il 65% degli italiani sono troppo care, non dovrebbero costare oltre i 20.000 euro Droni solari Airbus volano nella stratosfera grazie alle nuove batterie al silicio: test riusciti a oltre 20 km di quota

Droni solari Airbus volano nella stratosfera grazie alle nuove batterie al silicio: test riusciti a oltre 20 km di quota Colpo da 15 milioni di dollari: chi ha rubato un carico di prodotti AMD e Apple?

Colpo da 15 milioni di dollari: chi ha rubato un carico di prodotti AMD e Apple? Elon Musk lancia l'allarme su GPT-5: 'OpenAI divorerà Microsoft'. Ma Nadella lo sfida con un sorriso

Elon Musk lancia l'allarme su GPT-5: 'OpenAI divorerà Microsoft'. Ma Nadella lo sfida con un sorriso iPhone 17 Pro sarà più costoso, ma anche più conveniente

iPhone 17 Pro sarà più costoso, ma anche più conveniente

22 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infomi pare di capire che bisogna INSTALLARLO volontariamente...

Il problema nasce da come si fa chiamare l'applicazione. Cerchi (per dire) VLC per scaricarlo, lo trovi, lo avvii, dai le autorizzazioni... e solo a quel punto scopri che non era VLC.

Ability to perform Overlay Attacks against multiple banks applications to steal login credentials and credit card information

Ability to send / intercept / hide SMS messages

Enabling key logging functionalities

Ability to steal Google Authentication codes

Ability to obtain full remote control of an Android device (via Accessibility Services and real-time screen-sharing)

Da quel che capisco ti fregano i soldi del conto.

Questo lo immaginavo, solo che non si capisce la fonte: store ufficiale, terzi, apk...

Su questo argomento se ne è già parlato. Tutte le fonti sono usate tra cui anche il google store. Proprio sul tema "soldi rubati dalla banca sul telefonino" si era detto che tramite l'app che ho intallato io sul mio cellulare o tu nel tuo cellulare che è molto utile e molto usata e del tutto legittima, presente nel google paly da molto tempo e quindi sicura, visto che sono in ballo molte centinaia di migliaia di euro si possono fare operazioni finanziarie.

I criminali informatici agiscono come una grande comunità e c'è chi si occupa dell'acquisto (legale) di app da terzi. La app che ho io e tu ha un proprietario che è probabilemtne felice di vendere la sua app a terzi (legalmente) in cambio di una ragionevole somma di denaro. Ricordiamoci che stiamo parlando di soldi presi da conti correnti e non di email rubate e password rubate dai telefonini. Quando un c/c su telefonino viene "rubato" partono bonifici da 30 mila euro all'uno e ne partono diversi, quindi sono in ballo tanti soldi per cui si possono mettere sul piatto centinaia di migliaia di euro che poi vengono recuperati con i furti.

Quindi se una app viene venduta e passa di mano e alla fine arriva nelle disponibilità di criminali allora può essere aggiornata. Cosa ci sia dentro quell'aggiornamento non si sa e può essere qualche cosa che scarica un payload compreso questo teabot.

Per farla breve si diceva nell'articolo di HWup che a anche non scaricando alcuna app si può prendere un malware. In più si diceva che google play non da nessuna garanzia per quanto riguarda il furto di conti correnti.

Il problema è il giro di soldi: se questi sono tanti si aprono porte inapribili. Nessuno si mette a comprare una app da centomila euro se devono rubare la rubrica telefonica. Ma se si parla di conti correnti allora in gioco vale molto di più della candela.

Hai mischiato molte cose diverse tutto insieme, quindi l'unica soluzione è chiudersi in casa e staccare la corrente. Ok.

Immagino che il discorso non sia semplice. Per semplificare al massimo il concetto si può esprimere tramite l'"honey-pot". Se tu metti una casetta del miele in un campo è molto facile che sia razziata da un orso. Se tu metti molti soldi un un posto allora lo devi defendere molto bene altrimenti rischi che ti svaligino. Se tu metti dei soldi in cassaforte allora la cassaforte deve essere commisurata ai soldi che ci metti.

Il cellulare e il sistema che ci sta attorno come android, google paly, gli sms, google autenticator, ecc, ha un certo livello di difesa per cui puoi metterci dentro fino a una certa cifra e non oltre.

Spero di essere stato abbastanza semplice.

interessante meccanismo... in effetti conviene disattivare l'aggiornamento automatico...

In effetti l'articolo come altri che ho letto non indica esplicitamente quali siano i metodi di diffusione del virus, però cita varie app contraffatte che non dovrebbero essere quindi quelle ufficiali distribuite su playstore in particolare l'articolo di cybersecurity360 termina con le consuete raccomandazioni:

verificare sempre l’attendibilità delle app utilizzate, confrontandosi con i relativi servizi clienti;

controllare le valutazioni degli utenti prima di scaricare una nuova app;

affidarsi con cautela solo agli store legittimi: Google Play resta sempre e comunque una fonte attendibile;

prestare attenzione alle autorizzazioni richieste dai processi d’installazione delle app, concedendole solo se sicuri che siano necessarie per il corretto funzionamento;

scansionare regolarmente il proprio dispositivo mobile per la ricerca delle minacce più recenti con sistemi antivirus aggiornati;

tenere sempre aggiornato il proprio sistema operativo Android con gli update e le patch di sicurezza rilasciati periodicamente.

mentre sicurezza.net dice di Importante quindi la massima attenzione – diffidate da ogni SMS sconosciuto e dall’installare app di cui non siete sicuri al 100%.

Per quanto mi riguarda io certo di tenere un profilo basso, installo il minor numero possibile di app e quelle poche che ho mi assicuro che siano vere faccio anche delle scansioni periodiche con Google play protect anche se non so in questo caso possa essere utile o meno, comunque male non dovrebbe fare.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".