Arriva ARCrypt: il nuovo ransomware dall'America Latina pronto a diffondersi in tutto il mondo. Ecco i dettagli

Si tratta di un ransomware inedito, senza alcuna affinità con ceppi già noti. Le prime compromissioni in Cile e Colombia negli scorsi mesi, ma ora si registrano vittime anche in Europa e USA

di Andrea Bai pubblicata il 18 Novembre 2022, alle 16:31 nel canale SicurezzaUn nuovo ransomware si sta diffondendo sul panorama internazionale, dopo aver inizialmente colpito alcune realtà sensibili dell'America Latina. Il suo nome è ARCrypter e dopo aver compromesso un'agenzia governativa cilena lo scorso agosto è riuscito ad infettare ad ottobre anche l'autorità nazionale Colombiana che si occupa di garantire la sicurezza alimentare.

Quando ARCrypter ha fatto capolino le prime volte, le analisi hanno mostrato come si trattasse di un ceppo completamente nuovo e non derivante da alcuna famiglia di ransomware già nota. Dopo le compromissioni avvenute in Cile e Colombia, i ricercatori di sicurezza di BlackBerry hanno individuato ARCrypter in Cina e Canada, e successivamente sono state riscontrate vittime anche in Francia, Germania e Stati Uniti d'America.

Secondo le informazioni disponibili ARCrypt prende di mira sistemi Windows e Linux, e aggiunge l'estensione .cryp ai file che va a crittografare. Le richieste di riscatto che i ricercatori hanno potuto riscontrare fino ad ora arrivano fino a 5000 dollari.

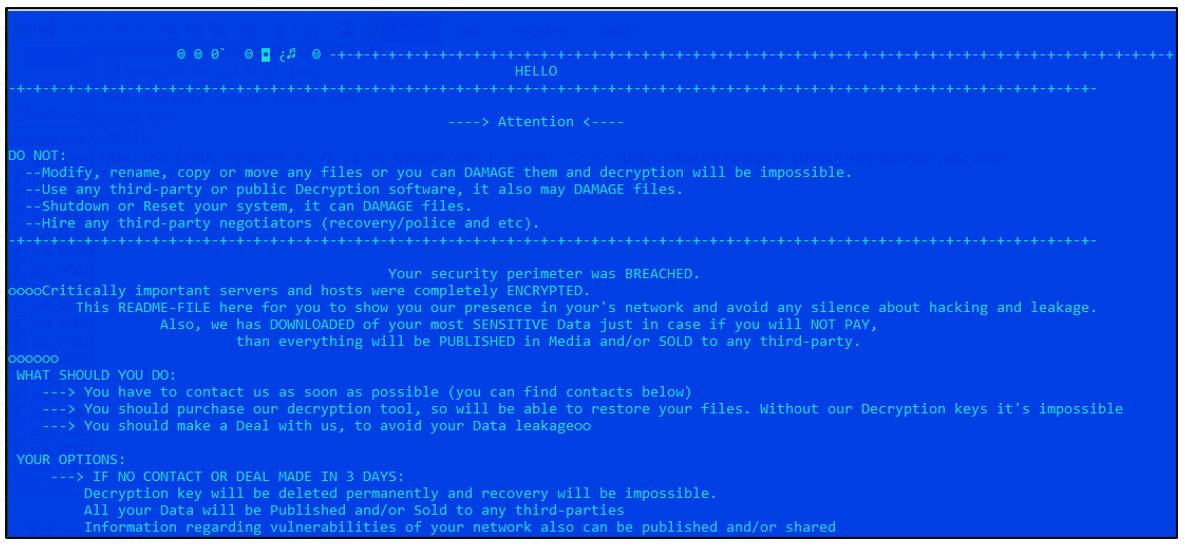

Il messaggio di ARCrypt - Fonte: BlackBerry Blog

Attualmente non è ancora noto quale sia il vettore di attacco, anche se sono stati individuati due URL AnonFiles che vengono utilizzati per recuperare un archivio win.zip che a sua volta contiene un eseguibile win.exe: quest'ultimo è un dropper che contiene un file html in cui si trova la richiesta di riscatto, e un file .bin che può essere sbloccato da una password.

Se il file .bin viene sbloccato, va a creare una cartella casuale che ha lo scopo di accogliere il payload di seconda fase, che si occupa a sua volta di andare a modificare il registro di Windows per assicurarsi la persistenza nella macchina.

A questo punto iniziano le attività dannose: il malware va ad eliminare le copie shadow del volume su cui si trova così da impedire il ripristino dei dati, si assicura di avere a disposizione una connessione stabile modificando le impostazioni di rete e procede a crittografare tutti i file che incontra, escludendo però quelli con estensione .crypt, .sys, .exe, .ini, .blf, .tmp, .bat, .regtrans-ms, .log, .msi, .library-ms, .log.tmp e .ddl. Non solo: ARCrypt esclude dal suo operato anche i file presenti nelle cartelle "boot" e "Windows", allo scopo di evitare di rendere il sistema inservibile.

Il ransomware non sembra disporre di un sistema di esfiltrazione dei dati, quindi sembra possibile escludere al momento l'eventualità che i file crittografati vengano anche sottratti. Non è tuttavia da escludere, come già visto in molte altre occasioni, che il ransomware possa evolvere nel corso del tempo arricchendosi di nuove funzioni. Al momento non si conoscono dettagli sulla mano dietro ad ARCrypt, quale sia la sua origine o rapporti con altri gruppi ransomware.

BOOX Note Air4 C è uno spettacolo: il tablet E Ink con Android per lettura e scrittura

BOOX Note Air4 C è uno spettacolo: il tablet E Ink con Android per lettura e scrittura Recensione Sony Xperia 1 VII: lo smartphone per gli appassionati di fotografia

Recensione Sony Xperia 1 VII: lo smartphone per gli appassionati di fotografia Attenti a Poco F7: può essere il best buy del 2025. Recensione

Attenti a Poco F7: può essere il best buy del 2025. Recensione DJI OSMO Mobile SE a 69€: il gimbal compatto che trasforma i video dello smartphone in riprese da pro

DJI OSMO Mobile SE a 69€: il gimbal compatto che trasforma i video dello smartphone in riprese da pro Scope elettriche da record su Amazon: due modelli potentissimi sotto i 120€, ecco perché piacciono così tanto

Scope elettriche da record su Amazon: due modelli potentissimi sotto i 120€, ecco perché piacciono così tanto GTA 6 a 80 euro? Take-Two frena sul prezzo e punta tutto sul valore percepito

GTA 6 a 80 euro? Take-Two frena sul prezzo e punta tutto sul valore percepito I 3 portatili più convenienti su Amazon: sono 2 tuttofare Lenovo e un HP Victus gaming con RTX 5060

I 3 portatili più convenienti su Amazon: sono 2 tuttofare Lenovo e un HP Victus gaming con RTX 5060 AirPods Pro 2 a soli 199€: su Amazon anche AirPods 4 in sconto, ecco le differenze che contano

AirPods Pro 2 a soli 199€: su Amazon anche AirPods 4 in sconto, ecco le differenze che contano 2 Smart TV 4K Hisense con doppio sconto su Amazon: sono OLED e QLED, 55" e 75", fateci un bel pensierino

2 Smart TV 4K Hisense con doppio sconto su Amazon: sono OLED e QLED, 55" e 75", fateci un bel pensierino Portatili Apple ai minimi: MacBook Pro con chip M4 a 1.648€ e Macbook Air 13 16GB7256GB, sempre M4, a 998€

Portatili Apple ai minimi: MacBook Pro con chip M4 a 1.648€ e Macbook Air 13 16GB7256GB, sempre M4, a 998€ Come mantenere Windows 10 sicuro dopo il 2025: tutto sul programma ESU

Come mantenere Windows 10 sicuro dopo il 2025: tutto sul programma ESU Finalmente è tornato su Amazon l'iPhone 16 128GB a 749€, in tutti i colori, ma ci sono anche i 16e e 16 Pro in offerta

Finalmente è tornato su Amazon l'iPhone 16 128GB a 749€, in tutti i colori, ma ci sono anche i 16e e 16 Pro in offerta Auto nuove? Per il 65% degli italiani sono troppo care, non dovrebbero costare oltre i 20.000 euro

Auto nuove? Per il 65% degli italiani sono troppo care, non dovrebbero costare oltre i 20.000 euro Droni solari Airbus volano nella stratosfera grazie alle nuove batterie al silicio: test riusciti a oltre 20 km di quota

Droni solari Airbus volano nella stratosfera grazie alle nuove batterie al silicio: test riusciti a oltre 20 km di quota Colpo da 15 milioni di dollari: chi ha rubato un carico di prodotti AMD e Apple?

Colpo da 15 milioni di dollari: chi ha rubato un carico di prodotti AMD e Apple? Elon Musk lancia l'allarme su GPT-5: 'OpenAI divorerà Microsoft'. Ma Nadella lo sfida con un sorriso

Elon Musk lancia l'allarme su GPT-5: 'OpenAI divorerà Microsoft'. Ma Nadella lo sfida con un sorriso iPhone 17 Pro sarà più costoso, ma anche più conveniente

iPhone 17 Pro sarà più costoso, ma anche più conveniente

21 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDracme.

Possibilmente in galera !

Purtroppo il più delle volte con questi criminali si finisce per contrattare via chat - per fortuna non mi è mai capitato e spero di non farlo mai visto che i backup ai nostri clienti sono anche a provo di questi pezzi di me::a - ma colleghi di altre aziende, messe in ginocchio, mi hanno raccontato che hanno trovato "punti di incontro" chattandoci. Non ho mai approfondito perchè per me non vanno pagati e basta. Equivale a finanziare loro e tutto lo schifo che c'è dietro.

Mi chiedevo più che altro come facessero a capire il livello di barbonaggine. Con me cadrebbero male, avendo tutti i dati con molteplice backup rigorosamente offline.

Se mai dovesse capitarmi farei di tutto per far perdere loro più tempo possibile, fingendomi un totale incapace tecnologico, per lasciarli a bocca asciutta.

Mi chiedevo più che altro come facessero a capire il livello di barbonaggine. Con me cadrebbero male, avendo tutti i dati con molteplice backup rigorosamente offline.

Se mai dovesse capitarmi farei di tutto per far perdere loro più tempo possibile, fingendomi un totale incapace tecnologico, per lasciarli a bocca asciutta.

Non hai infatti nessuna garanzia. Per questo non vanno mai pagati. MAI.

Solo denunciati (per quello che serve).

Inattaccabile Linux....

..."prende di mira sistemi Windows e Linux" ....Certo, immagino che uno debba andare a cercarsele ste robe ma tant'é.

Dollari, bannarli. (bis) Non importa il proxy.

In genere varia in criptovaluta perchè al 99.99% degli estorsori interessano i dollari. Quindi ribadisco bannarli

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".