|

|||||||

|

|

|

|

|

|

Strumenti |

|

|

#1 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

[NEWS] Aggiornamenti malware Zlob e falsi players video

martedì 16 settembre 2008

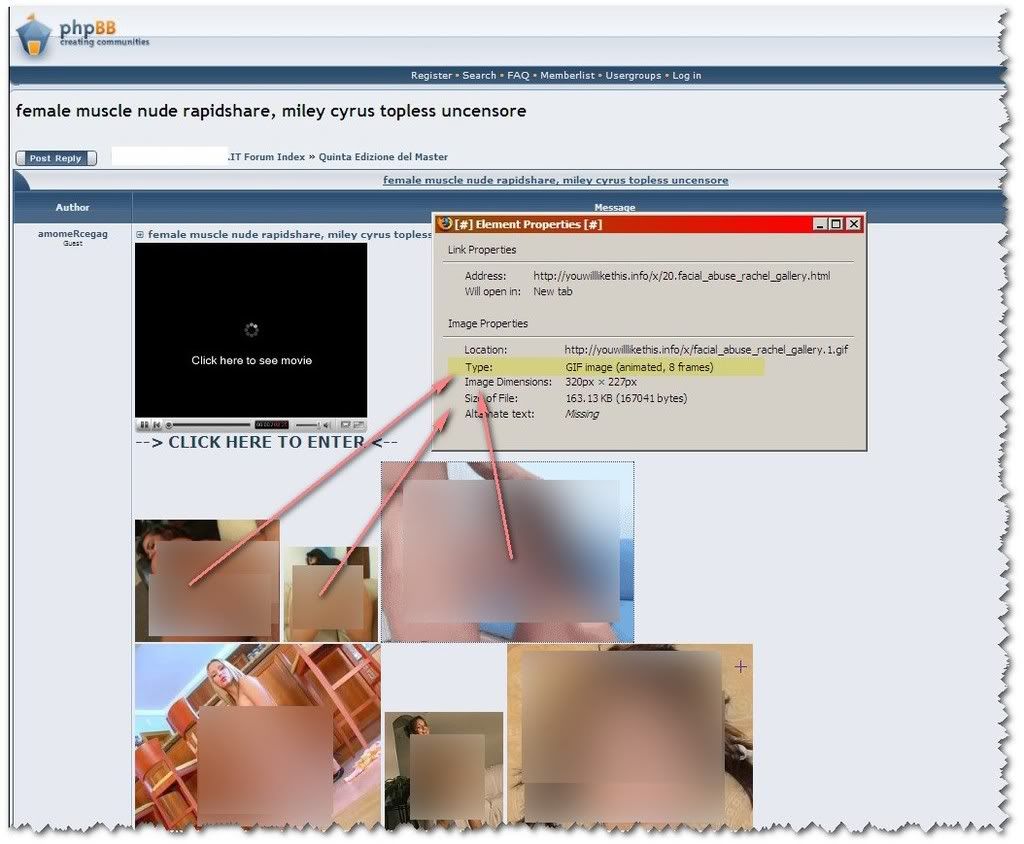

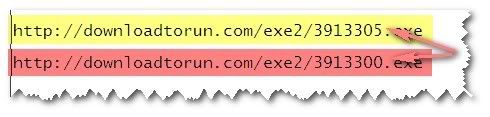

Continuano gli 'aggiornamenti' a links malware su forum .IT che vedono ogni giorno qualche ulteriore novita' in fatto di links e immagini postate. Quella che vediamo e' la pagina odierna di uno dei tanti forum, su .IT, che linkano a malware.  Questa volta l'utilizzo di .gif animate, cosa non comune, fino a qualche tempo fa, riguarda le immagini porno allegate al post. Si tratta di una serie di gif che sono scaricate da un sito con whois USA che tramite un redirect connette, chi clicca su una delle immagini o sui links presenti nel testo del post, a questa pagina (img sul blog) su server con IP, appartenente ad hoster ucraino, che tra le altre cose ha l'indirizzo del sito che, per cercare di rendersi il meno possibile visibile, propone una pagina di account sospeso, quando in realta' e' ben funzionante. (img sul blog) Esaminando in dettaglio l'url del falso player si puo' notare come anche questa volta sia presente il diffuso sistema di caricare differenti layout e relative finestre di avviso attraverso una codifica numerica presente sull'indirizzo (es ..../1/... ..../2/.... ecc...) Quella che vediamo e' una animazione che propone i diversi layout presenti variando la chiave numerica da 1 a 5:  A questo punto, in maniera automatica, se gli scripts sono attivi sul browser, oppure cliccando sull'immagine del player viene scaricato un file eseguibile che esaminiamo in dettaglio. Come altre volte il file eseguibile non risiede sul medesimo server che hosta il sito web di falsi player ma su  sfruttando il sistema della codifica dell'url che richiama il download del file eseguibile che presentera' diversi valori di checksum a seconda del valore numerico presente come nome di file. (img sul blog) Vediamo come, ad esempio, variando di qualche unita' il nome del file exe originario (in giallo),  otteniamo un differente valore di checksum sul file exe scaricato  Il risultato e' infatti il download di un file eseguibile, sempre con il medesimo nome c-setup.exe , ma che analizzato presenta diversi valori di checksum . (nel report si vedono nomi diversi di file setup dovuti al programma che effettua il download e che rinomina i files per permetterne il salvataggio tutti nel medesimo folder. Es ( C-setup(1) .... (2)......... (n)) (img sul blog) In definitiva con un valore numerico differente nel nome verra; scaricato un file con differente codice MD5 o SHA1. Il malware, e' come sempre poco conosciuto dai vari software AV (img sul blog) ed una volta in esecuzione sul pc colpito stabilisce alcune connessioni Internet ad esempio con (img sul blog) dove notiamo tra gli altri anche un link a (img sul blog) anche questo gia' noto hoster di siti e pagine pericolose. Edgar fonte: http://edetools.blogspot.com/ Ultima modifica di Edgar Bangkok : 16-09-2008 alle 08:16. |

|

|

|

|

|

#2 |

|

Bannato

Iscritto dal: Jun 2007

Messaggi: 32

|

ti leggo da un pò e trovo molto interessante quello che scrivi

sono un ignorantone in materia vorrei porti un quesito semplice questo malware si prende navigando sui siti che indichi navigando solo con IE o anche navigando con browser più sicuri quali FireFox e Opera ?? |

|

|

|

|

|

#3 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

Il malware, o meglio, i links a malware che indico come presenti nei siti trattati nel post, sono, quasi sempre, collegamenti a pagine che distribuiscono files .exe (falsi code, activex, players ecc) che per infettare il computer devono essere scaricati ed eseguiti.

Di solito, il loro download viene gestito da scripts java che al momento di aprire la pagina 'incriminata, sul browser, attivano in automatico il download con la comparsa di una finestra di avviso che invita a cliccare su 'salva' oppure, nel caso di explorer propone anche di eseguire il file dopo che e' stato scaricato sul pc. Visto quindi che la maggior parte di questo tipo di malware usa scripts java presenti la cosa migliore e' sempre quella di disabilitare l'esecuzione degli scripts nel browser che si sta usando e per questo Firefox dispone dell'addon NOSCRIPT, che permette di gestire quali siti abilitare agli scripts, quali no ed anche di abilitare momentaneamente il codice java. In ogni caso anche con explorer, perche' questo tip di malware (di solito falsi player o codec video) abbia effetto bisogna che l'utente clicchi sulla opzione proposta per scaricare ed eseguire il file pericoloso, ma la gestione degli script non risulta cosi pratica come con Noscript in firefox. Ben diverso potrebbe essere comunque il caso di quelle pagine web con contenuti malevoli che invece di proporre file scaricabili, cercano di sfruttare vulnerabilita' presenti in qualche applicazione o anche nel browser per mandare in esecuzione automatica il malware senza bisogno di cliccare da qualche parte. Dato che anche in questo caso pero', questi exploit, sfruttano almeno in parte scripts java per venire eseguiti, un software che blocca gli script e' comunque molto utile specialmente se associato ad esempio a Sandboxie. Penso che la cosa migliore sia quindi quella di utilizzare il browser, (Firefox, Opera, Explorer...), eseguendolo ad esempio in Sandboxie, avendo cosi' una sicurezza ancora maggiore nel caso, non tanto remoto, si dovesse finire su sito con malware, e questo indipendentemente dall'avere gli script abilitati oppure no. Edgar |

|

|

|

|

|

#4 |

|

Bannato

Iscritto dal: Jun 2007

Messaggi: 32

|

Grazie 1000

Chiarissimo |

|

|

|

|

| Strumenti | |

|

|

Tutti gli orari sono GMT +1. Ora sono le: 04:00.