Operazione Triangulation: una funzionalità non documentata in iPhone sfruttata per una campagna di spionaggio di oltre 4 anni

Un attore di minaccia sofisticato ha scoperto una funzionalità hardware non documentata all'interno dei SoC Apple, sfruttandola per aggirare le protezioni della memoria e installare spyware sugli iPhone di persone impiegate in missioni diplomatiche in Russia

di Andrea Bai pubblicata il 02 Gennaio 2024, alle 17:01 nel canale SicurezzaKasperskyApple

I ricercatori della società di sicurezza Kaspersky hanno presentato una nuova analisi riguardante una sofisticata campagna di spionaggio che ha preso di mira, durante almeno quattro anni di esecuzione, migliaia di individui impiegati in missioni diplomatiche e ambasciate in Russia, nonché all'interno della stessa Kaspersky. La campagna di spionaggio è stata condotta sfruttando quattro vulnerabilità 0-day presenti nei dispositivi hardware Apple, iPhone in particolare, che la Mela ha corretto lo scorso mese di giugno quando sono venute a galla le prime informazioni di questa operazione, battezzata con il nome di "Triangulation".

Uno degli aspetti più importanti di questa operazione risiede nel fatto che gli attaccanti hanno potuto raggiungere un livello di accesso ai dispositivi particolarmente profondo, sfruttando una vulnerabilità di una funzione hardware non documentata e che, secondo i ricercatori, difficilmente può essere nota al di fuori degli ambienti Apple o di ARM Holdings. In particolare la sofisticata catena di attacco e lo sfruttamento della vulnerabilità suggeriscono che si tratti di un attore di minaccia con capacità tecniche particolarmente avanzate.

La catena di attacco prende il via con lo sfruttamento della vulnerabilità CVE-2023-41990 a carico dell'implementazione dei font TrueType di Apple. In particolare gli attori di minaccia hanno inviato un allegato iMessage che l'applicazione processa senza che venga mostrato nulla all'utente. In questo modo gli attaccanti riescono ad eseguire codice in remoto, nonostante permessi di sistema minimi.

Anche questo codice in remoto (JavaScript) riesce ad essere eseguito in maniera completamente invisibile all'utente e prende di mira il kernel e la memoria di sistema con l'obiettivo di riuscire ad ottenere l'accesso alla memoria del dispositivo sfruttando le vulnerabilità CVE-2023-32434 e CVE-2023-38606: quest'ultima è quella che ha destato il maggior interesse dei ricercatori di sicurezza e di cui parleremo poco oltre.

Una volta raggiunto questo stadio dell'attacco, gli attori di minaccia hanno nascosto le tracce di violazione ed eseguito un processo Safari in modalità invisibile, per sfruttare la vulnerabilità CVE-2023-32435 ed eseguire ulteriore codice che consentisse loro di ottenere permessi di root, al fine di installare uno spyware (che i ricercatori hanno chiamato anch'esso Triangulation) con funzionalità complete e capace di trasmettere ai server controllati dagli aggressori le registrazioni del microfono, le foto, i dati di geolocalizzazione e altre informazioni sensibili.

Lo spyware non ha caratteristiche di persistenza e quindi non è in grado di sopravvivere ad un riavvio del dispositivo. Tuttavia le avanzate capacità "stealth" sfruttate nella catena di attacco e il fatto che tutto avvenga in modalità pressoché automatica dal momento che non è richiesta alcuna interazione dell'utente, rendono possibile infettare nuovamente un dispositivo semplicemente ricominciando dall'inizio, con l'invio di un nuovo allegato iMessage.

Le quattro falle 0-day sono presenti anche in Mac, iPad, Apple TV e Apple Watch, ma sono tutte state corrette durante il mese di giugno.

Come dicevamo, ciò che ha attirato maggiormente l'attenzione dei ricercatori è stata la vulnerabilità CVE-2023-38606 che ha consentito agli attaccanti di aggirare le protezioni hardware che nei dispositivi Apple servono per mettere al sicuro aree sensibili della memoria. Queste protezioni evitano che gli attaccanti possano ottenere il pieno controllo del dispositivo anche dopo aver avuto accesso alla memoria (com'è avvenuto sfruttando la già citata CVE-2023-32434).

Gli attori di minaccia sono riusciti a scavalcare queste protezioni usando un'altra caratteristica hardware dei SoC progettati da Apple, in particolare scrivendo dati su un determinato indirizzo fisico andando a scrivere i dati stessi, l'indirizzo di destinazione e gli hash su registri hardware sconosciuti presenti nel chip e non documentati e nemmeno utilizzati dal firmware.

L'ipotesi dei ricercatori è che si tratti di caratteristiche probabilmente usate a scopi di debug o di test dagli ingegneri Apple o eventualmente implementate per errore. E dal momento che non sono utilizzate dal firmware, i ricercatori non sono in grado di stabilire come gli attori di minaccia abbiano potuto apprendere come utilizzarli. I ricercatori stessi sono riusciti a scoprire queste funzionalità non documentate solo dopo mesi di complicate operazioni di reverse engineering, senza tuttavia comprenderne le origini e se si tratti di funzionalità native all'interno dei dispositivi Apple o abilitate da un componente hardware terzo come ad esempio CoreSight di ARM.

Il reverse engineering potrebbe essere il modo in cui anche gli attaccanti sono venuti a conoscenza di queste funzionalità, ma i ricercatori stanno al momento vagliando anche altre possibilità, come ad esempio una divulgazione accidentale in precedenti release del firmware o di codice sorgente.

Boris Larin, ricercatore di sicurezza per Kaspersky, ha dichiarato in occasione del 37° Chaos Communication Congress di Amburgo: "Non è una vulnerabilità ordinaria. A causa della natura chiusa dell'ecosistema iOS, il processo di scoperta è stato sia impegnativo che dispendioso in termini di tempo, richiedendo una comprensione completa delle architetture hardware e software. Questa scoperta ci insegna ancora una volta che anche le avanzate protezioni hardware possono essere rese inefficaci davanti ad un attaccante sofisticato, in particolare quando ci sono funzionalità hardware che permettono di aggirare queste protezioni".

I ricercatori non possono al momento attribuire con certezza questa campagna di spionaggio ad alcuna mano nota in quanto le caratteristiche uniche riscontrate nell'operazione Triangulation non sono sovrapponibili con quelle di altre campagne già conosciute.

HUAWEI Pura 70 Ultra: il cameraphone è di nuovo tra noi con un ma! Recensione

HUAWEI Pura 70 Ultra: il cameraphone è di nuovo tra noi con un ma! Recensione  Edge 50 Ultra: Motorola convince anche con il suo top di gamma! La recensione

Edge 50 Ultra: Motorola convince anche con il suo top di gamma! La recensione FlexiSpot E7B-PRO: una scrivania motorizzata per migliorare la postura

FlexiSpot E7B-PRO: una scrivania motorizzata per migliorare la postura Alan Wake 2 arriverà in formato fisico su PS5 e Xbox Series X|S. Disponibile oggi il primo DLC

Alan Wake 2 arriverà in formato fisico su PS5 e Xbox Series X|S. Disponibile oggi il primo DLC Narwal Freo X Ultra: il nuovo robot per le pulizie da 8200Pa a 799€ è uno dei migliori nel rapporto prezzo prestazioni

Narwal Freo X Ultra: il nuovo robot per le pulizie da 8200Pa a 799€ è uno dei migliori nel rapporto prezzo prestazioni Presentato ad aprile, è scontato per la prima volta Kobo Libra Colour: si risparmiano oltre 40€!

Presentato ad aprile, è scontato per la prima volta Kobo Libra Colour: si risparmiano oltre 40€! 2 portatili ASUS Vivobook in offerta! 499€ con Ryzen 5; 549€ con Core i5, 16GB di RAM, 512GB SSD!

2 portatili ASUS Vivobook in offerta! 499€ con Ryzen 5; 549€ con Core i5, 16GB di RAM, 512GB SSD! TV Samsung 4K 55 pollici a prezzo TOP: eccolo a soli 317 euro e perché affrettarsi!

TV Samsung 4K 55 pollici a prezzo TOP: eccolo a soli 317 euro e perché affrettarsi! Samsung Galaxy Watch 4, 5 e 6 in offerta: ecco quali prendere sfruttando gli sconti di oggi

Samsung Galaxy Watch 4, 5 e 6 in offerta: ecco quali prendere sfruttando gli sconti di oggi TV 4K 65" Hisense a 499€ e soundbar 240W con sub a 81€: offerte a tempo incredibili su Amazon!

TV 4K 65" Hisense a 499€ e soundbar 240W con sub a 81€: offerte a tempo incredibili su Amazon! MSI al Computex presenta i monitor Pro: 120Hz anche per la produttività

MSI al Computex presenta i monitor Pro: 120Hz anche per la produttività Summer Game Fest 2024: Civilization VII e Kingdom Come Deliverance II tra i giochi più interessanti

Summer Game Fest 2024: Civilization VII e Kingdom Come Deliverance II tra i giochi più interessanti MSI Project Zero e le nuove schede madri AMD e Intel al Computex Taipei

MSI Project Zero e le nuove schede madri AMD e Intel al Computex Taipei Le offerte TOP del weekend Amazon: TV 65" 499€, AirPods 99€, Pixel 8 549€ e altri sconti incredibili!

Le offerte TOP del weekend Amazon: TV 65" 499€, AirPods 99€, Pixel 8 549€ e altri sconti incredibili! Altoparlanti Bluetooth Marshall: Willen -50% e Stanmore III con 108€ di sconto!

Altoparlanti Bluetooth Marshall: Willen -50% e Stanmore III con 108€ di sconto! I migliori robot del weekend Amazon: dal bestseller Xiaomi X20+ a 399€ a ECOVACS DEEBOT T20 OMNI a 679€

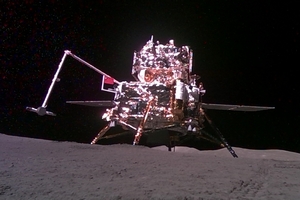

I migliori robot del weekend Amazon: dal bestseller Xiaomi X20+ a 399€ a ECOVACS DEEBOT T20 OMNI a 679€ Chang'e-6: completato il trasferimento dei campioni di regolite lunare, ora si guarda al ritorno verso la Terra

Chang'e-6: completato il trasferimento dei campioni di regolite lunare, ora si guarda al ritorno verso la Terra

56 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoSe vogliono li rivoltano (tutti) come i calzini.

[CENTER] Link ad immagine (click per visualizzarla)

ATTORE di Minaccia (Fantasma) - STAR WARS EP1[/CENTER]

La famigerata "security through obscurity"...

La vulnerabilità hw nascosta puzza molto di backdoor....

La vulnerabilità hw nascosta puzza molto di backdoor....

[SIZE="7"]*[/SIZE]

Se vogliono li rivoltano (tutti) come i calzini.

Dovrebbero fare dei telefoni con degli interruttori che spengano fisicamente antenne, sensori vari, fotocamere e microfoni. Non risolverebbero problemi come questo ma sarebbe comunque un grande passo avanti

[COLOR="Red"]La vulnerabilità hw nascosta puzza molto di backdoor....[/COLOR]

Esattamente.

Comunque ben venga che ci sono colossi della sicurezza informatica di varie "fazioni". In questo modo ci sarà sempre qualcuno che avrà interesse a mettere allo scoperto questo genere di cose

Funzione che i bios di molti notebook e motherboard di personal computer possiedono.

Es. webcam/microfono, io li disattivo da BIOS visto che non li utilizzo con l'ultrabook. Poi certo, ci puoi sempre attaccare il classico nastro sopra come Zuckerberg.

Potresti fare tanta di questa robbina anche avendo il root abilitato nello smartphone...peccato che dopo, come ritorsione, g00gl€ ti disattiva a tradimento funzioni qua e la, vedi contactless e compagnia bella (device non sicuro.

O meglio si può armeggiare e metterci delle pezze ma se è lo smartphone primario, ormai il gioco non vale più la candela !

Es. webcam/microfono, io li disattivo da BIOS visto che non li utilizzo con l'ultrabook. Poi certo, ci puoi sempre attaccare il classico nastro sopra come Zuckerberg.

Si, anche io sul mio portatile ho disattivato tutto dal BIOS.

Tra l'altro ho anche attivato la crittografia al disco di sistema e protetto il BIOS con password. Praticamente se qualcuno mi ruba il portatile si ritrova per le mani un fermacarte visto che il BIOS salva le impostazioni in una ROM, quindi nemmeno togliendo la batteria potrebbe sbloccarlo

O meglio si può armeggiare e metterci delle pezze ma se è lo smartphone primario, ormai il gioco non vale più la candela !

Il problema più grosso sono le app istituzionali/bancarie che si rifiutano di funzionare con il root.

So che con i recenti sistemi per fare il root questo viene reso "invisibile" alle varie app (tranne a quelle autorizzate), ma onestamente non me la rischierei di ritrovarmi bloccato fuori dall'app della banca mentre devo autorizzare un pagamento.

L'ideale sarebbe avere due telefoni, uno semplice con app istituzionali/bancarie e un altro rootato e modificato per le cose personali, ma oltre ad essere un po' esagerato sarebbe anche troppo scomodo...

Tra l'altro ho anche attivato la crittografia al disco di sistema e protetto il BIOS con password. Praticamente se qualcuno mi ruba il portatile si ritrova per le mani un fermacarte visto che il BIOS salva le impostazioni in una ROM, quindi nemmeno togliendo la batteria potrebbe sbloccarlo

Il problema più grosso sono le app istituzionali/bancarie che si rifiutano di funzionare con il root.

So che con i recenti sistemi per fare il root questo viene reso "invisibile" alle varie app (tranne a quelle autorizzate), ma onestamente non me la rischierei di ritrovarmi bloccato fuori dall'app della banca mentre devo autorizzare un pagamento.

L'ideale sarebbe avere due telefoni, uno semplice con app istituzionali/bancarie e un altro rootato e modificato per le cose personali, ma oltre ad essere un po' esagerato sarebbe anche troppo scomodo...

Quello che ho fatto io. La banca è accessibile solo da quello che tengo a casa sotto wifi. Con il principale posso fare quello che víglio

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".