|

|||||||

|

|

|

|

|

|

Strumenti |

|

|

#21081 |

|

Senior Member

Iscritto dal: May 2010

Messaggi: 5347

|

|

|

|

|

|

|

#21082 |

|

Bannato

Iscritto dal: Sep 2014

Messaggi: 3591

|

|

|

|

|

|

|

#21083 | |

|

Bannato

Iscritto dal: Sep 2014

Messaggi: 3591

|

Quote:

Ma unicamente quello che viene così definito. Per tutti gli altri dispositivi vale in tutto e per tutto il funzionamento del firewall del FRITZ!Box e per ognuno di essi unicamente le abilitazioni definite per il singolo dispositivo. |

|

|

|

|

|

|

#21084 | |

|

Senior Member

Iscritto dal: May 2010

Messaggi: 5347

|

Quote:

"ad un unico dispositivo" intendevo "a favore di un (unico) dispostivo". Magari mi sono spiegato male ma stiamo dicendo la stessa cosa. Comunque, se non erro, se inoltri una porta ad uno degli altri dispositivi, questa viene "sottratta" all'Host exposed, che quindi avrà tutte le porte meno quelle inoltrate ad altri dispositivi... E concordo che un "host DMZ" (per usare un termine improprio ma famoso presso molti produttori), senza opportune protezioni (firewall), è da prendere con le molle... Se l'obiettivo è "aprire" 2-3-5 porte, solitamente si inoltrano solo quelle porte, non tutte |

|

|

|

|

|

|

#21085 | |

|

Bannato

Iscritto dal: Sep 2014

Messaggi: 3591

|

Quote:

|

|

|

|

|

|

|

#21086 | |

|

Member

Iscritto dal: Sep 2006

Messaggi: 163

|

Quote:

Sent from my SM-N950F using Tapatalk |

|

|

|

|

|

|

#21087 | |

|

Member

Iscritto dal: Sep 2006

Messaggi: 163

|

Quote:

Sent from my SM-N950F using Tapatalk |

|

|

|

|

|

|

#21088 |

|

Senior Member

Iscritto dal: Nov 2010

Messaggi: 8553

|

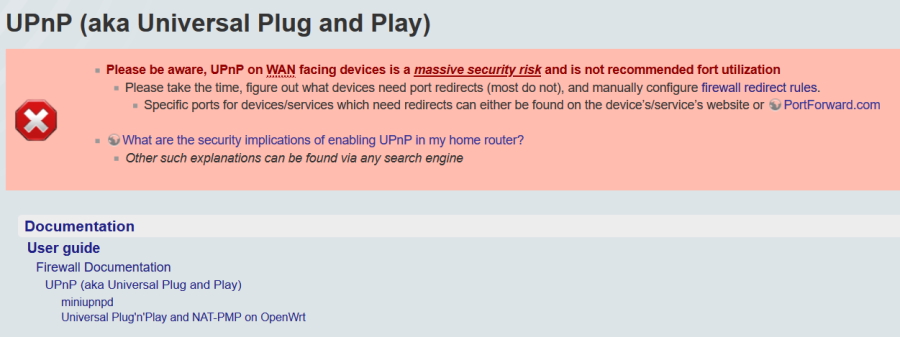

Meglio evitarlo sempre, per la sicurezza l'upnp è una delle cose più pericolose che ci sono su un Router (seguito dal WPS).

|

|

|

|

|

|

#21089 | ||

|

Senior Member

Iscritto dal: May 2010

Messaggi: 5347

|

Quote:

Quote:

Ad esempio, il 7590 non è interessato da vulnerabilità lato uPNP Ultima modifica di Tennic : 11-05-2020 alle 09:55. |

||

|

|

|

|

|

#21090 | |

|

Senior Member

Iscritto dal: Nov 2010

Messaggi: 8553

|

Quote:

Comunque è un problema riconosciuto da quando è stato introdotto. Poi dipende dai vari produttori di Router scriverlo a chiare lettere, i tizi di OpenWrt ad es. lo specificano subito quando cerchi documentazione per configurarlo:

|

|

|

|

|

|

|

#21091 | |

|

Senior Member

Iscritto dal: May 2010

Messaggi: 5347

|

Quote:

Poi ovvio che se hai un software malevolo, questo potrebbe creare una connessione aprendo una porta ad hoc, ma a mio parere se uno ha un malware in grado di instaurare una connessione per invio di dati etc, l'ultimo dei problemi di quell'utente è l'uPNP, il malware è fatto per agire all'insaputa dell'utente, a prescindere dal uPNP, altrimenti che malware sarebbe? Hai ragione, il problema è conosciuto da tempo, ma non è detto che sia presente su tutti i router In altre parole, se un router del 2006 è vulnerabile, non è detto che lo sia anche il mio del 2021 Se ovviamente parliamo di vulnerabilità uPNP, quindi esposizione all'esterno e possibilità di controllo remoto del router, nonchè listing dei dispositivi lato LAN... Se invece parliamo del malware presente sul computer, che sfrutterebbe l'uPNP per connettersi alla rete, in quel caso il problema non è nel mezzo di connessione, ma evidentemente è nel malware, che non ci dovrebbe essere, e comunque va contrastato con antimalware e firewall, non "disattivando uPNP" Altrimenti, se ho un virus che si collega ad internet, la vulnerabilità è nel fatto che possiedo internet? uPNP è uno strumento, che può essere usato lecitamente dal mio computer, o illecitamente (dai malware sul mio computer)... Disattivandolo ho tolto al malware la possibilità di aprire autonomamente connessioni su porte particolari verso l'esterno, ma ho sempre un malware sul mio computer Sia chiaro, non difendo a spada tratta uPNP, non mi pagano per questo Il primo caso, trattandosi di vulnerabilità dell'apparato, bisogna quindi distinguere il singolo apparato... Nel secondo caso, disattivando uPNP ho sicuramente bloccato un metodo di connessione al malware, che comunque rimane dove si trova e può collegarsi in altri modi alla rete Ultima modifica di Tennic : 11-05-2020 alle 11:04. |

|

|

|

|

|

|

#21092 | |||

|

Senior Member

Iscritto dal: Nov 2010

Messaggi: 8553

|

Quote:

Quote:

Quote:

|

|||

|

|

|

|

|

#21093 | |||

|

Senior Member

Iscritto dal: May 2010

Messaggi: 5347

|

Quote:

Il firewall, inoltre, viene bypassato in presenza della vulnerabilità (che quindi consente di scrivere nuove tabelle di routing), altrimenti il firewall si comporta esattamente come si comporterebbe con le porte inoltrate manualmente, dato che uPNP inoltra LA porta interessata Tutto quello che esula da questo concetto, ricade nell'esempio di dispositivo vulnerabile, non di funzione intrinseca del uPNP Quote:

E di default, il Fritzbox NON attiva uPNP sui dispositivi, ma sei tu che devi autorizzare il singolo dispositivo all'utilizzo del uPNP Quote:

|

|||

|

|

|

|

|

#21094 |

|

Senior Member

Iscritto dal: May 2001

Città: Roma

Messaggi: 1149

|

@tennic, @wrad3n:

Quando ero giovane allievo ufficiale di marina, in Accademia mi inculcarono il senso della comunicazione riservata e segreta, e ricordo che il prof. di TLC, a sua volta CF delle Armi Navali, iniziò la lezione proiettando sull'epidiascopio un lucido ove era presente la foto di un particolare di un telefono militare con l'etichetta Il telefono è un mezzo di comunicazione non sicuro. Non utilizzare per comunicazioni riservate. Visto quel che succede oggi, diciamo che non era paranoia. Detto ciò, ci spiegò che qualsiasi porta lasciata aperta Senza presidio, è fonte di vulnerabilità e che un sistema intrinsecamente sicuro non esiste, ma ci sono solo differenti livelli di protezione crescenti che rendono via via sempre più complessa l'intercettazione (si era nel 1980...). Mutatis mutandis, ogni porta aperta senza controllo è di per sé fonte di vulnerabilità ed oggi che facciamo transitare per le nostre connessioni I nostri dati più sensibili e riservati, dai codici del conto bancario e della carta di credito alle foto assieme all'amante, la sicurezza diventa un obbligo. Per ciò, qualsiasi meccanismo che attiva vulnerabilità anche piccole sui nostri sistemi dovrebbe essere disattivato e quindi, si dovrebbe pensare a sbatterci un po' ad aprire solo le porte necessarie sotto il nostro controllo, cambiando nel contempo, ove possibile, le porte standard. Mi rendo conto che ciò può risultare complicato ai più, ma come si impara a non aprire email sospette, così si dovrebbe imparare a gestire la propria rete e relativa sicurezza... Ovviamente, IMVHO.

__________________

... smanetto sui PC dal 1974 ...Mi sono venuti i calli |

|

|

|

|

|

#21095 | |

|

Bannato

Iscritto dal: Sep 2014

Messaggi: 3591

|

Quote:

E lo fa anche AVM nelle proprie istruzioni.. https://it.avm.de/assistenza/fritzbo...e-automatiche/ Ultima modifica di ebeb : 11-05-2020 alle 11:56. |

|

|

|

|

|

|

#21096 |

|

Senior Member

Iscritto dal: Aug 2007

Città: Lanciano

Messaggi: 4251

|

ciao ragazzi ma con l'aggiornamento firmware inhaus non trovo più la voce "Consentire i canali wireless con larghezza di banda del canale a 160 MHz (banda di frequenza a 5 GHz)" nella sezione canale radio anche a voi?

__________________

CASE ZALMAN Z3 PLUS BLACK CPU Amd Ryzen 7 3800X Box AM4 (3,600GHz) Main ASRock AB350 Pro4 AM4 RAM DIMM DDR4 16GB Adata 3000 C16 Flame GPU Amd RX 6600 PSU550W Evga B3 HD SSD Samsung 980 PRO 1 TB CON DISSI DISSI Arctic Freezer 33 |

|

|

|

|

|

#21097 |

|

Senior Member

Iscritto dal: Apr 2013

Città: Prov. Palermo

Messaggi: 9940

|

Io l'UPNP lo utilizzo solo con le console, il mio smartphone e il mio PC di cui ho il controllo totale e so che mai nessun software malevolo può girarci su, è più di 1 decennio che non ci sono malware di qualsiasi tipo sulle mie macchine, su altri dispositivi collegati che però non uso io non lo attivo, anche se nemmeno lì mai nessun malware, anche perché ci sono io che ogni tanto do una bella sistemata e li controllo, per fortuna sul Fritzbox si può decidere di attivare l'UPNP selettivamente per ciascun dispositivo.

__________________

PC-Spec:CPU: AMD Ryzen 5 5600 @stock - Motherboard: Gigabyte B450 Aorus Pro - Ram: 2x8GB DDR4 3000 mhz Corsair Vangeance LPX CL15 - VGA: MSI RX 6600 8GB Mech 2X - SSD: Samsung 750 Evo 250GB + Samsung 870 Evo 1TB - HDD: Seagate Barracuda 1TB + Toshiba 2TB + Toshiba 3TB - Ali: Seasonic Focus GX-650 - Case: Enermax Ostrog - Monitor: HP Pavilion 22xi IPS Full HD - Modem/Router: Fritz!Box 7590 - NAS: Synology DS218 |

|

|

|

|

|

#21098 | |

|

Bannato

Iscritto dal: Sep 2014

Messaggi: 3591

|

Quote:

|

|

|

|

|

|

|

#21099 | |||

|

Senior Member

Iscritto dal: May 2010

Messaggi: 5347

|

Quote:

Nello specifico, sulla rete c'è scritto che uPNP non è sicuro perchè molti dispositivi sono vulnerabili e gli utenti non lo sanno. E spiega le vulnerabilità, che consiste nel bypassare il firewall, riscrivere le tabelle di routing, utilizzare il router come fosse un proxy, vedere i dispositivi interni, etc. Invece, il messaggio che passa è solo quello nella prima parte della frase, ossia "uPNP non è sicuro perchè bypassa il firewall in tutta la rete", e mi pare decisamente diverso dalla reale vulnerabilità Ecco, come detto prima, nessuno ci paga per tifare a favore o contro, ma l'informazione corretta credo sia importante, poi ognuno decide in base alle proprie esigenze Allo stesso modo, uPNP viene attivato per l'intera rete (corretto), quindi "il firewall viene bypassato per tutti i dispositivi collegati", ecco quest'ultimo pezzo è errato, come detto già due volte (3 con questa, quindi mi scuso se sono ripetitivo, ma serve a rendere più comprensibile il concetto che vorrei esprimere, e talvolta sui forum non è facile spiegarsi bene, quindi mi scuso se talvolta le mie parole possono prestarsi ad interpretazioni dubbie), l'uPNP consente di bypassare il firewall solo se il router è interessato dalla vulnerabilità, e comunque, normalmente (quindi anche in funzionamento regolare), l'uPNP viene abilitato dal router sui dispositivi interessati, ergo, se non lo abiliti su un computer, quel computer non potrà sfruttare la funzione Per la cronaca, non ci sono "porte aperte senza controllo", con uPNP le porte vengono aperte (ndr. "inoltrate") solo se la funzione è attiva sul router e il dispositivo è abilitato all'utilizzo del uPNP quindi a richiedere l'inoltro delle porte e su quel dispositivo c'è un programma che fa richiesta di aprire le porte. Le tre condizioni devono verificarsi "ambetrè", come diceva qualcuno Dico quindi nuovamente, che se io ho un malware sul computer "che può aprire le porte senza controllo", ecco, l'uPNP è l'ultimo dei miei problemi, perchè quel malware ha accesso ai miei dati anche senza uPNP, e li può comunque inviare sfruttando le porte già lecitamente aperte I malware addirittura utilzzano strumenti di iniezione codice in memoria su programmi leciti, per sfruttare i canali destinati e garantiti a questi ultimi, procedure anche spesso non rilevate dai firewall più scadenti. Siamo ancora sicuri che la colpa del malware sia nella presenza del uPNP, e che togliendolo abbiamo tolto il problema? Se il malware ha 100 modi per comunicare, togliendo uPNP ne abbiamo lasciati solo 99 Sbaglierò io, ma preferisco curare il malware e configurare opportunamente un firewall sul computer, piuttosto che rimuovere una delle 100 strade col quale lui può comunicare Parlo ovviamente di router NON vulnerabile. Se il router è invece vulnerabile, il discorso è ben diverso, ma trattasi di dispositivo buggato, con tutte le considerazioni del caso Il nostro 7590 non è vulnerabile, chiunque può testarlo con strumenti online, quindi non è attualmente possibile prendere il controllo dello stesso tramite il protocollo uPNP, non è possibile riscrivere da remoto le tabelle di routing, non è possibile usarlo come proxy Quote:

Quote:

|

|||

|

|

|

|

|

#21100 | |||

|

Senior Member

Iscritto dal: Nov 2010

Messaggi: 8553

|

Quote:

Quote:

Anche il forward stesso di una porta può essere un problema, con l'UPnP permetti a qualunque cosa di arrangiarsi ad aprirsi le porte... Quote:

Meglio sapere cosa apre le porte e perché o no? Poi comunque ognuno fa come gli pare, sul mio router l'UPnP non l'ho nemmeno installato... |

|||

|

|

|

|

| Strumenti | |

|

|

Tutti gli orari sono GMT +1. Ora sono le: 19:05.