Allarme Cryptovirus: prevenire per non pagare il riscatto

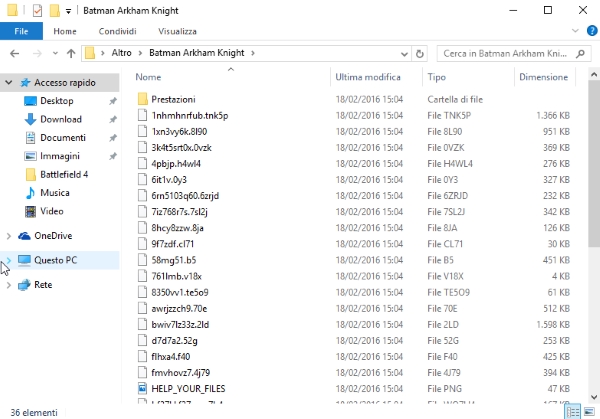

Recentemente si è riscontrato un aumento dei casi di PC infettati dai cosiddetti cryptovirus, con le ultime versioni che si rivelano sempre più difficili da intercettare per gli antivirus, anche aggiornati, e il sistema operativo. Abbiamo sentito in proposito due esperti, Andrea Zapparoli Manzoni, Senior Manager Information Risk Management per KPMG e membro del consiglio direttivo del CLUSIT, e Marco Giuliani, CEO della società di sicurezza informatica italiana Saferbytes.

di Redazione pubblicato il 26 Febbraio 2016 nel canale SicurezzaUna piaga che può colpire chiunque

Può essere interessante cercare di capire in che modo questa minaccia si abbatta sul pubblico, osservandone le dinamiche di diffusione e i meccanismi di funzionamento. Per cercare di delineare un quadro esaustivo della situazione abbiamo contattato due esperti italiani nel campo della sicurezza informatica, Andrea Zapparoli Manzoni, Senior Manager Information Risk Management per KPMG e membro del consiglio direttivo del CLUSIT, e Marco Giuliani, CEO della società di sicurezza informatica italiana Saferbytes.

Anzitutto è utile sapere che i ransomware sono un pericolo che riguarda tutti e non vi è un bersaglio preferenziale. Come ci spiega Manzoni, "il modello di business del ransomware non ha particolari preferenze per privati o aziende. La stessa modalità di diffusione di questi malware (il phishing su larga scala) determina il fatto che si tratta di "pesca a strascico". I margini importanti che i criminali riescono a fare con questo genere di reati (di estorsione) dipendono principalmente da ragioni statistiche. Ci sono stati tentativi di "profilare" le vittime da parte dei criminali ma non hanno dato loro particolari vantaggi. Quello che piuttosto si sta determinando è che gli importi chiesti dal malware per decifrare i file delle vittime tendono inesorabilmente a salire. Questo è un segno che il modello di business sottostante funziona, e purtroppo che le vittime pagano".

Ovviamente nel caso in cui un ransomware vada a colpire i sistemi informatici di un'azienda o di un libero professionista il danno che ne può scaturire è indubbiamente di più ampia portata rispetto a quanto possa accadere ad un singolo utente. Progetti, contabilità, contratti e quant'altro potrebbero andare irrimediabilmente perduti o recuperati con grande difficoltà, mettendo quindi a rischio l'operatività e la sopravvivenza di un'attività. "Ci sono aziende italiane che hanno chiuso i battenti a causa di un ransomware, altre hanno subito danni importanti. In alcuni casi, pur avendo pagato il "riscatto", non è stato possibile recuperare i file cifrati dal malware. In generale, chiunque non abbia procedure ed infrastrutture dedicate alla business continuity rischia il blocco dell'attività, perdita di informazioni, ed eventuali richieste di risarcimento da parte di terzi danneggiati. Va segnalato che la "litigiosità" su questi argomenti sta iniziando a crescere rapidamente" ha evidenziato Manzoni.

Trattandosi quindi di una minaccia a 360 gradi è bene osservare che anche i suoi meccanismi di diffusione sono molteplici e variegati: la formula del ransomware, sottolinea Manzoni, fa leva in maniera opportunistica su tutte le debolezze e le le falle del sistema, sia culturali che tecnologiche. In maniera particolare sfrutta le abitudini della gran parte degli utenti, specie quelli meno accorti, a "cliccare senza pensare", a non tenere un backup periodico, al fatto che non vi sia nessuno che si accolli l'onere di monitorare seriamente la rete e, sul versante tecnico, all'inefficacia degli antivirus basati su signature.

Ovviamente le buone norme di comportamento in materia di sicurezza informatica aiutano a ridurre la probabilità di contrarre l'infezione da ransomware ma non la annullano. Vi sono alcuni casi di infezione tramite social network che può essere difficile se non impossibile evitare anche usando il web in maniera appropriata e responsabile. "E' il motivo per il quale consiglio sempre di non mettersi nella posizione di dover pagare, conservando al sicuro backup aggiornati" osserva Manzoni.

Per quanto riguarda le modalità e i veicoli di infezione anche Giuliani sottolinea quanto queste minacce facciano leva sulle naturali debolezze dell'essere umano: "I principali veicoli di infezione rimangono quelli di sempre: social engineering attraverso e-mail finte e siti web apparentemente leciti ma compromessi con codici exploit capaci di sfruttare vulnerabilità di browser e software non aggiornati per installarsi automaticamente all'interno del PC della vittima. Nella maggior parte dei casi gioca un ruolo critico l'esperienza dell'utente, che spesso deve capire quando un'e-mail è finta e quando no. Per fare un esempio, molte aziende usano quotidianamente corrieri espresso: quando la segretaria riceve una finta e-mail del corriere espresso con link ad una fattura è molto facile che venga tratta in inganno e vada ad aprire il finto documento presente al link della pagina web fittizia. Nei restanti casi si tratta invece di una azione involontaria, dove l'utente - che, anche qui, tuttavia, ha un ruolo fondamentale perché ha il dovere di tenere aggiornati i programmi che utilizza nel proprio PC - si trova a navigare su siti web apparentemente leciti ma che sono stati compromessi da pirati informatici con dei codici capaci di sfruttare le falle dei programmi non aggiornati (Java, Flash, Adobe Acrobat per citarne alcuni). Nel tal caso effettivamente l'utente non ha cliccato su nulla in particolare, ma è rimasto comunque infetto".

Recensione Zenfone 11 Ultra: il flagship ASUS ritorna a essere un 'padellone'

Recensione Zenfone 11 Ultra: il flagship ASUS ritorna a essere un 'padellone' Appian: non solo low code. La missione è l’ottimizzazione dei processi con l'IA

Appian: non solo low code. La missione è l’ottimizzazione dei processi con l'IA Lenovo ThinkVision 3D 27, la steroscopia senza occhialini

Lenovo ThinkVision 3D 27, la steroscopia senza occhialini  Blizzard gela i fan: BlizzCon 2024 cancellata, ma potrebbe tornare in futuro

Blizzard gela i fan: BlizzCon 2024 cancellata, ma potrebbe tornare in futuro AI PC: Intel punta a superare 40 milioni di unità spedite quest'anno, ma al mercato non piacciono le stime per il Q2

AI PC: Intel punta a superare 40 milioni di unità spedite quest'anno, ma al mercato non piacciono le stime per il Q2 La Cina ha lanciato la missione Shenzhou-18 con tre astronauti diretti verso la stazione spaziale cinese

La Cina ha lanciato la missione Shenzhou-18 con tre astronauti diretti verso la stazione spaziale cinese La sonda spaziale NASA Psyche comunica via laser con la Terra da 226 milioni di chilometri

La sonda spaziale NASA Psyche comunica via laser con la Terra da 226 milioni di chilometri Dacia Duster, prima guida: con le versioni ibride spacca il mercato

Dacia Duster, prima guida: con le versioni ibride spacca il mercato Arriva l'ok da Parlamento europeo sul diritto alla riparazione. Ecco cosa cambierà

Arriva l'ok da Parlamento europeo sul diritto alla riparazione. Ecco cosa cambierà RISC-V: l'uso dell'ISA open-source da parte della Cina preoccupa gli Stati Uniti

RISC-V: l'uso dell'ISA open-source da parte della Cina preoccupa gli Stati Uniti Amazon scatenata: iPad a 399€, airfryer 38€, smartphone, portatili e moltissimi articoli in svendita!

Amazon scatenata: iPad a 399€, airfryer 38€, smartphone, portatili e moltissimi articoli in svendita! SK hynix, costruzione della Fab M15X ai nastri di partenza: previsto boom delle memorie HBM

SK hynix, costruzione della Fab M15X ai nastri di partenza: previsto boom delle memorie HBM Oggi 459€ per utenti Prime il portatile low cost con AMD Ryzen 7 5700U (8C/16T a 4,3GHz), 16GB RAM, SSD 512GB, Full HD!

Oggi 459€ per utenti Prime il portatile low cost con AMD Ryzen 7 5700U (8C/16T a 4,3GHz), 16GB RAM, SSD 512GB, Full HD! Sta per succedere! La prima gara a guida autonoma sarà il 27 aprile: come vederla online

Sta per succedere! La prima gara a guida autonoma sarà il 27 aprile: come vederla online Parthenope: un nuovo RPG investigativo tutto italiano e ambientato a Napoli

Parthenope: un nuovo RPG investigativo tutto italiano e ambientato a Napoli Urbanista Malibu: ecco come va la cassa Bluetooth con ricarica solare

Urbanista Malibu: ecco come va la cassa Bluetooth con ricarica solare