|

|||||||

|

|

|

|

|

|

Strumenti |

|

|

#1 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

[NEWS] Phishing natalizio ritardato ai danni di QuiUBI

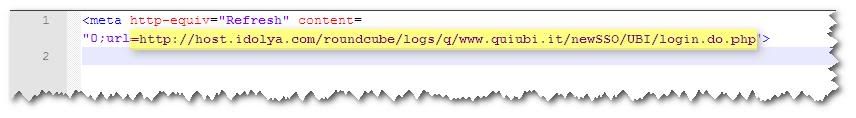

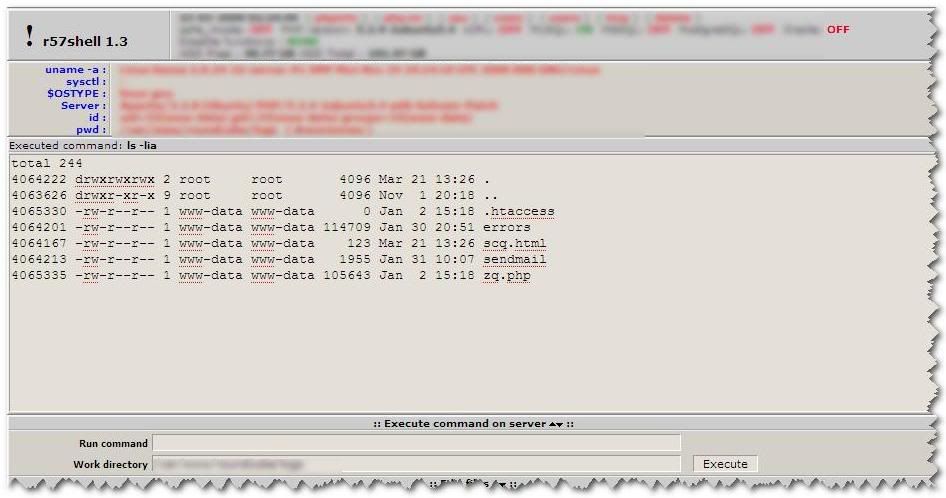

lunedì 23 marzo 2009

L'immagine utilizzata in questa nuova mail di phishing ai danni di QuiUBI era una di quelle scoperte precedentemente ed ospitate insieme ad altre che , almeno in parte, sono comparse su nuove mail di phishing in questi ultimi giorni. Resta da capire come mai si sia utilizzato il messaggio relativo al Natale a mesi di distanza dalla festivita', ma potrebbe trattarsi di cosa voluta per cercare di ingannare con questa stranezza qualche utente in piu' di QuiUbi (da notare che comunque sul sito di phishing viene riportata la data 2009) In ogni caso, anche questa volta lo stile adottato per creare il sito di phishing e i relativi collegamenti a immagini ne permettono una analisi un poco piu' approfondita. Ecco la mail di phishing, con il testo che in realta' e' la 'solita' immagine gia' vista in passato  ed ecco il sorgente  dove, come nelle volte scorse, si nota che l'immagine costituente il testo e' hostata su sito compromesso con whois (img sul blog) e con la seguente struttura  Il link al sito di phishing presente in mail invece punta a sito intermedio di redirect che tramite questo codice linka al sito di phishing QuiUBI  Diamo una occhiata al sito che pratica il redirect al sito di phishing con whois (img sul blog) Possiamo notare come sia presente oltre al codice (in giallo) che effettua il link al sito finale di phishing anche un file zq.php (in rosso)  che richiama questa nota shell di comandi  probabilmente utilizzata da chi lo ha compromesso. Da notare che i files sono ospitati in un subfolder che appartiene a Roundcube client mail cosa che vedremo ripetersi anche nel sito di phishing. Il whois di questo sito che gestisce il redirect punta a sito compromesso locato in (img sul blog) Per terminare ecco invece il sito di phishing (img sul blog) con whois in (img sul blog) e che anche questa volta e' ospitato, su sito compromesso, all'interno di un folder facente parte di Roundcube  Dopo aver acquisito i dati di login (notare la parte aggiunta relativa alla richiesta dei codici)  si viene linkati sul sito reale di QuiUbi Edgar fonte: http://edetools.blogspot.com/2009/03...-ai-danni.html |

|

|

|

|

| Strumenti | |

|

|

Tutti gli orari sono GMT +1. Ora sono le: 05:59.