|

|||||||

|

|

|

|

|

|

Strumenti |

|

|

#1 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

[NEWS] Zeus botnet

lunedì 2 marzo 2009

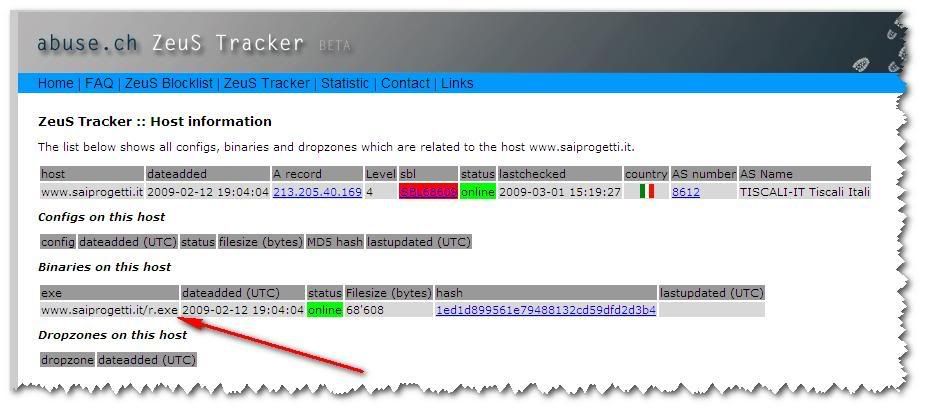

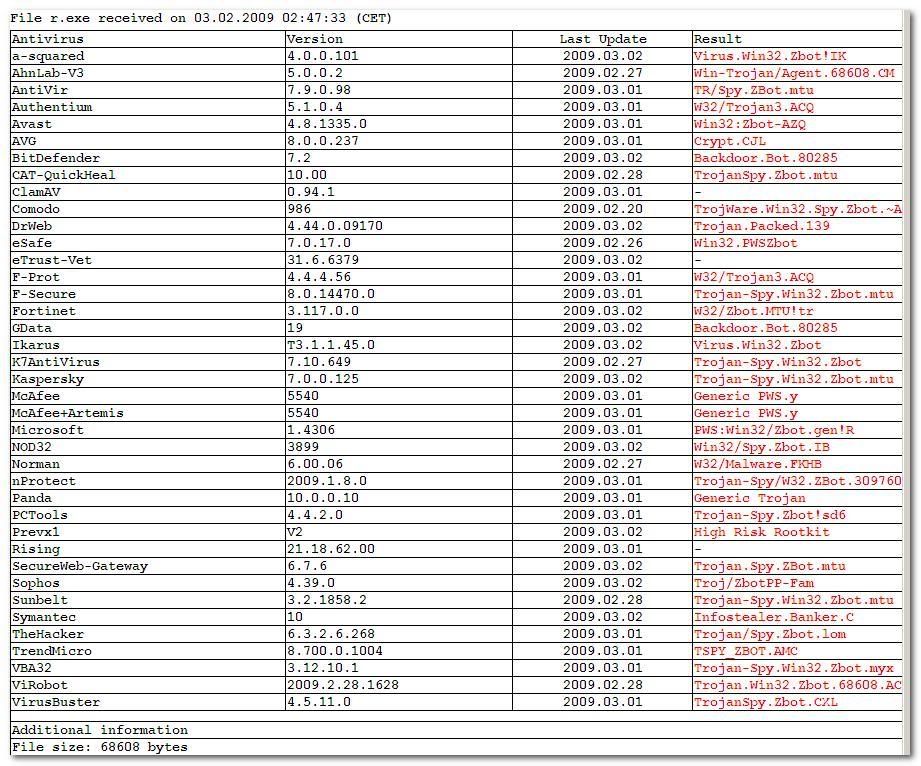

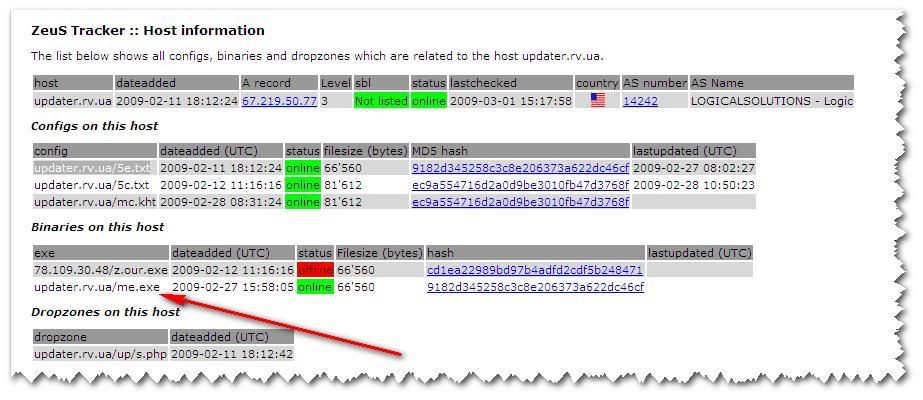

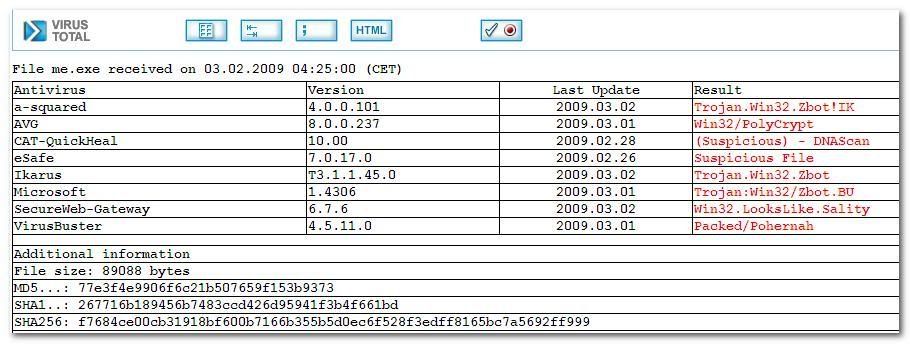

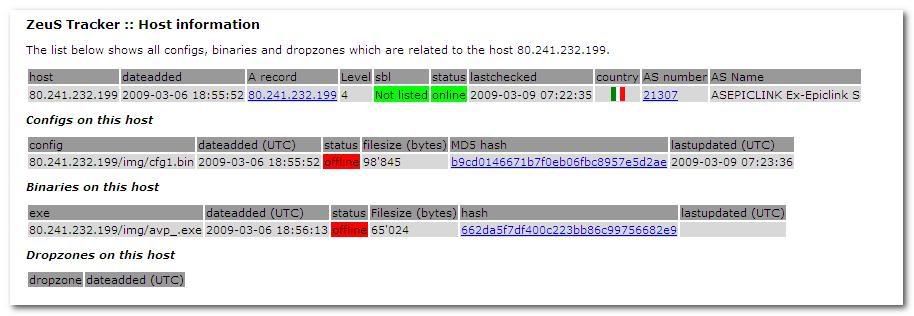

Come sempre evitate di visitare i siti ed i link a malware elencati nel post se non avete preso le dovute precauzioni. Vediamo qualche dettaglio su una delle piu' antiche famiglie di malware, conosciuta come Zeus / Zbot / Wnspoem e specializzata nel furto di dati personali sensibili come le credenziali per i servizi online (conti eBanking, password di accesso Facebook e altri servizi on-line) Il malware trojan Zeus (noto anche come Zbot e WSNPoem) e' generato tramite l'utilizzo di un kit crimeware, distribuito gia' dal 2008 (del costo di circa $ 700) che permette di crearne il codice, senza avere particolare competenze. La RSA Anti-Fraud Command Center aveva gia' rilevato durante i primi mesi del 2008, oltre 150 diversi utilizzi del kit di Zeus, in grado ognuno di infettare in media circa 4.000 diversi computer al giorno. Vediamo il funzionamento a grandi linee del malware: Di solito, tramite mail di spam, alla vittima viene proposta la visita di un falso sito di phishing. Tuttavia, anche se chi visita il sito non fornisce le credenziali di accesso relative al servizio proposto dalla falsa pagina, la cosa e' irrilevante (molti utenti infatti cliccano sul sul link di phishing, ma compilano i campi del login con informazioni casuali ) perche' comunque c'e' il tentativo di infettare il PC del visitatore con un software trojan. Questo e' fatto tramite una tecnica chiamata "infezione drive-by ", in cui viene sfruttata una vulnerabilita' presente sul computer (sistema operativo, browser o un software vulnerabile) Come in molti casi di attacchi tramite exploits le vulnerabilita' sfruttate in queste situazioni sono ,a volte sconosciute ai fornitori del software colpito, ma comunque anche se vene rilasciata un patch od una nuova versione del software, molto spesso chi lo usa non ha provveduto all'aggiornamento. La particolarita' di questo tipo di infezione e' che il codice malware viene hostato su siti che a loro insaputa sono diventati parte delle botnet Zeus e che si trovano diffusi in parecchie nazioni , Italia compresa. Tramite il sito di tracker https://zeustracker.abuse.ch/ e' possibile consultare una aggiornata mappa ed i dettagli dei singoli host compromessi che ospitano sia il file eseguibile malware che gli altri files facenti parte del sistema zeus botnet Esaminiamo ad esempio il file eseguibile contenuto su host compromesso italiano  ecco i dettagli  che dimostra essere ben riconosciuto da VT  e questo anche perche' si tratta di eseguibile probabilmente da lungo tempo su questo sito che presenta la homepage "in costruzione". Cosa diversa e' se ad esempio andiamo ad analizzare un eseguibile recente, ad esempio su, questo server  L'analisi VT dimostra infatti lo scarso riconoscimento del trojan il cui eseguibile evidentemente e' stato "aggiornato recentemente”  Gia' dalle prime versioni il kit generatore di file binari malware aveva notevoli caratteristiche quali ad esempio quella di creare un nuovo file binario sempre radicalmente diverso dai precedenti rendendo notoriamente difficile per l'antivirus o software di sicurezza riconoscere la minaccia quando si utilizzano per l'identificazione firme malware. Il Trojan Zeus oltre a catturare quanto digitano nel browser, ha diverse funzionalita' avanzate, come la capacita' di catturare uno screenshot della macchina della vittima, la possibilita' di controllo da remoto, ed anche la ricerca delle password che sono state archiviate sulla macchina( es. quando si clicca sull'opzione proposta dal browser "Ricorda la password")... ecc... . Recentemente poi, e' comparsa una nuova variante con alcune novita'. Il primo cambiamento significativo ' il nome del file eseguibile e anche il sistema usato per crittografare il contenuti del file di configurazione presente sul server e' cambiato Infatti adesso viene utilizzato un algoritmo di cifratura che associa il file di configurazione con il file binario presente sul server colpito, cosa che rende piu' complicata l'analisi del malware e dei suoi contenuti. Edgar fonte: http://edetools.blogspot.com/2009/03/zeus-botnet.html fonti consultate: https://zeustracker.abuse.ch/index.php http://rsa.com/blog/blog_entry.aspx?id=1274 http://evilfingers.blogspot.com/2009...of-trojan.html Ultima modifica di Edgar Bangkok : 02-03-2009 alle 06:23. |

|

|

|

|

|

#2 |

|

Senior Member

Iscritto dal: Jun 2007

Città: Verona

Messaggi: 648

|

Una curiosità

Un account limitato su XP protegge adeguatamente da questo genere di pericoli? O fa anche un local privilege escalation?

Ciao

__________________

Desktop: Asrock FM2A75-DGS R 2.0, A105800K, 2x 4GB Vengeance 1600, Corsair CX430, Crucial MX100 256gb,MSI r7 370 4gb, Antergos Cinnamon, W 10 Pro, Trust GXT 38, Trust GXT 25. MOTO G 16GB. TV TOSHIBA 32" FHD. Vaio VPCEB: I3 330, Linux mint Xfce, Asus K54HR pentium b960 w7 HP. |

|

|

|

|

|

#3 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

Considerato che il malware distribuito dalle botnet e' aggiornato quasi in tempo reale non sarei cosi' sicuro che anche un Acount limitato mi garantisca da possibili problemi con questo genere di codici pericolosi anche se per ora non ho trovato sulla rete riferimenti particolari a questo specifico tipo di malware distribuito da Zeus botnet.

Normalmente un account limitato dovrebbe appunto 'limitare' come dice il nome le possibilita' del malware di fare danni e quindi un suo utilizzo, può effettivamente offrire una certa sicurezza. Una parte del malware in circolazione, di solito, tenta di scrivere una copia del suo codice, ad esempio, nella directory di sistema di Windows, e cerca di ottenere le autorizzazioni all'avvio con l'aggiunta di chiavi di registro in HKEY_LOCAL_MACHINE. Visto che un codice malware in esecuzione nel quadro di un normale account 'utente limitato' non può scrivere in Windows o nelle directory di sistema di Windows, ed anche nel Registro di sistema dovremmo stare tranquilli usando l'account limitato ma c'e' comunque un problema e cioe' la possibilita' che il malware possa sfruttare es.un exploit per scalare i privilegi ed assumere quelli di "amministratore". Tra l'altro un software che voglia rubare informazioni agli utenti in modo nascosto potrebbe anche da un account guest, intercettare i tasti premuti ed inviarli su qualche server remoto per catturare password o dati sensibili ... Quindi non penso basti usare un account limitato ma occorra sempre abbinarlo ad altri software come ad esempio all'utilizzo di una sandbox per far girare il browser, addon come Noscript se si usa Firefox, ed un buon software Av abbinato ad un firewall per ridurre eventuali possibili problemi specie se si usa Internet con una certa frequenza. Edgar |

|

|

|

|

|

#4 |

|

Senior Member

Iscritto dal: Jun 2007

Città: Verona

Messaggi: 648

|

Grazie Edgar dell'ampia ed esaustiva risposta.

Ciao

__________________

Desktop: Asrock FM2A75-DGS R 2.0, A105800K, 2x 4GB Vengeance 1600, Corsair CX430, Crucial MX100 256gb,MSI r7 370 4gb, Antergos Cinnamon, W 10 Pro, Trust GXT 38, Trust GXT 25. MOTO G 16GB. TV TOSHIBA 32" FHD. Vaio VPCEB: I3 330, Linux mint Xfce, Asus K54HR pentium b960 w7 HP. |

|

|

|

|

|

#5 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

Aggiornamento 10 marzo

Ricordo come sempre che gli IP elencati nel post sono attivi e linkano a file malware. Prendete quindi tutte le precauzioni del caso (noscript, sandboxie o pc virtuale) se volete esaminare i links proposti e il relativo file eseguibile.

Un nuovo host italiano e' entrato a far parte di Zeus botnet Ecco quanto riporta https://zeustracker.abuse.ch/  dove abbiamo un nuovo IP italiano coinvolto Una analisi VT dimostra che al momento il file eseguibile e' abbastanza riconosciuto dai software AV. (img sul blog) Edgar fonte: http://edetools.blogspot.com/2009/03...us-botnet.html |

|

|

|

|

|

#6 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

Dipende da quanto tempo e' stato fatto l'aggiornamento del malware sul sito compromesso.

A volte si trovano eseguibili appena 'aggiornati, a volte piu' datati. Da notare inoltre che il loro nome varia spesso es. admin.exe, service.exe , explorer.exe ecc...... Edgar |

|

|

|

|

| Strumenti | |

|

|

Tutti gli orari sono GMT +1. Ora sono le: 00:16.