|

|||||||

|

|

|

|

|

|

Strumenti |

|

|

#1 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

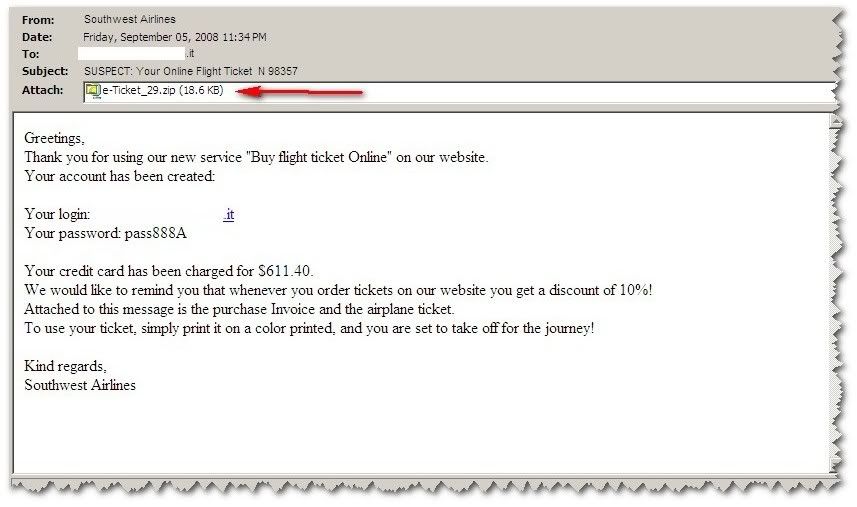

[NEWS] Nuovo spam malware

domenica 7 settembre 2008

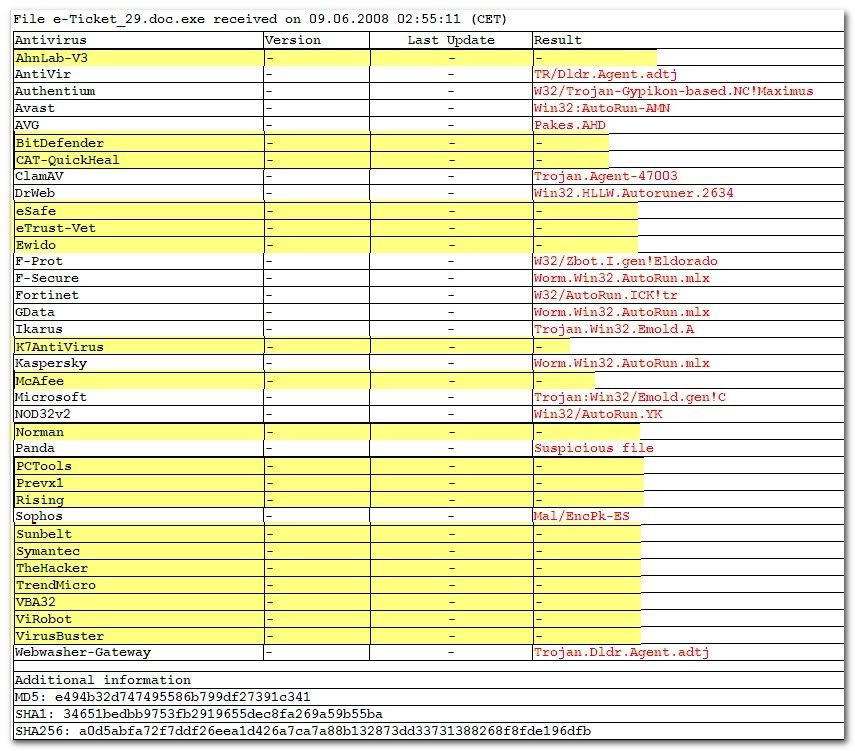

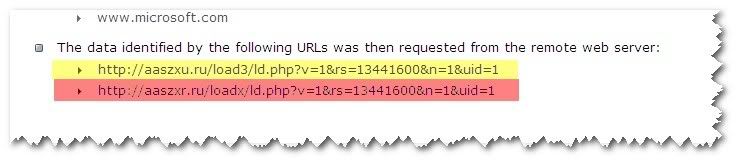

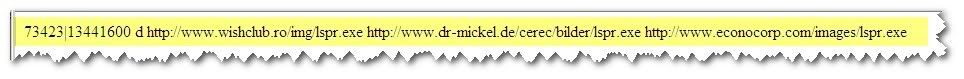

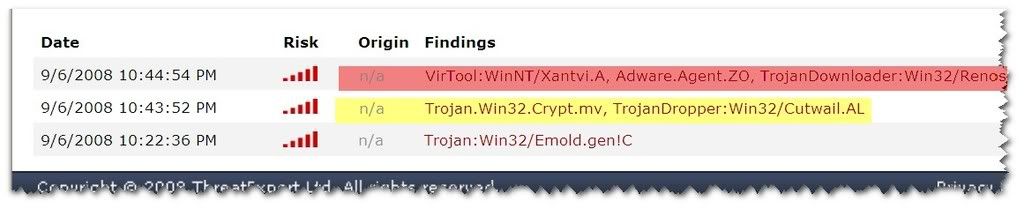

N.B. si tratta di pagine con collegamenti a malware attivo o a falsi softwares AV Usate quindi le dovute precauzioni se visitate questi siti. Dopo la notevole quantita' di mails con contenuti a base di false news che linkavano a players e codec video fasulli, abbiamo adesso una mails che contiene un file eseguibile malware, zippato con doppia estensione doc + exe Ecco la mail:  con un messaggio che ci informa dell'addebito sulla nostra carta di credito per l'acquisto online di un biglietto aereo. Il messaggio prosegue informando che in allegato si trova il file doc con gli estremi del pagamento e il biglietto aereo stampabile. Il file allegato (img sul blog) come si vede utilizza la doppia estensione che , nel caso dell'opzione attivata “nascondere estensioni conosciute di files” visualizzera' solo il .doc che unito al fatto dell'icona di word ingannera' meglio chi riceve la mail facendogli pensare di avere a che fare con un reale documento Word. (img sul blog) Il file eseguibile, una volta estratto, e sottoposto a Virus Total mostra che si tratta di un trojan che, nonostante appaia con data che ne indicherebbe la comparsa da almeno una decina di giorni (img sul blog) al momento di scrivere il post NON sembra riconosciuto da alcuni noti software AV (es.. TrendMicro,Symantec, McAfee)  Esaminando piu' in dettaglio i contenuti del file allegato si scopre che, una volta in esecuzione, tenta di connettersi a due indirizzi di rete dove scaricare ulteriori files eseguibili:  Il primo links, che punta a server con whois su (img sul blog) tenta di scaricare il file in alternativa da tre diversi indirizzi (per avere piu' fonti dove scaricare il file eseguibile nel caso uno dei server proposti fosse OFFline)  un file riconosciuto come (img sul blog) mentre il secondo links (img sul blog) con whois (img sul blog) propone questo file (img sul blog) non molto riconosciuto dai softwares in VT e che sembrerebbe a sua volta puntare a questo sito , per scaricare un falso antivirus: Per quanto si riferisce agli indirizzi da cui il malware recupera i files eseguibili abbiamo differenti server locati in (img sul blog) Potrebbe trattarsi di server utilizzati appositamente allo scopo ma anche di semplici siti compromessi che hostano i files eseguibili; (img sul blog) In particolare risulta gia' presente su blacklist come distributore di files malware. (img sul blog) Ed ecco un report,, eseguito utilizzando http://www.threatexpert.com/ che riassume parte dei files malware coinvolti in questa mail  Edgar fonte: http://edetools.blogspot.com/ Ultima modifica di Edgar Bangkok : 07-09-2008 alle 05:16. |

|

|

|

|

| Strumenti | |

|

|

Tutti gli orari sono GMT +1. Ora sono le: 22:13.