|

|||||||

|

|

|

|

|

|

Strumenti |

|

|

#1 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

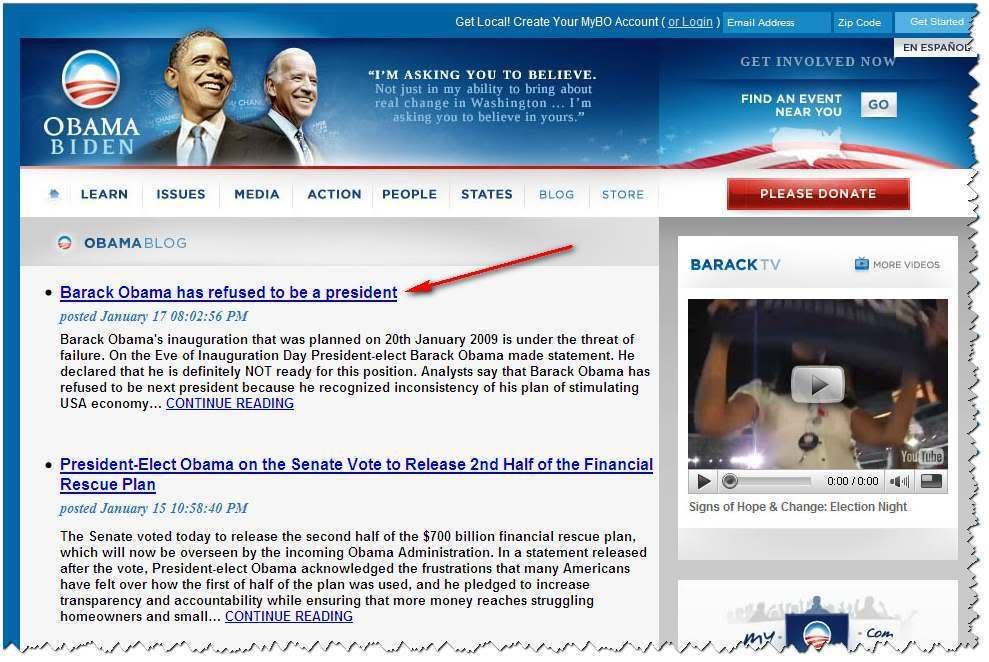

[NEWS] Superobamaonline su probabile Waledac botnet

domenica 18 gennaio 2009

Come sempre consiglio chi volesse visitare i links elencati ad utilizzare Firefox con Noscript attivo, possibilmente in SandBoxie e ancora meglio eseguito su macchina virtuale onde evitare spiacevoli problemi. Sono presenti in rete una nuova serie di siti, con IP in probabile tecnica FastFlux, che propongono notizie relative al nuovo presidente Usa Obama, e che tutto fa pensare non siano altro che la prosecuzione del tentativo di diffusione della Waledac botnet apparsa a dicembre. Chiaramente per attirare l'attenzione le notizie sono costruite in modo da invogliare chi riceve le mails di spam e visita il sito fasullo, a cliccare sul link, come ad esempio la news nella quale si informa che Obama ha rifiutato di diventare presidente USA.  Una volta cliccato sul link viene proposto il download di files exe come ad esempio usa.exe, video.exe, obamablog.exe ecc.... C'e' da dire che una prima veloce analisi del sorgente della pagina rivela anche la presenza di uno script offuscato simile a quello gia' visto sulle false pagine Waledac di auguri natalizi Anche l'analisi del file eseguibile che viene proposto cliccando sui links presenti riconduce a Waledac botnet nei risultati proposti. (img sul blog) Una analisi degli IP coinvolti nella distribuzione delle pagine in tecnica fastflux dimostra questa volta la presenza anche di IP italiani. (img sul blog) (continua) Edgar fonte: http://edetools.blogspot.com/ |

|

|

|

|

|

#2 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

|

|

|

|

|

|

#3 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

Aggiornamento Waledac botnet 21 gennaio 09

Aggiornamento Waledac botnet 21 gennaio 09

Come sempre consiglio chi volesse visitare i links elencati ad utilizzare Firefox con Noscript attivo, possibilmente in SandBoxie e ancora meglio eseguito su macchina virtuale onde evitare spiacevoli problemi Sempre attiva la botnet che al momento linka a pagine fasulle di news circa il nuovo presidente USA Obama Ecco un report dei principali domini, attivi e non, al momento di scrivere il post (img sul blog) Questo invece un particolare della pagina linkata (img sul blog) che mostra l'offerta di un ipotetico Obama store, costituita da una unica immagine con link al solito eseguibile con codice malware. La distribuzione dei computer che, loro malgrado, sono diventati parte della botnet dopo essere stati colpiti dal malware, vede sempre ai primi posti USA e Korea, come d'altronde si puo' rilevare anche da altre analisi eseguite online da parte di differenti siti che si occupano di questo problema. Sara' interessante vedere se nei prossimi giorni ci sara' una modifica del layout delle pagine e dell'argomento trattato allo scopo di mantenere sempre attiva la botnet Waledac. Edgar fonte: http://edetools.blogspot.com/2009/01...1-gennaio.html |

|

|

|

|

|

#4 |

|

Senior Member

Iscritto dal: Aug 2006

Messaggi: 4350

|

In primis un grazie sempre a Edgar che seguo sempre con estremo interesse perchè mi dà l'opportunità di testare velocemente molte soluzioni con link infetti aggiornatissimi.

Questa sera, per la curiosità degli utenti interessati a Linux ,qualche screen interessante. Ho aperto un link e cliccato con il mouse nello store in fondo:  FF mi avvisa di un file Blog.exe (che è il virus) se voglio lo salvo nell'HD e poi posso naturalmente eliminarlo semplicemente. Con Opera la finestra è diversa ma il succo è lo stesso. Lo salvo, perchè voglio farlo analizzare al Virus Scan org: http://www.virscan.org/report/46a798...37579ff6b.html Ecco fatto, adesso vado a ricercare il file e lo elimino semplicemente. A cosa serve l'antivirus su Linux ? Noterete che Kaspersky,Symantec,Comodo,dr.Web per citare i più noti e/o i prodotti che recentemente sono saliti agli onori di cronaca........latitano !! Ultima modifica di sampei.nihira : 27-01-2009 alle 16:34. Motivo: errore grammaticale corretto nel nome di Edgar |

|

|

|

|

|

#5 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

[NEWS] Aggiornamento Waledac botnet 22 gennaio 09

Un breve report sui principali domini Waledac, attivi e non, al momento di scrivere il post

(img sul blog) Come si puo' notare ancora una discreta quantita di indirizzi web e' attiva (indicati in giallo) nel linkare a computers facenti parte della botnet Waledac e relativa pagina fasulla di news circa il presidente USA Obama. Se il comportamento della botnet Waledac sara' simile a quello della precedente botnet Storm Worm c'e' da aspettarsi che tra pochi giorni inizi lo spam relativo alla festivita' di San Valentino (14 febbraio) e messa online sui domini botnet delle relative pagine con links a malware. Edgar fonte : http://edetools.blogspot.com/2009/01...2-gennaio.html |

|

|

|

|

|

#6 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

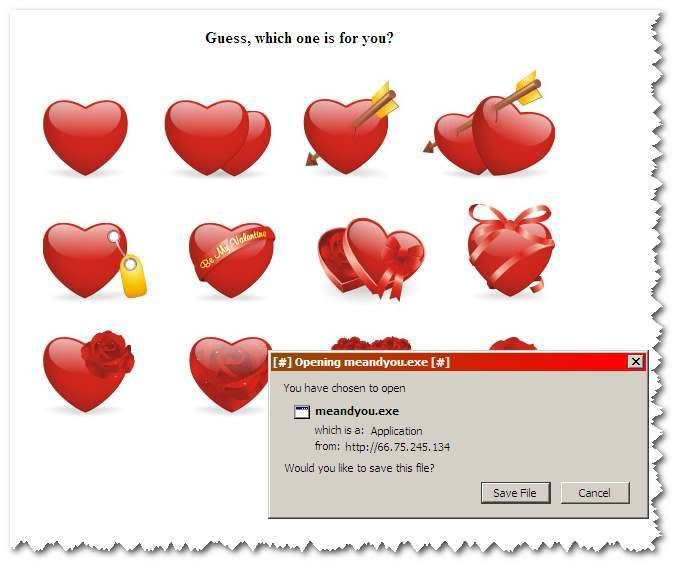

[NEWS] Waledac ora distribuisce meandyou.exe

venerdì 23 gennaio 2009

Come previsto nell'ultimo post sulla botnet Waledac il genere di pagine distribuite e' cambiato A sostituire la pagina di false news sul presidente USA Obama c'e' ora una pagina che propone  e il cui sorgente vediamo in questo dettaglio (img sul blog) e che comprende anche il consueto javascript offuscato (img sul blog) Cosi' come il layout che si ispira alla prossima festivita' di San Valentino anche l'eseguibile ha cambiato nome ed ora e' proposto come meandyou.exe e varianti (you.exe, youandme.exe, onlyyou.exe.....) Una analisi VT dimostra che, come gia' succedeva per la botnet StormWorm, al momento della proposta della nuova 'versione' del malware , il riconoscimento e' praticamente nullo, almeno con una scansione on line. (img sul blog) (continua) Edgar Ultima modifica di Edgar Bangkok : 23-01-2009 alle 10:51. |

|

|

|

|

|

#7 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

[NEWS] Waledac botnet. Scansione dei pc infetti

sabato 24 gennaio 2009

Come sempre consiglio chi volesse visitare i links (indirizzi ip nel report) elencati ad utilizzare Firefox con Noscript attivo, possibilmente in SandBoxie e ancora meglio eseguito su macchina virtuale onde evitare spiacevoli problemi. Aggiornamento reports e report txt scaricabile Edgar |

|

|

|

|

|

#8 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

[NEWS] Waledac botnet. Aggiornamento riconoscimento malware 24 01

|

|

|

|

|

|

#9 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

[NEWS] Aggiornamento Waledac botnet 26 gennaio 09

|

|

|

|

|

|

#10 |

|

Senior Member

Iscritto dal: Mar 2006

Messaggi: 22114

|

Obama, veicolo di malware su webnews

__________________

Questa opera è distribuita secondo le regole di licenza Creative Commons salvo diversa indicazione. Chiunque volesse citare il contenuto di questo post deve necessariamente riportare il link originario. |

|

|

|

|

|

#11 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

[news] Aggiornamenti Waledac 29 01

Waledac botnet. Aggiornamento su strani comportamenti whois

E' da circa 24 ore che un whois di un qualunque dominio Waledac attivo restituisce esclusivamente ip appartenenti a macchine locate in USA ................... http://edetools.blogspot.com/2009/01...su-strani.html Edgar |

|

|

|

|

|

#12 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

[NEWS] Waledac botnet. Aggiornamento 31 01

In questi ultimi 3 giorni, come illustrato in precedenti post la botnet Waledac presentava un particolare comportamento in riferimento agli indirizzi IP proposti quando si apriva nel browser un indirizzo tra quelli attivi al momento.

In pratica sia una scansione whois degli IP collegati alle pagine Waledac che una analisi ad esempio del tracker www.sudosecure.net/waledac/ dimostravano che gli IP rilevati erano diventati solo ed esclusivamente appartenenti a macchine infette facenti parte della botnet e locati in USA. Ora (8.30 AM ora di Bangkok) sembra che la situazione degli IP sia tornata come ai precedenti reports ed anche sudosecure confermerebbe questa nuova situazione............................. fonte: http://edetools.blogspot.com/2009/01...nto-31-01.html Edgar |

|

|

|

|

|

#13 | |

|

Senior Member

Iscritto dal: Aug 2006

Messaggi: 4350

|

Ancora una prova,ma questa volta nel portatile Windows, nel mio sito Waledac preferito

Avira con le definizioni aggiornate, latita. EQS presenta a video 2 pop-up, uno evidenziato in immagine:  Opera mostra il file eseguibile "onlyyou.exe",ma la finestra risulta incompleta. Solo dopo aver risposto all'HIPS la finestra assume il solito aspetto. http://www.virscan.org/report/c8b648...825c18a6f.html Nessun intervento,le varianti del nome file (e nelle dimensioni) evidenziate da Edgar, sono presenti anche nell'invio del file all'analisi on line. Test effettuato con RVS attivo,Opera aperto come al solito sotto DMR,alcyon rules ver.1.42. ********* AGGIORNAMENTO ************ Alle ore 12:18 SOPHOS riconosce il malware mentre quando ho fatto l'invio io era un "pianto" generale.......... Quote:

Un altro esempio che oggi un HIPS è diventato indispensabile Ultima modifica di sampei.nihira : 01-02-2009 alle 20:13. |

|

|

|

|

|

|

#14 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

[NEWS] Waledac botnet. Aggiornamento 01 febbraio

Gli indirizzi IP di macchine compromesse sembrano ora essere abbastanza diversificati anche se ad esempio Cina e Korea che nei rilevamenti precedenti al 27 gennaio erano ai primi posti come macchine infette adesso non compaiono nel report dei trackers o comunque sono presenti in maniera molto ridotta.

In compenso sono apparsi anche alcuni IP di pc infetti appartenenti a providers italiani ................. fonte: http://edetools.blogspot.com/2009/02/waledac-botnet-aggiornamento-01.html Edgar |

|

|

|

|

|

#15 | |

|

Senior Member

Iscritto dal: Aug 2006

Messaggi: 4350

|

Quote:

Invece al virusScanJotti nessun problema come per il VirusScan.org. E' da questa mattina che invio e/o reinvio il file a destra e manca...... Adesso un pò di riposo..... |

|

|

|

|

|

|

#16 |

|

Senior Member

Iscritto dal: Aug 2006

Messaggi: 4350

|

Riporto sù il 3D per far notare agli utenti che hanno visionato il link sopra del VirusScan.org quanti antivirus adesso riconoscono la minaccia.

Sono 5/37. Rispetto a zero di stamattina. Credo di far cosa gradita. Saluti. |

|

|

|

|

|

#17 |

|

Senior Member

Iscritto dal: Aug 2006

Messaggi: 4350

|

Oggi la situazione è nuovamente variata.

Il team che sviluppa questa minaccia è notevolmente attivo. Il malware infatti è stato modificato rispetto ad ieri nelle dimensioni. Oggi è di 401408 byte mentre ieri era di 392704 byte. Si può fare un paragone tra ieri ed oggi al link sotto del VirusScan.org: http://www.virscan.org/report/c8899d...c9031b5d0.html http://www.virustotal.com/it/analisi...27a793b8a39c26 Il malware è rilevato da 4 antivirus on line di cui il più noto è naturalmente NOD32. p.s. Naturalmente con il passare delle ore la situazione in rilevamenti si aggiorna. E quindi più sw riconoscono la minaccia. Ma esiste sempre un periodo in cui il mutato malware resta sconosciuto alla maggioranza dei prodotti. Ultima modifica di sampei.nihira : 02-02-2009 alle 11:32. |

|

|

|

|

|

#18 |

|

Senior Member

Iscritto dal: Mar 2006

Messaggi: 22114

|

Spam Nocivo di San Valentino su tweakness

__________________

Questa opera è distribuita secondo le regole di licenza Creative Commons salvo diversa indicazione. Chiunque volesse citare il contenuto di questo post deve necessariamente riportare il link originario. |

|

|

|

|

|

#19 |

|

Bannato

Iscritto dal: May 2007

Città: London

Messaggi: 3186

|

Ho fatto un test con un campione prelevato il 29/1/09 da uno dei siti postati da Edgar Bangkok, youandme.exe.

http://www.hwupgrade.it/forum/showpo...postcount=6211 |

|

|

|

|

|

#20 | |

|

Bannato

Iscritto dal: May 2007

Città: London

Messaggi: 3186

|

Quote:

Spero che arrivi anche tra il mio spam Ciao c.m.g |

|

|

|

|

|

| Strumenti | |

|

|

Tutti gli orari sono GMT +1. Ora sono le: 16:37.