|

|||||||

|

|

|

|

|

|

Strumenti |

|

|

#1 |

|

www.hwupgrade.it

Iscritto dal: Jul 2001

Messaggi: 75166

|

Link alla notizia: https://www.hwupgrade.it/news/sicure...ca_125839.html

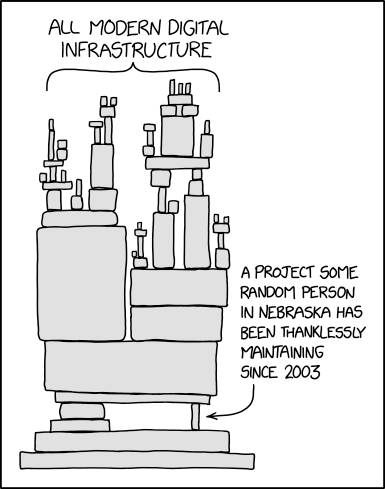

Una vulnerabilità presente in uno strumento di compressione per Linux è stata scoperta quasi per caso da un singolo sviluppatore e neutralizzata per tempo: gli esiti sarebbero stati simili a quanto accaduto con Log4shell Click sul link per visualizzare la notizia. |

|

|

|

|

|

#3 |

|

Senior Member

Iscritto dal: Feb 2004

Messaggi: 6146

|

vicenda decisamente inquietante, per fortuna a lieto fine e che conferma quanto di buono ci sia nel software open.

Adesso mi chiedo: ci sarà una denuncia per questa "entità" (persona o gruppo che sia) autore del codice malevolo? |

|

|

|

|

|

#4 | |

|

Senior Member

Iscritto dal: Jul 2004

Messaggi: 2911

|

Quote:

__________________

IT Manager - Anti-complottista a tempo perso |

|

|

|

|

|

|

#5 |

|

Senior Member

Iscritto dal: Jul 2008

Messaggi: 5558

|

Non me ne intendo tanto di licenze...

Dovrebbe essere: tu, azienda multimilionaria, paghi una commissione in percentuale ai ricavi, e in compenso puoi usare tutti i software con licenza Post-Open (così la chiama) che vuoi. La commissione viene poi suddivisa tra gli sviluppatori dei software utilizzati. https://www.thestack.technology/open...for-post-open/ |

|

|

|

|

|

#6 |

|

Senior Member

Iscritto dal: Jul 2004

Messaggi: 2911

|

Sì, ma non è un comune tentativo di hacking fatto da un pivello, sicuramente dietro a quell'account c'è qualche gruppo bello grosso, quasi sicuramente info stealer.

__________________

IT Manager - Anti-complottista a tempo perso |

|

|

|

|

|

#7 |

|

Senior Member

Iscritto dal: Jan 2008

Messaggi: 1770

|

Da come ho letto, erano compromessi solo i binari, infatti non capivo perchè gentoo non facesse il downgrade

|

|

|

|

|

|

#8 | |

|

Senior Member

Iscritto dal: Jul 2008

Messaggi: 5558

|

Quote:

Il problema è che molti utilizzatori, invece di scaricare i sorgenti direttamente dal Git, si scaricano i tarball già impacchettati... |

|

|

|

|

|

|

#9 |

|

Senior Member

Iscritto dal: Jan 2008

Messaggi: 1770

|

|

|

|

|

|

|

#10 | |

|

Senior Member

Iscritto dal: Jul 2004

Messaggi: 2911

|

Quote:

Inoltre, nessuna delle due licenze vieta agli sviluppatori di vendere il software e il relativo codice sorgente, ma consente ai propri acquirenti il lusso di regalare e/o pubblicare il codice protetto da GPL o LGPL. Pertanto, quello che vuoi fare tu è una LGPL senza eccezzione del dynamic linking, ma se hai un fatturato più alto di 2.000.000€, paghi a prescinedere un tot di € edit: NB che entrambe le licenze non consentono NESSUNA MODIFICA alla parte del codice protetto dalle due licenze, pertanto se prendi un pezzo di codice di un software con licenza gpl o lgpl e ci inserisci un carattere sei obbligato a rilasciarlo.

__________________

IT Manager - Anti-complottista a tempo perso Ultima modifica di SpyroTSK : 03-04-2024 alle 17:08. |

|

|

|

|

|

|

#11 | ||

|

Senior Member

Iscritto dal: Jul 2008

Messaggi: 5558

|

Quote:

Quote:

Ne esiste già una bozza https://perens.com/2024/03/08/post-o...e-first-draft/ |

||

|

|

|

|

|

#12 |

|

Member

Iscritto dal: May 2011

Messaggi: 135

|

Erano sempre i sorgenti ma compressi in un archivio tar.gz. A volte è più pratico renderli disponibili come tali oltre a rendere disponibile i sorgenti attraverso git.

|

|

|

|

|

|

#14 |

|

Member

Iscritto dal: May 2011

Messaggi: 135

|

Freund è un manutentore volontario del sistema di gestione database PostgreSQL. La sua scoperta prende il via dopo aver osservato comportamenti non consueti durante l'esecuzione di alcuni test su Linux: in particolare con un anomalo carico della CPU nel corso degli accessi crittografati a liblzma, parte della libreria di compressione xz.

E' un po' più convoluto: Freund ha notato un rallentamento dell'avvio di una connessione ssh (da 0.2 a 0.8 sec se ricordo bene), ed un picco di consumo di CPU. La sua analisi ha rivelato poi, che il server SSH appoggiandosi ad una libreria di systemd, a sua volta richiamava la libreria liblzma, che andava a rimappare (in particolari circostanze) la funzione RSA_public_decrypt di openssl. Quello che fa impressione, oltre al social engineering e alla pazienza (un lavoro durato 3 anni) usati, sono a tutte le tecniche impiegate per offuscare l'exploit. Le "in particolari circostanze" condizioni, sono condizioni che complicano enormemente l'analisi di questo tipo di exploit: non deve essere settata la variabile di ambiente TERM p.e; l'exploit è un RCE (remote code execution), ed il comando deve essere cifrato correttamente altrimenti l'exploit si disattiva; di fatto questo impedisce una scansione di internet alla ricerca di questa backdoor. Il commento più bello è il seguente: Incredible work from Andres [Freund]. The attackers made a serious strategic mistake: they made PostgreSQL slightly slower. — Thomas Munro |

|

|

|

|

|

#15 |

|

Senior Member

Iscritto dal: Jan 2002

Città: non ti interessa

Messaggi: 5654

|

Ironico: complimenti a chi ha scritto l'articolo, in particolare il titolo

__________________

[url="http://www.hwupgrade.it/forum/showthread.php?t=2119003"]- Compilatore Intel e disparità di trattamento verso processori AMD/VIA |

|

|

|

|

|

#16 |

|

Senior Member

Iscritto dal: Dec 2011

Messaggi: 3025

|

Anch'io il 30 marzo ho ricevuto l'alert:

«Post : About backdoor security alert for xz» Comunque non essendo interessato al problema ho solo conservato l'email per future riflessioni. |

|

|

|

|

|

#17 | |

|

Senior Member

Iscritto dal: Sep 2015

Messaggi: 1314

|

Quote:

E se così fosse non mi sorprenderei se lo stesso modus operandi fosse stato adottato per altri pacchetti, ovviamente con altre identità.... |

|

|

|

|

|

| Strumenti | |

|

|

Tutti gli orari sono GMT +1. Ora sono le: 03:23.