|

|||||||

|

|

|

|

|

|

Strumenti |

|

|

#1 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

[NEWS] Aggiornamento Waledac Botnet 21 agosto 09

venerdì 21 agosto 2009

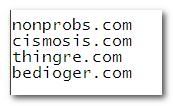

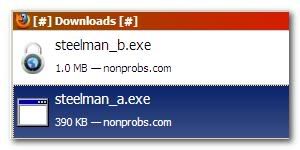

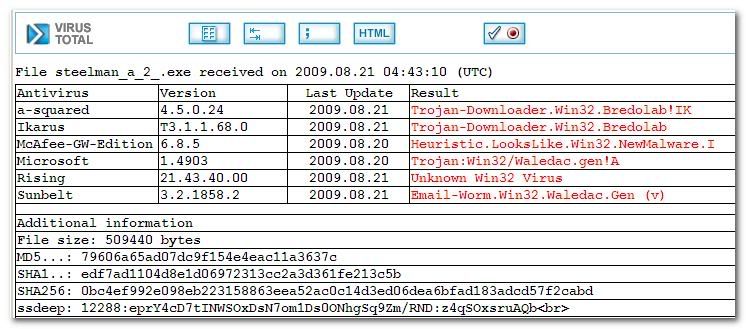

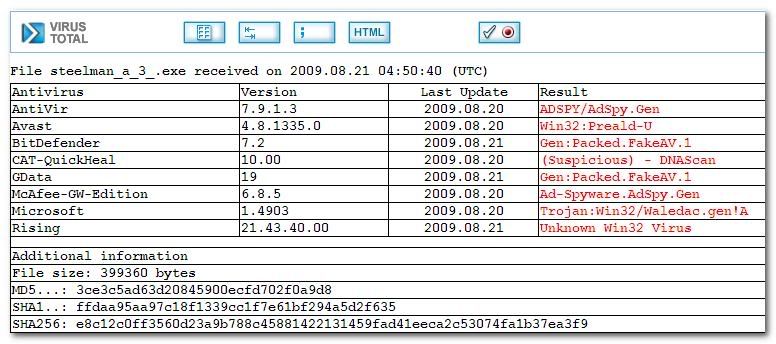

AVVISO ! Ricordo che anche se i links sono lasciati in chiaro negli screenshot, evitate di visitare i siti elencati se non avete preso tutte le precauzioni del caso (sandboxie, noscript, pc virtuale ecc....) !!!! dato che si tratta di malware attivo e poco riconosciuto. A parecchie settimane dall'ultima 'campagna' Waledac, la botnet continua a linkare a siti di pharmacy attraverso diversi indirizzi web, come si puo' vedere dai reports presenti su Sudosecure In realta', come segnalato su Malwaredomains esiste comunque la presenza online di files malware sui siti Waledac anche adesso che non viene proposta nessuna pagina di download di files eseguibili. Caricando in fatti nel browser uno dei tanti indirizzi web collegati alla botnet ed attivi al momento tra cui:  si viene rediretti a diverse pagine di pharmacy dal consueto layout (screenshot sul blog) ma anche , attraverso i seguenti links,  a due diversi files eseguibili  Esaminando con VT i due files si scopre che si tratta di malware come al solito poco riconosciuto. Esaminando i reports VT emerge anche un dettaglio interessante al riguardo del riconoscimento da parte dei vari softwares AV Ecco infatti, una serie di analisi VT sul file steelman_a scaricato con intervalli di pochi minuti    che dimostrano una risposta variabile molto marcata nel riconoscimento. Per quanto riguarda il file steelman_b (screenshot sul blog) abbiamo invece una mutazione del codice meno evidente. Anche se i files eseguibili sono al momento nascosti rispetto ai links di pharmacy proposti appare evidente come Waledac Botnet sia sempre attiva, in attesa della probabile prossima campagna di spam con le relative pagine di distribuzione malware. Edgar fonte: http://edetools.blogspot.com/2009/08...21-agosto.html |

|

|

|

|

| Strumenti | |

|

|

Tutti gli orari sono GMT +1. Ora sono le: 04:50.