|

|||||||

|

|

|

|

|

|

Strumenti |

|

|

#1 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

[NEWS] Waledac Botnet come Storm Worm

08 gennaio 2009

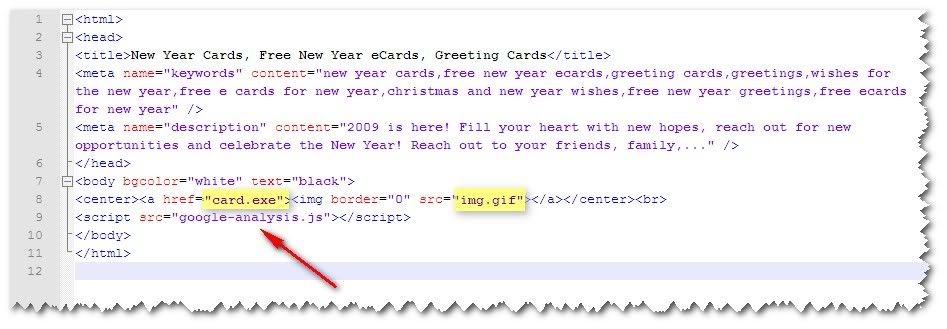

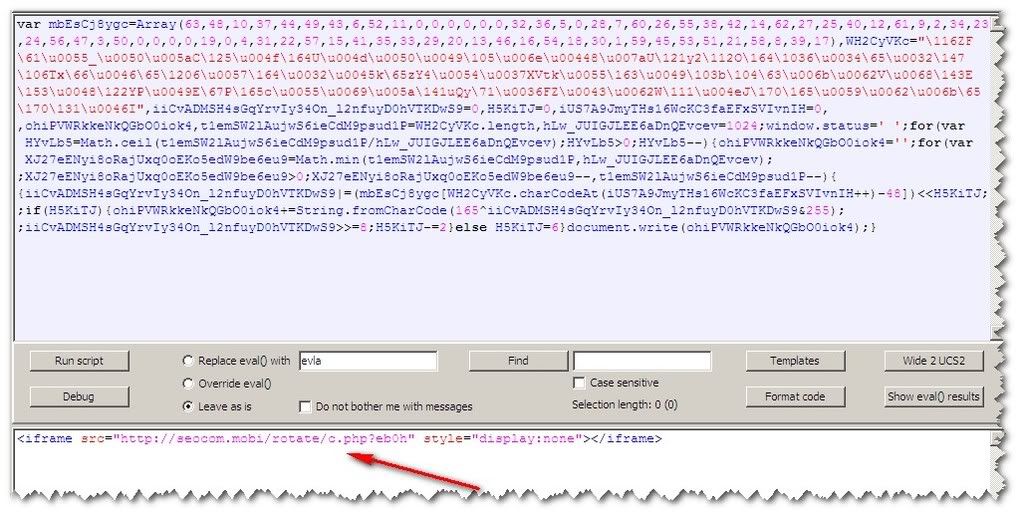

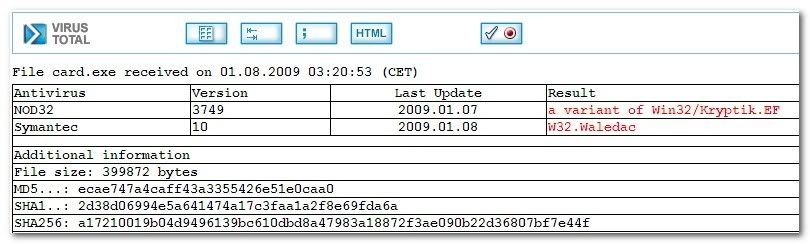

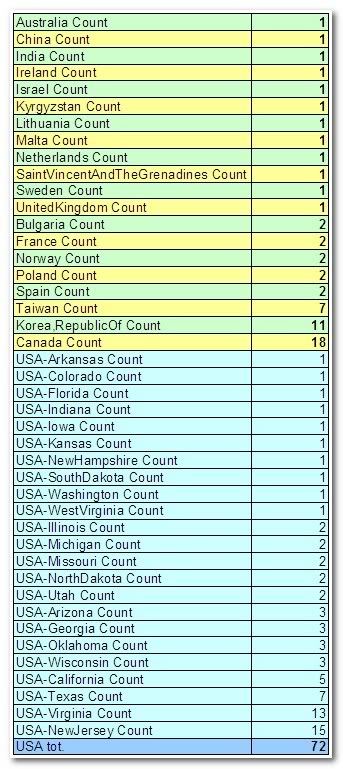

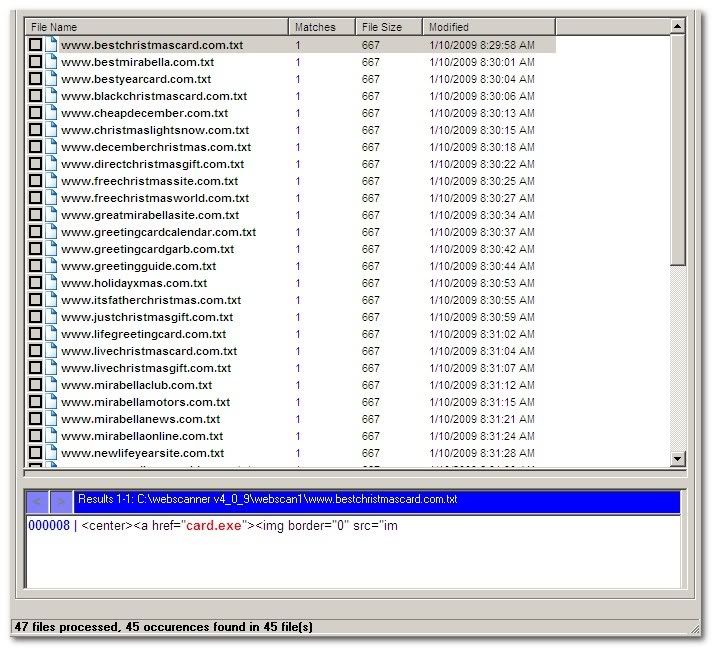

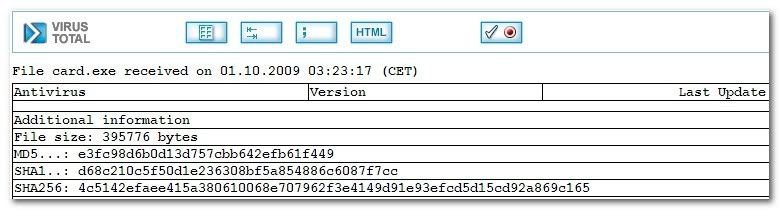

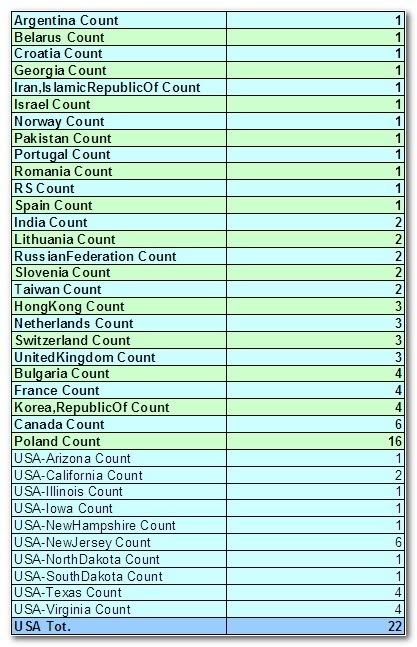

Come sempre consiglio chi volesse visitare i links elencati ad utilizzare Firefox con Noscript attivo, possibilmente in SandBoxie e ancora meglio eseguito su macchina virtuale onde evitare spiacevoli problemi. Da poco , approfittando del periodo natalizio, abbiamo assistito alla rilevante diffusione di una botnet a cui e' stato dato il nome di 'Waledac botnet' che presenta molte analogie con la ben nota Storm Worm Botnet, praticamente scomparsa sia dalla rete che dalle cronache di sicurezza informatica degli ultimi mesi. Le analogie con la Storm Worm Botnet sono molte e riconducono al medesimo sistema utilizzato in passato e cioe' l'utilizzo di mails di spam che contengono un link a pagina con card di auguri natalizi fasulla che in realta' propone un file (card.exe o postcard.exe) che se eseguito trasformera' il pc in zombie al servizio della botnet Waledac. Esaminiamo in dettaglio il codice della falsa pagina di greetings card  che e' costituita da una immagine che rappresenta il layout della pagina e che linka, al file eseguibile.  Abbiamo anche presente, come si nota, un collegamento a file javascript che decodificato  contiene un link a sito con exploit che tenta di scaricare ed eseguire il medesimo file malevolo visto sopra. Una analisi VT dimostra la quasi nulla percentuale di softwares che rilevano la minaccia, almeno da una scansione on demand.  A dimostrazione delle strette analogie con la precedente botnet Storm Worm ho eseguito il medesimo script Autoit utilizzato in passato per analizzare la provenienza degli IP sulla rete fastflux, cosa che ha permesso di visualizzare, attraverso un ripetuto whois su uno dei siti Waledac fastflux, i computer che fanno parte della botnet. Si tratta comunque di un test solamente indicativo in quanto non ci si connette realmente agli ip in questione ma si esaminano solo i risultati di un whois e quindi non abbiamo la certezza che effettivamente i computer elencati hostino la falsa pagina di greeting card, ma in ogni caso i risultati sembrano avvicinarsi ad una mappatura simile a quelle create con sistemi piu' affidabili di tracking (alcuni esempi su http://www.sudosecure.net/archives/387 e http://www.honeynet.org/node/325) Ecco il report generato in circa un'ora di whois su blackchristmascard(dot)com  dove si nota che, come in passato per Storm Worm, che il maggior numero di pc compromessi e' locato in USA (New Jersey in particolare). Per quanto si riferisce ai domini coinvolti nella distribuzione della falsa cards abbiamo tra gli altri Codice:

bestchristmascard(dot)com blackchristmascard(dot)com cardnewyear(dot)com cheapdecember(dot)com christmaslightsnow(dot)com decemberchristmas(dot)com directchristmasgift(dot)com freechristmassite(dot)com freechristmasworld(dot)com freedecember(dot)com funnychristmasguide(dot)com holidayxmas(dot)com itsfatherchristmas(dot)com justchristmasgift(dot)com livechristmascard(dot)com livechristmasgift(dot)com mirabellaclub(dot)com mirabellaonline(dot)com newlifeyearsite(dot)com newmediayearguide(dot)com newyearcardcompany(dot)com newyearcardfree(dot)com newyearcardonline(dot)com newyearcardservice(dot)com superchristmasday(dot)com superchristmaslights(dot)com superyearcard(dot)com themirabelladirect(dot)com themirabellahome(dot)com whitewhitechristmas(dot)com yourchristmaslights(dot)com yourdecember(dot)com youryearcard(dot)com Il file javascript presente sulla pagina della falsa card di auguri linka invece a questi siti NON fast-flux Codice:

seofon(dot)net seocom(dot)name seocom(dot)mobi che hostano l'exploit che tenta di eseguire il medesimo file pericoloso visto prima. C'e' solo da attendere per vedere se questa nuova botnet, molto attiva anche ora che le festivita' natalizie sono passate, continuera' la sua diffusione, diventando uno dei sostituti piu' pericolosi della 'vecchia' botnet Storm ormai non piu' online, a meno che, non si tratti in realta', solo di una nuova variante della vecchia Storm Worm che ben conosciamo da tempo. Edgar fonte: http://edetools.blogspot.com/ |

|

|

|

|

|

#2 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

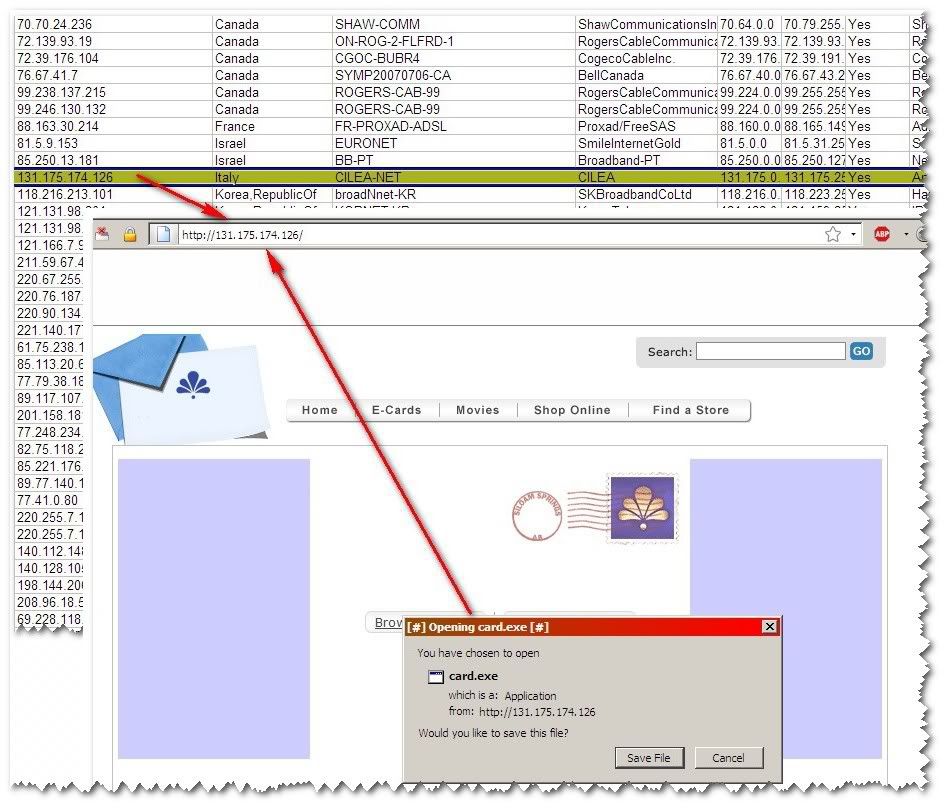

Aggiornamento 10 gennaio 09 sullo stato della Waledac Botnet

Come sempre consiglio chi volesse visitare i links elencati e gli indirizzi IP presenti nei reports ad utilizzare Firefox con Noscript attivo, possibilmente in SandBoxie e ancora meglio eseguito su macchina virtuale onde evitare spiacevoli problemi. Sembrerebbe sempre molto attiva la botnet Waledac che ha fatto la sua comparsa recentemente e che come gia' visto presenta molte analogie con la ben nota Storm Worm Botnet. Una scansione della lista dei domini interessati dalla diffusione della falsa card di auguri che in realta' linka a file eseguibile malware, mostra che praticamente tutti i siti sono ONLINE ed attivi.  Il file eseguibile presente (card.exe) risulta ora sconosciuto ai softwares presenti su VT  Un report relativo agli IP di provenienza dei PC compromessi facenti parte della botnet Waledac dimostra che come sempre la maggior parte sia locata in USA e Canada ma questa volta anche un IP italiano rientra nella lista.  Per verificare comunque l'attendibilita' del report ottenuto, come sempre, con un whois ciclico (script Autoit) su uno dei nomi di dominio facenti parte della botnet, e' stato verificato cosa accadeva caricando nel browser l'IP italiano trovato  Come si vede, abbiamo la conferma che l'IP appartiene a indirizzo di macchina che hosta la falsa pagina di cards contenente il malware. A questo punto sara' anche interessante verifcare per quanto tempo questo IP risultera' attivo nella distribuzione della falsa pagina di card della botnet. Edgar |

|

|

|

|

|

#3 |

|

Senior Member

Iscritto dal: Aug 2006

Messaggi: 4350

|

Interessante !!!

C'è qualche utente che prima possibile può aprire un link di quelli segnalati e postarci le proprie rilevazioni ? Magari qualche screen.... Io purtroppo questo fine settimana non dispongo del pc sotto Windows....... |

|

|

|

|

|

#4 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

C'e' sempre comunque da ricordare che gli IP trovati variano parecchio anche a seconda del periodo in cui vene fatta la scansione. Ad esempio se io faccio un whois alle 9 di mattina (ora thai), cioe' le 3 di notte in Italia, , e quindi anche altri stati europei, la probabilità' di rilevare IP italiani o comunque europei sara' ridotta dal fatto che la maggior parte dei PC e' OFF, mentre in USA dove sono le 9 di sera molti piu' computer saranno ONLINE.

Se ricordo bene c'era stato un articolo pubblicato in rete dove la distribuzione degli IP cioe' PC colpiti (nel caso di storm worm) veniva sovrapposta ad una mappa mondiale dove venivano evidenziati proprio il passaggio tra giorno e notte e si vedeva come il numero pc della botnet piu' elevato coincidesse con i differenti orari. Edgar |

|

|

|

|

|

#5 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

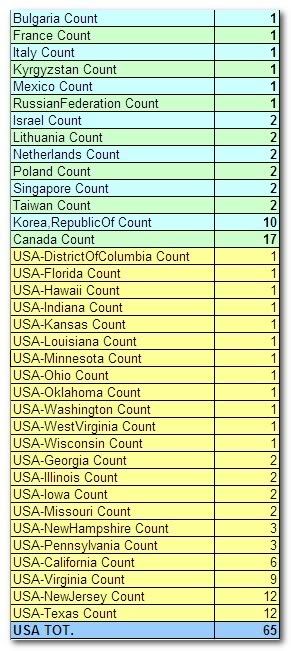

Ecco ad esempio un report eseguito alle 21 ora thai cioe' le 15 in Europa

dove si nota sicuramente la presenza di un maggior numero di Ip appartenenti a stati europei. Edgar |

|

|

|

|

|

#6 |

|

Senior Member

Iscritto dal: Aug 2006

Messaggi: 4350

|

Ho potuto finalmente provare qualche link infetto:

Come potete notare AVIRA adesso interviene. Anche se sempre pochi antivirus riconoscono l'infezione: http://www.virscan.org/report/1952f3...3c8492c8a.html Ho aperto la pagina infetta con le impostazioni di default di Opera che presumibilmente hanno la maggior parte degli utenti. Ho rilevato inizialmente un blocco alla chiusura del browser che non si è più verificato nelle successive prove. |

|

|

|

|

|

#7 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

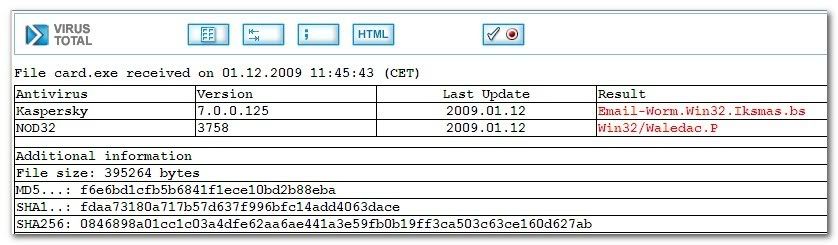

Come succede spesso con questo genere di malware una scansione eseguita adesso ( pomeriggio del 12/1 e alle 17.30 ora thai) mostra che il file viene ora riconosciuto solo da 2 AV,

tenendo sempre conto che si tratta di una analisi fatta online che per diversi motivi potrebbe essere anche diversa dalla reale risposta di un software AV eseguito sul pc. La conferma che il contenuto del codice malware e' mutato si nota anche da un diverso MD5 rispetto al precedente post. Edgar |

|

|

|

|

| Strumenti | |

|

|

Tutti gli orari sono GMT +1. Ora sono le: 04:45.