|

|||||||

|

|

|

|

|

|

Strumenti |

|

|

#1 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

[NEWS] Analisi di una nuova distribuzione malware

domenica 5 ottobre 2008

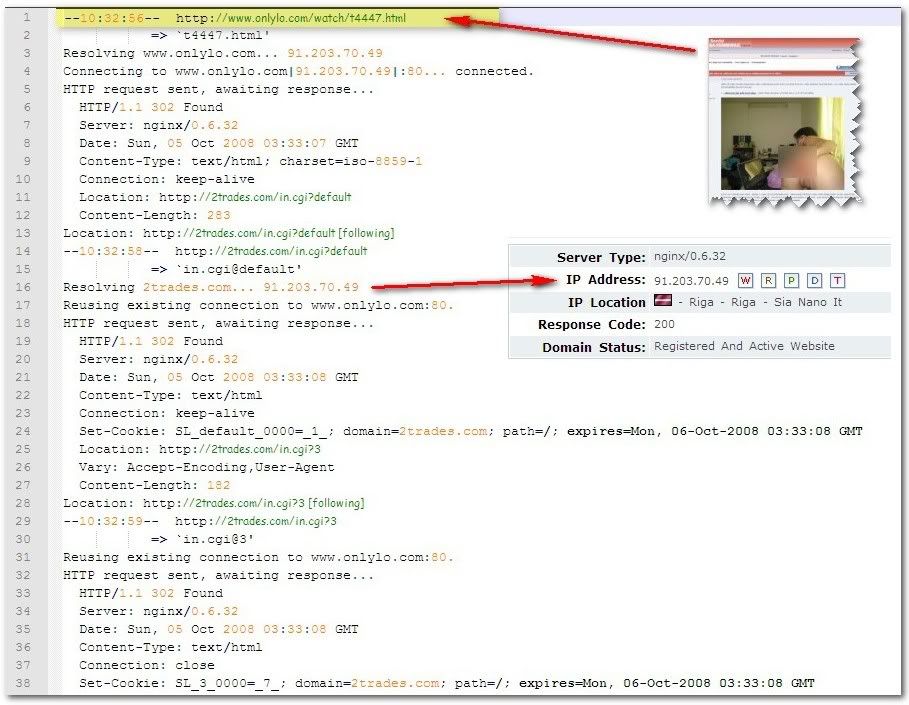

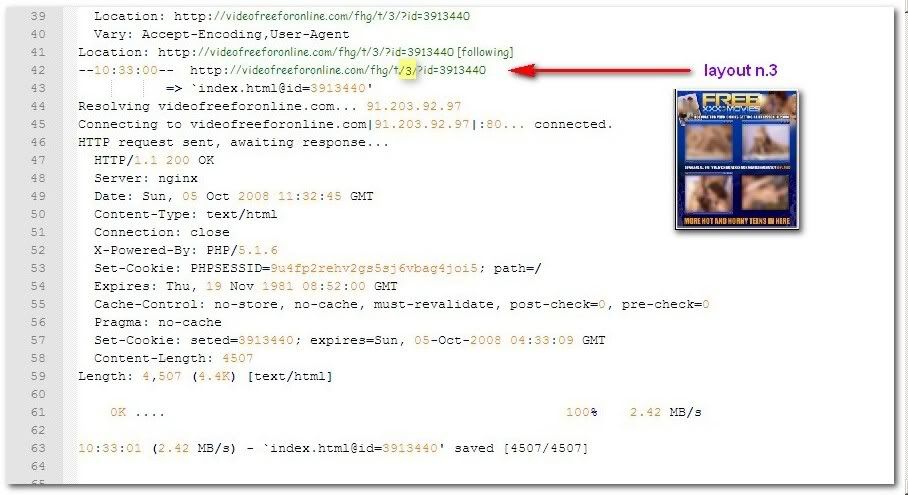

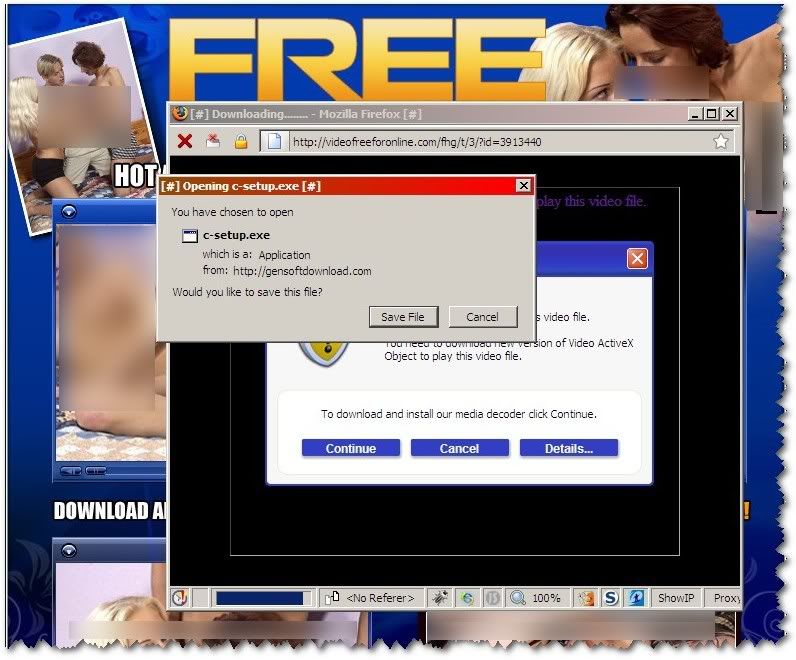

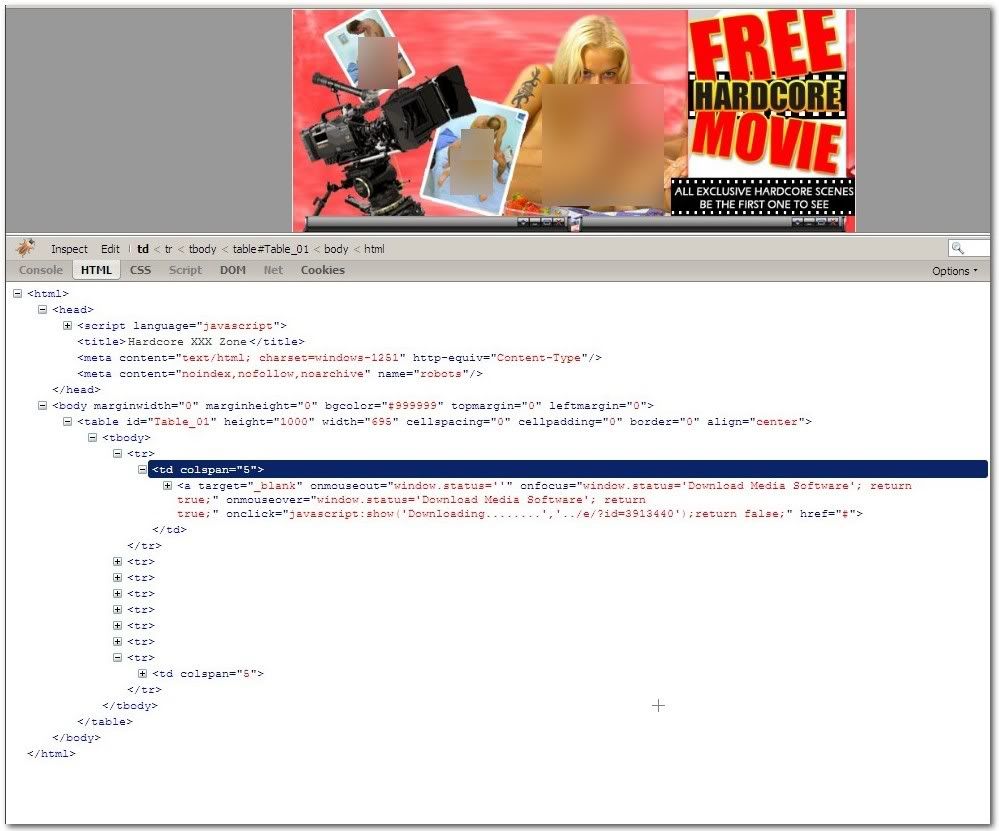

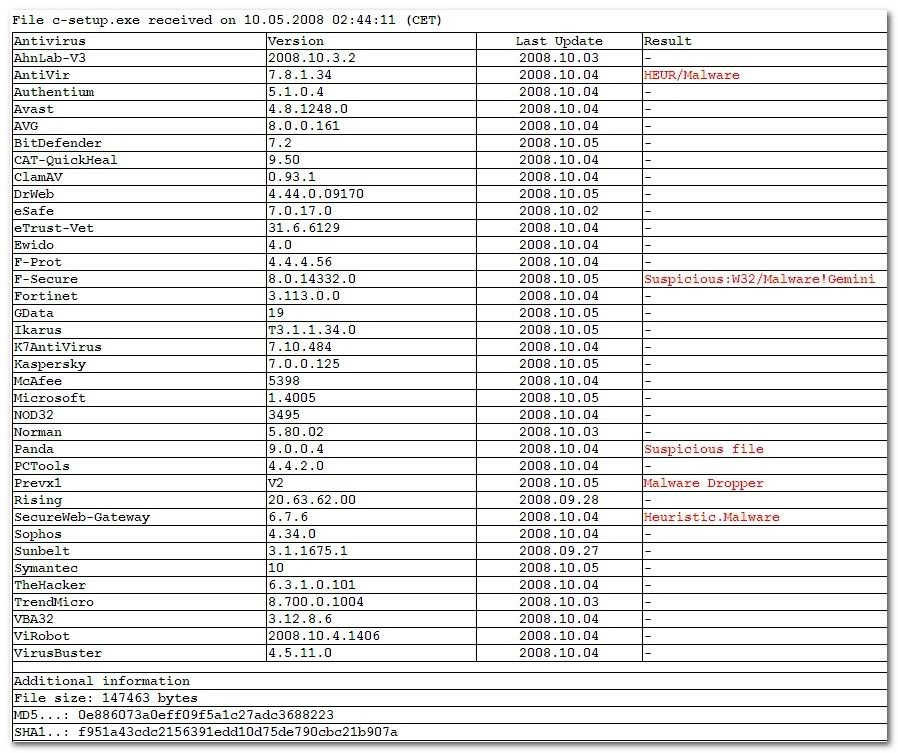

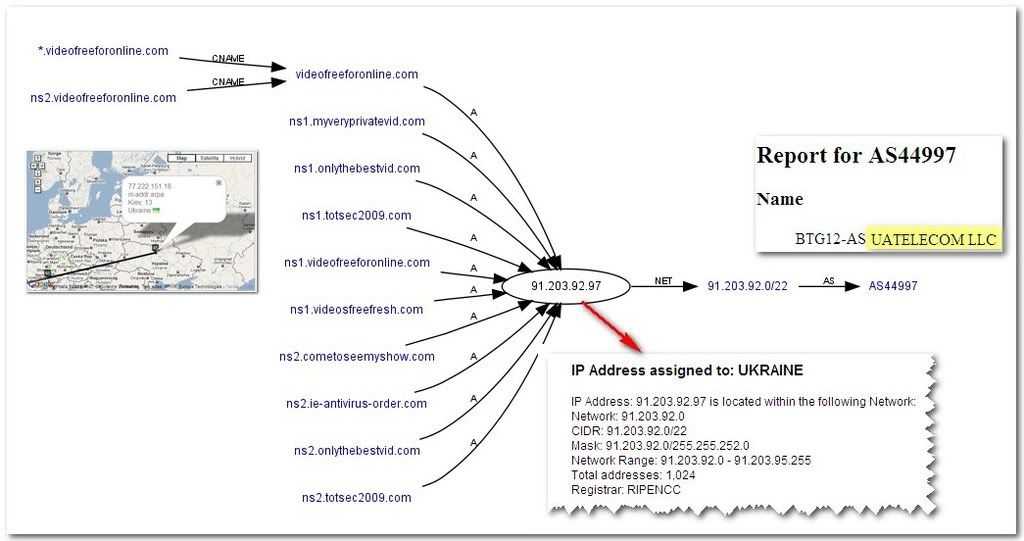

Raccomando a chi volesse esplorare i siti in questione, di prendere le dovute precauzioni. Si tratta infatti di pagine con links a malware spesso NON riconosciuto dai softwares Av e quindi ancora piu' pericoloso.(utilizzare ad esempio sandbox, noscript e possibilmente il tutto in esecuzione all'interno di una macchina virtuale con i dovuti settaggi (non condivisione files o cartelle, firewall con blocco degli indirizzi di rete locali ecc....ecc.....) Esaminiamo questa nuova distribuzione malware ottenuta tramite post costituiti da immagini e links testuali che si sta diffondendo dai primi giorni di ottobre. Sicuramente si tratta di una azione curata in tutti i dettagli per tentare di far scaricare un falso setup di acitvex che dovrebbe abilitare la visione di un filmato porno scaricabile dai siti che vedremo. Elemento comune a tutti i post inseriti in forums, anche italiani, sono alcune immagini jpg presenti su sito porno a pagamento. (links sul blog) Ecco in questa immagine una serie di sceenshot a confronto, tutti riguardanti il layout tipo del messaggio che vediamo presente su diversi forum italiani (dettagli account sul blog) Una volta cliccato su uno dei link presenti, sia sulle immagini che su links di testo abbiamo, una serie di reindirizzamenti attraverso diversi siti, di cui vediamo un ettaglio in questo log  Il risultato finale e' il caricamento di una pagina, in maniera random, tra una di quelle che vediamo in questa gif animata  mentre n alcuni casi viene caricata una pagina che rappresenta una sorta di indice generale del sito in questione.   Questo un dettaglio del codice   Altri servizi online dimostrano differenti (non risposte) come ad esempio questo sito virus.org (report sul blog) dove il file risulta completamente 'pulito” anche per alcuni software che lo rilevano su VT. (versioni non aggiornate ecc..)Il file malware stabilisce tra l'altro alcune connessioni con differenti indirizzi tra cui un sito di filmati porno a pagamento (qui vediamo un report di Threat Expert) (dettagli report sul blog) Le pagine che propongono i filmati cosi' come il falso codec sono ospitate su sito di hoster gia' noto per questo genere di contenuti(whois sul blog) ed anche se questo whois propone come UK la locazione geografica del whois vediamo che in realta' si dovrebbe trattare dell'ennesimo sito hostato su Edgar fonte: http://edetools.blogspot.com/ Ultima modifica di Edgar Bangkok : 06-10-2008 alle 03:06. |

|

|

|

|

| Strumenti | |

|

|

Tutti gli orari sono GMT +1. Ora sono le: 20:52.