|

|||||||

|

|

|

|

|

|

Strumenti |

|

|

#1 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

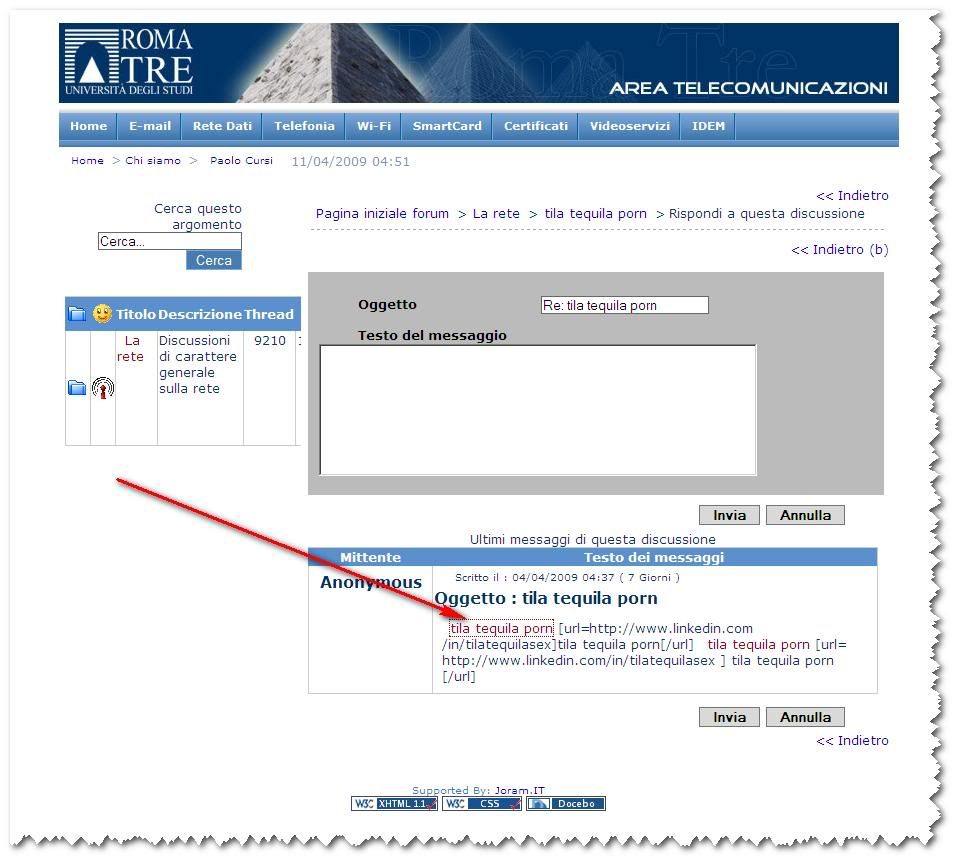

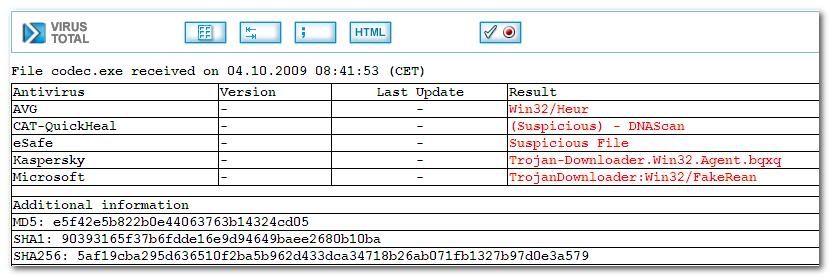

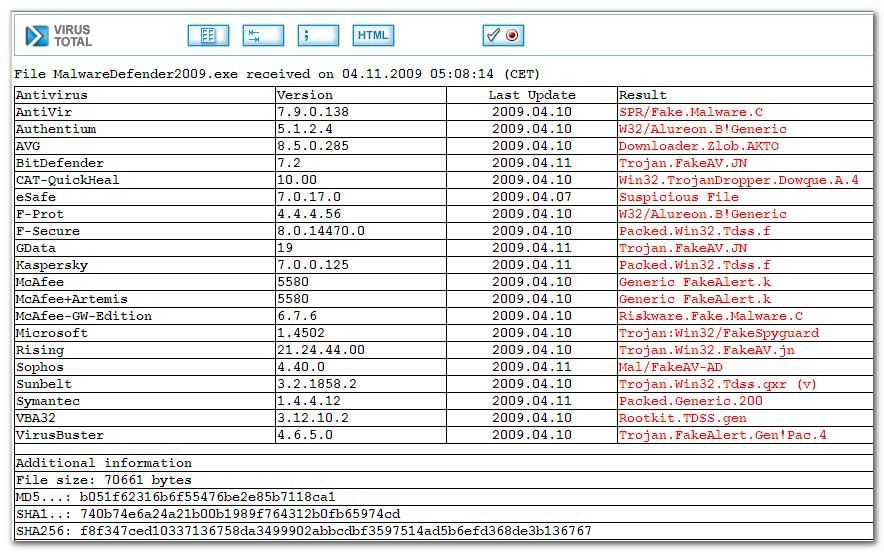

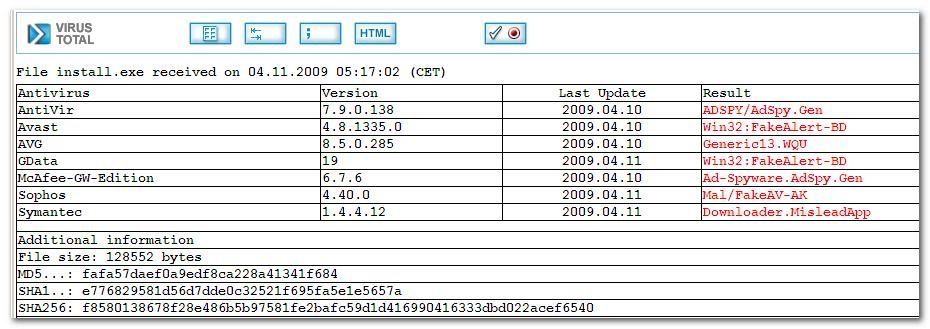

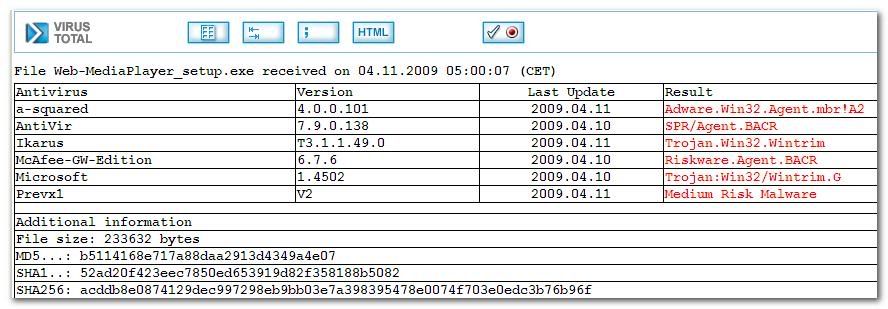

[NEWS] Distribuzione malware 11 aprile 09

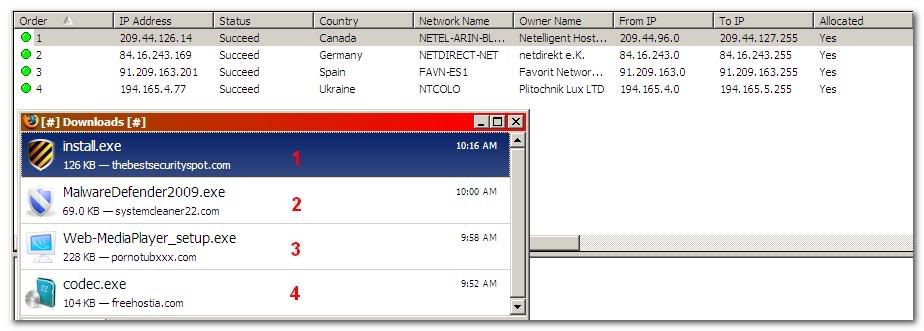

sabato 11 aprile 2009

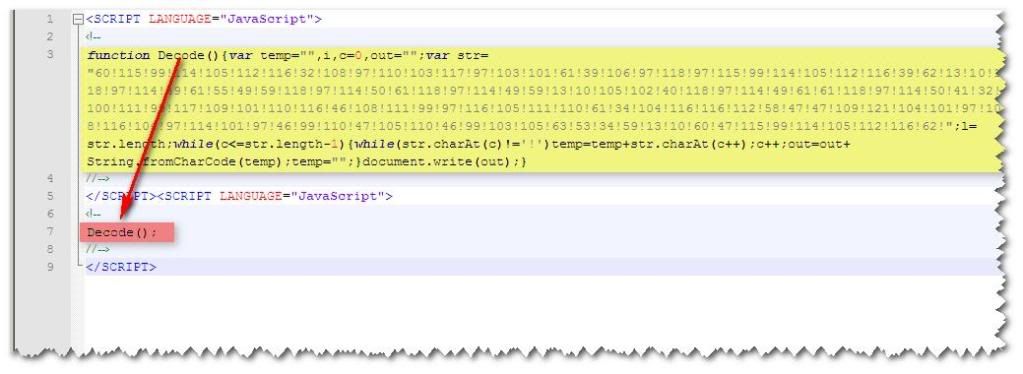

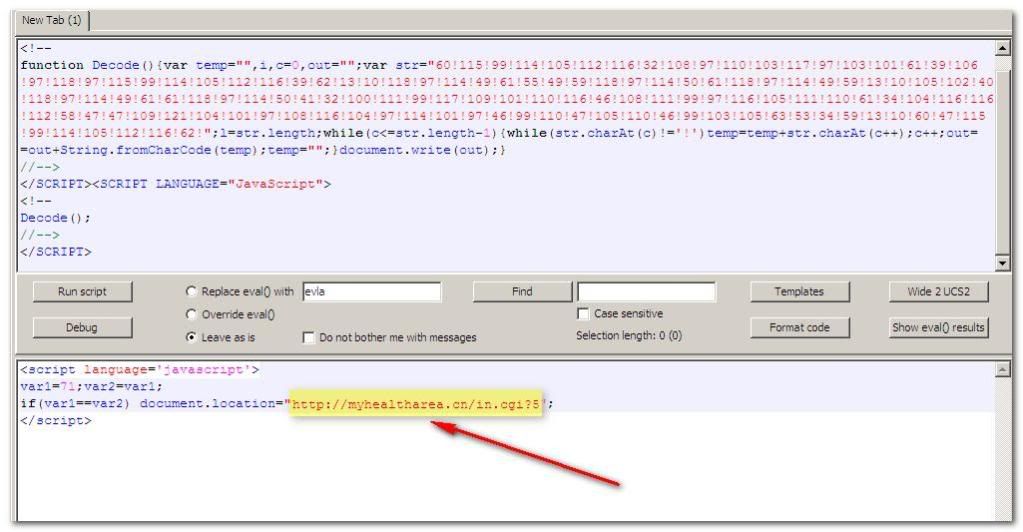

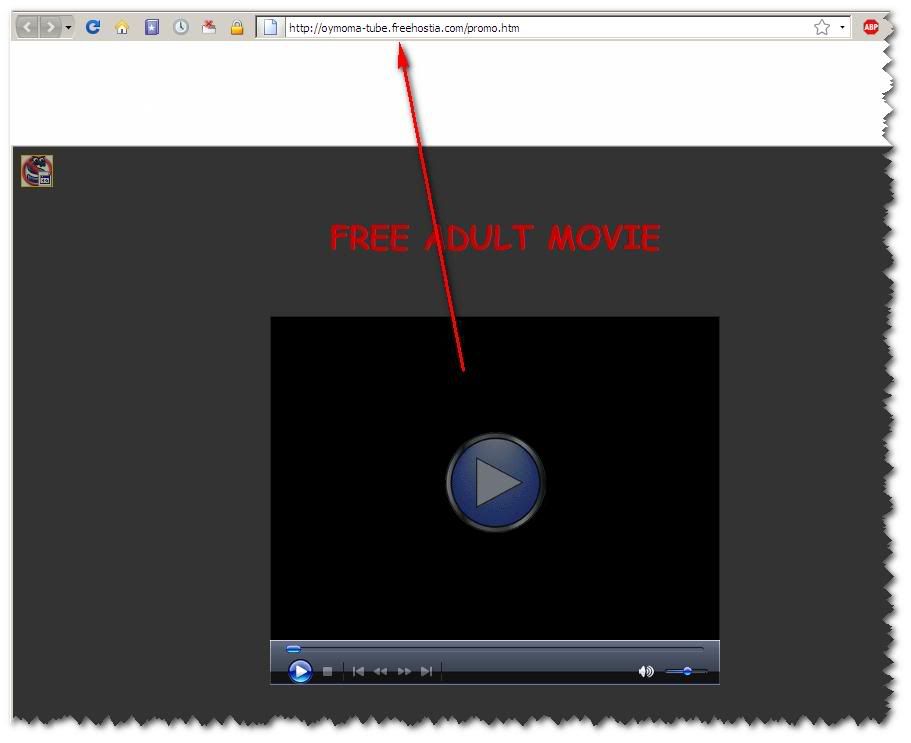

Ricordo ancora una volta che pur avendo lasciato in chiaro i vari links, sconsiglio di visitarli a meno che non si siano prese tutte le misure del caso (NOscript attivo, pc virtuale, sandbox ecc....) in quanto, almeno al momento di scrivere il post, si tratta di links ad exploits o comunque links a pagine che distribuiscono files malware tuttora attivi ed anche in alcuni casi scarsamente riconosciuti dai principali software Av, almeno per quanto si riferisce ad una scansione online VT. Partendo da uno dei tanti links proposti su forum, in questo caso di Universita' italiana in Roma  veniamo linkati a questa pagina di Linkedin.  Alcuni dettagli su Linkedin tratti da Wikipedia: ' ............................. LinkedIn e' un servizio di social networking online impiegato principalmente per networking professionale. La rete di LinkedIn a Gennaio 2009 contava circa 30 milioni di utenti in America del Nord, Asia e Europa e cresce a una velocita' di 100.000 iscritti a settimana. Copre circa 150 diversi comparti economici e oltre 400 "regioni economiche" La societa' che gestisce il servizio ha sede a Palo Alto (California). .............' Evidentemente la diffusione di questo 'social network' suggerisce a malintenzionati anche un suo utilizzo al fine di diffondere links pericolosi come vedremo ora Cliccando sul link in Linkedin si viene rediretti, in maniera del tutto trasparente per l'utente, su questo sito che contiene javascript offuscato  che andiamo a deoffuscare  ottenendo il link finale al sito che in maniera random propone diverse tipologie di malware ma anche rogue applications AV Possiamo infatti vedere che, normalmente ad una prima connessione viene proposta la seguente pagina di falso player  che tenta di far scaricare  poco riconosciuto , almeno da una scansione online on-demand VT Di seguito in maniera random abbiamo l'alternarsi, per successive connessioni al sito, di falsi AV  ed anche  ma anche ad uno dei soliti cloni Youtube (logo leggermente diverso dai precedenti cloni Youtube) sempre con contenuti porno e falso player malware.  che tenta di far scaricare questo eseguibile sempre poco riconosciuto da VT  Ecco un riassunto dei files scaricati seguendo il link presente sul forum (tramite il redirect visto sopra) con la provenienza dei files malware o fake AV  che , come sempre, non e' la stessa dei siti malevoli visti, che presentano differenti whois. Come si nota ancora una volta, una provenienza 'internazionale' per malware e falsi Av sempre molto attivi in rete. Edgar fonte: http://edetools.blogspot.com/2009/04...aprile-09.html |

|

|

|

|

|

#2 |

|

Senior Member

Iscritto dal: Sep 2007

Messaggi: 467

|

[NEWS] Breve aggiornamento su Linkedin e falsi profili utente

Falsi profili utente Linkedin con links a malware o falsi AV

Come visto nel precedente post la pratica di inserire falsi profili utente su Linkedin sembra molto diffusa e coinvolge anche diversi forum IT che riportano collegamenti a falsi utenti creati con lo scopo di distribuire malware....................... (continua sul blog) Edgar fonte: http://edetools.blogspot.com/2009/04...con-links.html |

|

|

|

|

| Strumenti | |

|

|

Tutti gli orari sono GMT +1. Ora sono le: 02:00.