Microsoft Exchange Server, un malware nascosto da più di un anno installa backdoor e altri strumenti di compromissione

Circola da marzo dello scorso anno un malware che permette di installare backdoor sui server Microsoft Exchange, permettendo all'attaccante di prendere il controllo pieno del sistema

di Andrea Bai pubblicata il 01 Luglio 2022, alle 16:31 nel canale SicurezzaMicrosoft

I ricercatori di sicurezza di Kaspersky hanno identificato un nuovo malware nascosto, battezzato SessionManager, che è stato sfruttato negli ultimi 15 mesi per collocare una backdoor all'interno di server Microsoft Exchange dopo la loro violazione. I ricercatori hanno identificato 34server appartenenti a 24 organizzazioni che sono state infettate da SessionManager a partire da marzo 2021. Alla fine di aprile 2022 ancora 20 organizzazioni sono risultate infette.

SessionManager appare come un modulo legittimo per Internet Information Services, il server Web che viene installato come impostazione predefinita sui server Exchange. I moduli IIS sono spesso utilizzati per rendere più semplici alcuni processi specifici sull'infrastruttura web delle organizzazioni e proprio per questo rappresentano un mezzo ideale per implementare backdoor che possono mantenere a lungo la persistenza sui sistemi.

Un modulo IIS dannoso può essere realizzato allo scopo di rispondere a richieste HTTP appositamente predisposte dall'attore di minaccia per istruire il server a raccogliere email, installare altri punti d'accesso o compiere azioni clandestine ed illecite. Le richieste HTTP possono apparire insignificanti ad uno sguardo superficiale poiché non necessariamente portano ad instaurare comunicazioni sospette vero server esterni, ma di fatto danno all'attore di minaccia il controllo completo sulla macchina.

L'installazione di SessionManager avviene a valle dello sfruttamento di vulnerabilità già note, come ad esempio ProxyLogon. Una volta che SessionManager è stato recapitato, i loro operatori lo utilizzano per analizzare l'ambiente infetto e comprenderne le caratteristiche, oltre a raccogliere le possibili credenziali di accesso disponibili e installare eventuali strumenti ausiliari che possano semplificare le loro azioni. In quest'ultimo caso i ricercatori hanno riscontrato strumenti come PowerSploit, Mimikat SSP, ProcDump e anche uno strumento legittimo di Avast che si occupa di effettuare operazioni di dump dalla memoria.

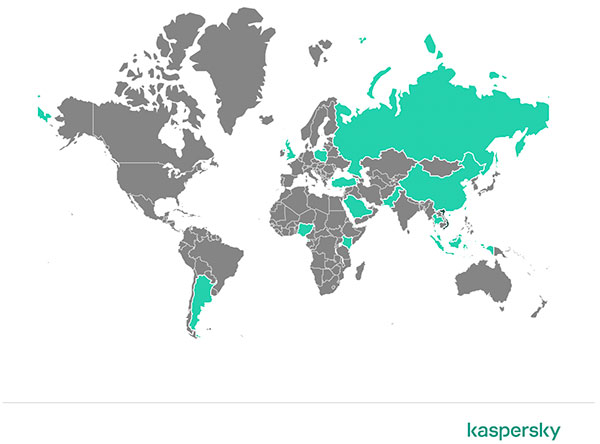

I ricercatori di Kaspersky sono riusciti a reperire più varianti di SessionManager che risalgono, come detto, almeno a marzo 2021 e mostrano un'evoluzione costante del malware che vede sempre più funzionalità ad ogni nuovo aggiornamento. Secondo i ricercatori vi sono diversi elementi che contribuiscono ad identificare con un certo grado di attendibilità un attore di minacce chiamato Gelsemium (e già noto in precedenza: ESET ne ha pubblicato un'analisi lo scorso anno) come mano dietro alla distribuzione di SessionManager. Tra le vittime i ricercatori hanno indicato ONG, governi, forze armate e industrie in Africa, Sud America, Asia ed Europa.

Appian: non solo low code. La missione è l’ottimizzazione dei processi con l'IA

Appian: non solo low code. La missione è l’ottimizzazione dei processi con l'IA Lenovo ThinkVision 3D 27, la steroscopia senza occhialini

Lenovo ThinkVision 3D 27, la steroscopia senza occhialini  La Formula E può correre su un tracciato vero? Reportage da Misano con Jaguar TCS Racing

La Formula E può correre su un tracciato vero? Reportage da Misano con Jaguar TCS Racing L'iPad 10,9'' 64 GB è sceso a meno di 400 euro. E occhio anche al modello con 256 GB

L'iPad 10,9'' 64 GB è sceso a meno di 400 euro. E occhio anche al modello con 256 GB Steam: basta ai furbetti dell'accesso anticipato, niente rimborsi dopo due ore di gioco in ogni caso

Steam: basta ai furbetti dell'accesso anticipato, niente rimborsi dopo due ore di gioco in ogni caso Motorola Edge 40 Neo con fotocamera da 50 MP OIS e display OLED a 291 euro su Amazon. E occhio alle altre offerte Motorola

Motorola Edge 40 Neo con fotocamera da 50 MP OIS e display OLED a 291 euro su Amazon. E occhio alle altre offerte Motorola Arriva Kasperksy Next, la nuova gamma di soluzioni di sicurezza per le imprese

Arriva Kasperksy Next, la nuova gamma di soluzioni di sicurezza per le imprese  Fallout, un successo senza fine: 1 milione di giocatori in un solo giorno per Fallout 76

Fallout, un successo senza fine: 1 milione di giocatori in un solo giorno per Fallout 76 Windows 11, arrivano le pubblicità nel menu Start e altro ancora con gli ultimi update

Windows 11, arrivano le pubblicità nel menu Start e altro ancora con gli ultimi update Raccontaci la tecnologia che preferisci nel 2024 e partecipa all'estrazione di un notebook gaming

Raccontaci la tecnologia che preferisci nel 2024 e partecipa all'estrazione di un notebook gaming AMD Ryzen 7 8700F e Ryzen 5 8400F: in arrivo finalmente build entry-level basate su AM5?

AMD Ryzen 7 8700F e Ryzen 5 8400F: in arrivo finalmente build entry-level basate su AM5? Qual è l'impatto ambientale dei servizi informatici? Elmec Informatica mette a disposizione un calcolatore (per i suoi servizi)

Qual è l'impatto ambientale dei servizi informatici? Elmec Informatica mette a disposizione un calcolatore (per i suoi servizi) WhatsApp, in arrivo una nuova feature per il trasferimento offline di file

WhatsApp, in arrivo una nuova feature per il trasferimento offline di file  Samsung Galaxy XCover 7: lo smartphone rugged che poteva fare di più! La recensione

Samsung Galaxy XCover 7: lo smartphone rugged che poteva fare di più! La recensione TikTok, sempre più vicino il ban negli USA: approvato il disegno di legge

TikTok, sempre più vicino il ban negli USA: approvato il disegno di legge  Nuove TV Xiaomi A e A Pro, anche QLED e con Smart Band in regalo

Nuove TV Xiaomi A e A Pro, anche QLED e con Smart Band in regalo Le bellissime cuffie Logitech G935, punto di riferimento per i giocatori, sono ora in offerta a 99€

Le bellissime cuffie Logitech G935, punto di riferimento per i giocatori, sono ora in offerta a 99€

_XXL.jpg)

0 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".