Il codice sorgente del BIOS UEFI delle CPU Alder Lake finisce sul web: Intel minimizza

Il codice sorgente del BIOS UEFI delle CPU Alder Lake è finito sul web, ponendo un possibile problema di sicurezza per i sistemi con CPU Core di 12a generazione. Intel, in una risposta ufficiale, minimizza l'accaduto mentre la comunità dei ricercatori s'interroga.

di Manolo De Agostini pubblicata il 10 Ottobre 2022, alle 08:41 nel canale SicurezzaIntelAlder LakeCore

Intel è stata vittima di furto di codice sorgente relativo al BIOS UEFI delle CPU Alder Lake, le CPU Core di 12a generazione che hanno fatto capolino sul mercato alla fine del 2021.

Le prime avvisaglie di questo furto sono apparse sul web nella giornata di venerdì, quando su Twitter un utente chiamato "freak" ha pubblicato il collegamento a quello che diceva essere il codice sorgente del firmware UEFI delle CPU Alder Lake. Secondo freak, il codice era stato originariamente diffuso su 4chan.

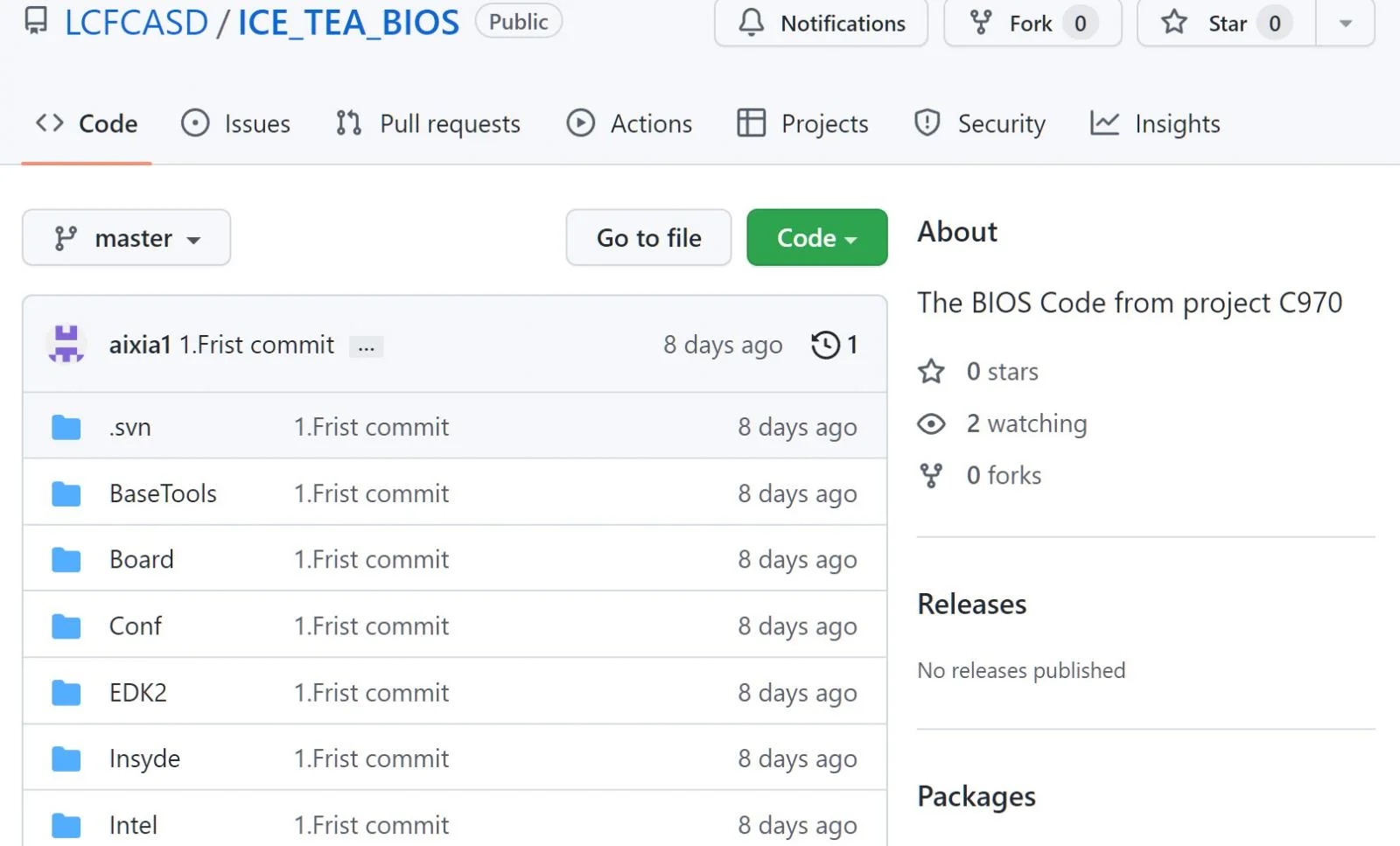

Il link portava a una repository su GitHub chiamata "ICE_TEA_BIOS", il cui upload era stato fatto da un utente identificato con lo user name "LCFCASD". All'interno della repository, del codice indentificato come 'BIOS Code from project C970": ben 5,97 GB di file, codice sorgente, chiavi private, change log e strumenti di compilazione, tutti risalenti alla fine di settembre 2022, data in cui presumibilmente è avvenuto il furto di dati.

Stando a quanto ricostruito, tutto il codice è stato sviluppato da Insyde Software Corp, realtà che si occupa di sviluppare firmware UEFI. Dopo alcuni giorni, interrogata da Tom's Hardware USA, Intel ha confermato che il codice sorgente era autentico e che si trattava di codice UEFI proprietario.

"Il nostro codice proprietario UEFI è stato fatto trapelare da una terza parte. Non crediamo che esponga alcuna nuova vulnerabilità di sicurezza poiché non facciamo affidamento sull'offuscamento delle informazioni come misura di sicurezza. Questo codice è coperto dal nostro programma di Bug Bounty all'interno della campagna Project Circuit Breaker, e incoraggiamo qualunque ricercatore che potrebbe identificare potenziali vulnerabilità a portarle alla nostra attenzione tramite questo programma. Stiamo prendendo contatto sia con i clienti che la comunità dei ricercatori di sicurezza per mantenerli aggiornati su questa situazione", ha dichiarato un portavoce.

Intel minimizza quindi l'accaduto, ma secondo alcuni ricercatori - come riportato da Bleeping Computer - questo furto di codice potrebbe facilitare la vita dei malintenzionati a rintracciare falle e fare persino del reverse engineering. Secondo Mark Ermolov, ricercatore di sicurezza di Positive Technologies, nel leak sarebbe presente la chiave privata di criptazione di KeyManifest, usata per la piattaforma Boot Guard di Intel. Qualora tale chiave fosse in uso, i malintenzionati potrebbero potenzialmente usarla per modificare la policy di avvio nel firmware Intel e aggirare sistemi di sicurezza in hardware.

OVHcloud Summit 2025: le novità del cloud europeo tra sovranità, IA e quantum

OVHcloud Summit 2025: le novità del cloud europeo tra sovranità, IA e quantum Un mostro da MSI: QD-OLED WQHD a 500 Hz con AI Care e DisplayPort 2.1a

Un mostro da MSI: QD-OLED WQHD a 500 Hz con AI Care e DisplayPort 2.1a DJI Neo 2 in prova: il drone da 160 grammi guadagna il gimbal e molto altro

DJI Neo 2 in prova: il drone da 160 grammi guadagna il gimbal e molto altro AWS Transform si evolve: agenti IA per modernizzare infrastrutture e applicazioni custom

AWS Transform si evolve: agenti IA per modernizzare infrastrutture e applicazioni custom I social network hanno stancato gli italiani? Il mercato è saturo e calano gli utenti | I dati

I social network hanno stancato gli italiani? Il mercato è saturo e calano gli utenti | I dati Star Citizen supera i 900 milioni di dollari raccolti: il sostegno continua a crescere

Star Citizen supera i 900 milioni di dollari raccolti: il sostegno continua a crescere Netflix ha eliminato la funzione Cast per TV e altri dispositivi: gli utenti devono usare il telecomando in dotazione

Netflix ha eliminato la funzione Cast per TV e altri dispositivi: gli utenti devono usare il telecomando in dotazione L'IA è una bolla e scoppierà per via dei computer quantistici, dice Pat Gelsinger

L'IA è una bolla e scoppierà per via dei computer quantistici, dice Pat Gelsinger Un rapporto collega i data center di Amazon in Oregon ad aborti spontanei e tumori rari

Un rapporto collega i data center di Amazon in Oregon ad aborti spontanei e tumori rari Troppa concorrenza per Cherry (quella degli switch per tastiere): si prepara a vendere alcune divisioni

Troppa concorrenza per Cherry (quella degli switch per tastiere): si prepara a vendere alcune divisioni Entro il 2035 la Cina vuole costruire dei datacenter spaziali per supportare le attività di calcolo sulla Terra

Entro il 2035 la Cina vuole costruire dei datacenter spaziali per supportare le attività di calcolo sulla Terra Tineco in super sconto: ultimo giorno di Black Friday sulle scope elettriche più richieste

Tineco in super sconto: ultimo giorno di Black Friday sulle scope elettriche più richieste La Cina creerà una costellazione satellitare per il tracciamento dei detriti spaziali

La Cina creerà una costellazione satellitare per il tracciamento dei detriti spaziali I veicoli elettrici emettono radiazioni elettromagnetiche? Sì, ma 50 volte inferiori a una coperta riscaldabile

I veicoli elettrici emettono radiazioni elettromagnetiche? Sì, ma 50 volte inferiori a una coperta riscaldabile Stai per acquistare una PS5? Attento al codice: potrebbe fare la differenza

Stai per acquistare una PS5? Attento al codice: potrebbe fare la differenza iPhone 17 Pro Max finalmente disponibile e in sconto: il top di Apple ricompare su Amazon a 1.359€

iPhone 17 Pro Max finalmente disponibile e in sconto: il top di Apple ricompare su Amazon a 1.359€ Apple, Sony, Bose, Beats, Sennheiser, CMF: ultimo giorno di Black Friday, offerte così sulle cuffie non si rivedono a breve

Apple, Sony, Bose, Beats, Sennheiser, CMF: ultimo giorno di Black Friday, offerte così sulle cuffie non si rivedono a breve

18 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infocazz non c'avevo fatto caso, ora per colpa tua sono in iperventilazione per l'ansia

Non è la stessa cosa...

L'open source è in genere caratterizzato da "trova il bug, sistemalo, aggiorna il software".

Il Bios, da "questo hai, e questo ti tieni, bug o no"...

L'open source è in genere caratterizzato da "trova il bug, sistemalo, aggiorna il software".

Il Bios, da "questo hai, e questo ti tieni, bug o no"...

guarda che quando si parla di ROM non è più ROM per davvero da tipo il 1988

bios / uefi / firmware più in generale ovviamente sono aggiornabili

il problema di sicurezza qui se caso è un altro

se è un sw già lungamente testato / fixato con le best practices del settore, insomma hai fatto le cose per bene, non ha problemi se il codice viene diffuso;

se invece hai parzialmente / completamente fatto affidamento alla security through obscurity allora si, c'è un problema serio

se è un sw già lungamente testato / fixato con le best practices del settore, insomma hai fatto le cose per bene, non ha problemi se il codice viene diffuso;

[...]

vero, ma nel caso specifico, quanto a best practices beh beh.... questi hanno messo una chiave privata nel VCS!

e lì non ci sono santi, Intel Boot Guard rischia di diventare untrusted per tutti

bios / uefi / firmware più in generale ovviamente sono aggiornabili

il problema di sicurezza qui se caso è un altro

se è un sw già lungamente testato / fixato con le best practices del settore, insomma hai fatto le cose per bene, non ha problemi se il codice viene diffuso;

se invece hai parzialmente / completamente fatto affidamento alla security through obscurity allora si, c'è un problema serio

Non intendevo che non è aggiornabile a causa della ROM...

Intendevo che, nella maggior parte dei casi, i produttori di hardware non rilasciano aggiornamenti del BIOS. Compri un dispositivo con quel BIOS, e ti tieni quel BIOS a vita, perché non vengono rilasciati aggiornamenti...

E nonostante non abbiano fatto affidamento alla security through obscurity, si tratta comunque di un codice che è stato finora sotto gli occhi di pochi esperti. Nel momento in cui finisce sotto gli occhi di molti altri esperti, qualche vulnerabilità probabilmente salta fuori. E quelle vulnerabilità te le tieni, se i produttori non rilasciano poi aggiornamenti...

Non sono un informatico e mi chiedo: che bisogno c'è di fare reverse engineering quando si hanno i sorgenti a disposizione?

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".