Attenzione a ZuoRAT: è il malware sofisticato che da quasi due anni compromette router e dispositivi connessi

Sviluppato probabilmente da un attore con supporto di uno Stato, ZuoRAT prende di mira router domestici e di piccoli uffici e mostra capacità particolarmente sofisticate. E' in azione da quasi due anni

di Andrea Bai pubblicata il 29 Giugno 2022, alle 08:31 nel canale SicurezzaDa quasi due anni un gruppo hacker con competenze e capacità avanzate ha infettato un'ampia gamma di router in Europa e Nord America usando un malware sofisticato che può assumere il pieno controllo dei dispositivi connessi che eseguono Windows, macOS e Linux.

Sono stati i ricercatori dei Black Lotus Labs di Lumen Technologies a scoprire la campagna di hacking che ha preso di mira router realizzati da Cisco, Netgear, Asus e DayTek. ZuoRAT, questo il nome del malware, è in azione almeno dal quarto trimestre del 2020 e prosegue ancor oggi la sua attività.

Il malware è stato sviluppato in maniera specifica per l'architettura MIPS e con l'obiettivo di prendere di mira i router utilizzati in ambiente domestico o nei piccoli uffici. Si tratta inoltre di un malware estremamente sofisticato che ha la capacità di passare in rassegna tutti i dispositivi connessi al router infetto, riuscendo a setacciare il traffico di rete senza essere rilevato. La mano dietro a ZuoRAT è verosimilmente quella di un attore con capacità particolarmente avanzate e risorse a disposizione, probabilmente con supporto da parte di un governo.

ZuoRAT, che viene spesso installato sfruttando vulnerabilità non corrette presenti nei router presi di mira, ricorda il famigerato malware Mirai che ha preso di mira dispositivi IoT riuscendo a compiere attacchi Denial-of-Service di particolare potenza.

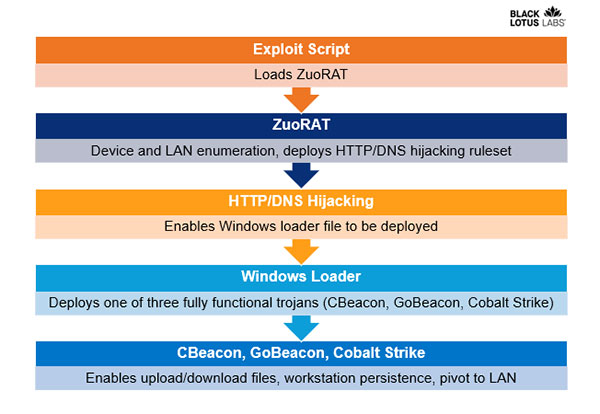

Quando ZuoRAT infetta un router, passa in rassegna come anticipato poco sopra i dispositivi collegati al router. A questo punto l'attore di minaccia può sfruttare tecniche quali dirottamento DNS e dirottamento HTTP per compromettere i dispositivi connessi al router installando altri malware. In particolare ve ne sono due, CBeacon e GoBeacon che sono stati realizzati nello specifico per questa campagna: il primo è scritto in C++ e destinato a Windows, mentre il secondo è stato scritto in Go e si rivolge a sistemi Linux e macOS. A completamento delle funzionalità di compromissione ZuoRAT può infettare i dispositivi collegati al router sfruttando anche il noto strumento Cobalt Strike.

I ricercatori di Black Lotus Labs hanno poi osservato la presenza di un'infrastruttura di comando e controllo di particolare complessità, per cercare di occultare quello che accade. Una parte dell'infrastruttura è destinata a controllare i router infetti, mentre un'altra parte è dedicata al controllo dei dispositivi connessi che vengono successivamente infettati. I ricercatori hanno osservato l'attività di router da 23 indirizzi IP con una connessione persistente ad un server di controllo. Secondo i ricercatori questo server era adibito ad operazioni di indagine per valutare se gli obiettivi fossero di reale interesse. Una parte di questi 23 router ha poi interagito con un server proxy localizzato a Taiwan per circa tre mesi, mentre un altro gruppo di router è passato ad un server proxy situato in Canada, probabilmente allo scopo di offuscare l'infrastruttura d'attacco.

Con l'intensificarsi del lavoro da remoto nel periodo della pandemia COVID-19 i router domestici sono divenuti un bersaglio di particolare interesse per hacker, criminali informatici e malintenzionati, anche per la loro facilità di compromissione: spesso infatti la manutenzione di un router domestico è trascurata e non vengono applicati con regolarità aggiornamenti e patch di sicurezza.

ZuoRAT, come accade nella maggior parte dei casi con malware simili, non ha però capacità di persistenza dopo un riavvio del router. Questa operazione infatti rimuoverà i file del malware che sono archiviati in una cartella temporanea creata allo scopo e, per una maggiore tranquillità, sarebbe opportuno eseguire anche un reset completo del dispositivo alle impostazioni di fabbrica. Purtroppo, però, non è altrettanto facile rimuovere gli eventuali malware installati sui dispositivi connessi ed è necessario ricorrere a soluzioni antimalware opportunamente aggiornate.

Recensione Zenfone 11 Ultra: il flagship ASUS ritorna a essere un 'padellone'

Recensione Zenfone 11 Ultra: il flagship ASUS ritorna a essere un 'padellone' Appian: non solo low code. La missione è l’ottimizzazione dei processi con l'IA

Appian: non solo low code. La missione è l’ottimizzazione dei processi con l'IA Lenovo ThinkVision 3D 27, la steroscopia senza occhialini

Lenovo ThinkVision 3D 27, la steroscopia senza occhialini  La Cina ha lanciato la missione Shenzhou-18 con tre astronauti diretti verso la stazione spaziale cinese

La Cina ha lanciato la missione Shenzhou-18 con tre astronauti diretti verso la stazione spaziale cinese La sonda spaziale NASA Psyche comunica via laser con la Terra da 226 milioni di chilometri

La sonda spaziale NASA Psyche comunica via laser con la Terra da 226 milioni di chilometri Dacia Duster, prima guida: con le versioni ibride spacca il mercato

Dacia Duster, prima guida: con le versioni ibride spacca il mercato Arriva l'ok da Parlamento europeo sul diritto alla riparazione. Ecco cosa cambierà

Arriva l'ok da Parlamento europeo sul diritto alla riparazione. Ecco cosa cambierà RISC-V: l'uso dell'ISA open-source da parte della Cina preoccupa gli Stati Uniti

RISC-V: l'uso dell'ISA open-source da parte della Cina preoccupa gli Stati Uniti Amazon scatenata: iPad a 399€, airfryer 38€, smartphone, portatili e moltissimi articoli in svendita!

Amazon scatenata: iPad a 399€, airfryer 38€, smartphone, portatili e moltissimi articoli in svendita! SK hynix, costruzione della Fab M15X ai nastri di partenza: previsto boom delle memorie HBM

SK hynix, costruzione della Fab M15X ai nastri di partenza: previsto boom delle memorie HBM Oggi 459€ per utenti Prime il portatile low cost con AMD Ryzen 7 5700U (8C/16T a 4,3GHz), 16GB RAM, SSD 512GB, Full HD!

Oggi 459€ per utenti Prime il portatile low cost con AMD Ryzen 7 5700U (8C/16T a 4,3GHz), 16GB RAM, SSD 512GB, Full HD! Sta per succedere! La prima gara a guida autonoma sarà il 27 aprile: come vederla online

Sta per succedere! La prima gara a guida autonoma sarà il 27 aprile: come vederla online Parthenope: un nuovo RPG investigativo tutto italiano e ambientato a Napoli

Parthenope: un nuovo RPG investigativo tutto italiano e ambientato a Napoli Urbanista Malibu: ecco come va la cassa Bluetooth con ricarica solare

Urbanista Malibu: ecco come va la cassa Bluetooth con ricarica solare Gas Station Simulator è costato 110 mila euro e ha guadagnato più di 10 milioni su Steam

Gas Station Simulator è costato 110 mila euro e ha guadagnato più di 10 milioni su Steam AOC Graphic Pro U3, tre nuovi monitor per i professionisti creativi

AOC Graphic Pro U3, tre nuovi monitor per i professionisti creativi

4 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoDevi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".