WannaCry è il nuovo ransomware all'attacco dei sistemi Windows

Una falla di sicurezza presente nei sistemi operativi Windows, aggiornata da Microsoft con una patch a marzo, colpisce e blocca molti PC a livello globale andando a interessare soprattutto alcuni ospedali in Gran Bretagna

di Paolo Corsini pubblicata il 13 Maggio 2017, alle 08:06 nel canale SicurezzaMicrosoftWindows

Ha il nome Wanna Decrypter ma in queste ore è meglio noto come WannaCry, voglio piangere, il nuovo ransomware che dalla giornata di ieri ha caratterizzato le discussioni sul web e si sta propagando come un problema che abbiamo purtroppo già visto evidenziarsi in passato con altri episodi di questo tipo.

Il ransomware blocca il sistema sul quale è stato installato, rendendone impossibile l'utilizzo e bloccandone l'accesso ai dati salvati sino a quando non viene attivata una procedura di sblocco basata sul pagamento di una somma. Per analogia potremmo dire che si tratti di un rapimento con riscatto, tutto che avviene in un contesto digitale. L'importo è inizialmente stato pari a 300 dollari, da inviare con l'equivalente in Bitcoin, ma alcuni report indicano come la cifra sia nel frattempo aumentata sino a 600 dollari.

Una volta infettato il sistema il ransomware installa una serie di programmi, aggiungendosi al registro di Windows così che sia sempre attivo ad ogni riavvio della macchina. Infetta i dati, andando a coinvolgere anche periferiche di storage collegate come hard disk esterne e chiavette USB; va a intervenire anche sui volumi immagine del sistema operativo precedentemente creati, bloccando l'accesso alle utility di riparazione del sistema. Di fatto, quindi, rende del tutto inutilizzabile il sistema richiedendo all'utilizzatore una somma di denaro per lo sblocco e riprenderne possesso.

Cuore di questo attacco informatico è lo sfruttamento di una falla presente nell'SMB Server del sistema operativo Windows, già evidenziata da Microsoft e aggiornata con il proprio security update rilasciato nel mese di marzo. La diffusione di questo nuovo ransomware è quindi stata largamente facilitata dalla connessione al web di numerosi sistemi che non sono costantemente tenuti aggiornati, e che quindi non integrano i fix a problematiche di sicurezza che periodicamente si possono presentare. Al momento attuale non ci sono dati specifici a riguardo ma non è difficile immaginare che molti dei sistemi infettati siano basati su sistema operativo Windows XP, ancora molto popolare in ambienti pubblici e che non è più supportato con patch di sicurezza da Microsoft da oltre un anno.

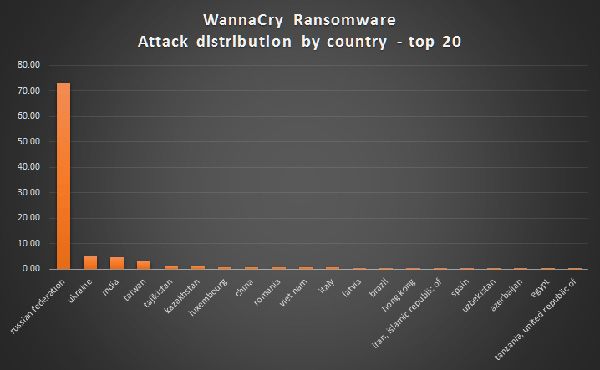

Fonte: Kaspersky Lab

Il ransomware si è propagato inizialmente in Spagna e Gran Bretagna, colpendo soprattutto PC utilizzati in ambienti di lavoro e luoghi pubblici. Significativo ad esempio che in Gran Bretagna sia proliferato all'interno degli ospedali, minandone largamente l'operatività avendone mandato in blocco i sistemi informatici. Si è diffuso anche in Italia, per quanto il numero di attacchi rilevati sia circoscritto.

WannaCry è basato sui due exploit EternalBlue e DoublePulsar, provenienti da una serie di utility in possesso dell'NSA americano e che sono entrati nelle mani di hacker recentemente. Gli exploit sono da tempo attivi ma solo nel mese di marzo sono stati bloccati da sistema operativo con un aggiornamento rilasciato da Microsoft per i sistemi operativi che sono al momento attuale coperti dagli update di sicurezza.

Si consiglia di verificare di aver aggiornato il proprio sistema operativo Windows con le varie patch di sicurezza e gli update rilasciati dall'azienda, e nel caso installare la specifica patch accessibile a questo indirizzo dal sito Microsoft. Resta sempre valido il consiglio, spesso dato per scontato ma che è bene ricordare, di utilizzare un antivirus sul proprio sistema che sia aggiornato.

Recensione Zenfone 11 Ultra: il flagship ASUS ritorna a essere un 'padellone'

Recensione Zenfone 11 Ultra: il flagship ASUS ritorna a essere un 'padellone' Appian: non solo low code. La missione è l’ottimizzazione dei processi con l'IA

Appian: non solo low code. La missione è l’ottimizzazione dei processi con l'IA Lenovo ThinkVision 3D 27, la steroscopia senza occhialini

Lenovo ThinkVision 3D 27, la steroscopia senza occhialini  Arriva l'ok da Parlamento europeo sul diritto alla riparazione. Ecco cosa cambierà

Arriva l'ok da Parlamento europeo sul diritto alla riparazione. Ecco cosa cambierà RISC-V: l'uso dell'ISA open-source da parte della Cina preoccupa gli Stati Uniti

RISC-V: l'uso dell'ISA open-source da parte della Cina preoccupa gli Stati Uniti Amazon scatenata: iPad a 399€, airfryer 38€, smartphone, portatili e moltissimi articoli in svendita!

Amazon scatenata: iPad a 399€, airfryer 38€, smartphone, portatili e moltissimi articoli in svendita! SK hynix, costruzione della Fab M15X ai nastri di partenza: previsto boom delle memorie HBM

SK hynix, costruzione della Fab M15X ai nastri di partenza: previsto boom delle memorie HBM Oggi 459€ per utenti Prime il portatile low cost con AMD Ryzen 7 5700U (8C/16T a 4,3GHz), 16GB RAM, SSD 512GB, Full HD!

Oggi 459€ per utenti Prime il portatile low cost con AMD Ryzen 7 5700U (8C/16T a 4,3GHz), 16GB RAM, SSD 512GB, Full HD! Sta per succedere! La prima gara a guida autonoma sarà il 27 aprile: come vederla online

Sta per succedere! La prima gara a guida autonoma sarà il 27 aprile: come vederla online Parthenope: un nuovo RPG investigativo tutto italiano e ambientato a Napoli

Parthenope: un nuovo RPG investigativo tutto italiano e ambientato a Napoli Urbanista Malibu: ecco come va la cassa Bluetooth con ricarica solare

Urbanista Malibu: ecco come va la cassa Bluetooth con ricarica solare Gas Station Simulator è costato 110 mila euro e ha guadagnato più di 10 milioni su Steam

Gas Station Simulator è costato 110 mila euro e ha guadagnato più di 10 milioni su Steam AOC Graphic Pro U3, tre nuovi monitor per i professionisti creativi

AOC Graphic Pro U3, tre nuovi monitor per i professionisti creativi Wacom Movink: per la prima volta il display interattivo ha uno schermo OLED

Wacom Movink: per la prima volta il display interattivo ha uno schermo OLED HPE Aruba presenta i nuovi access point serie 730: oltre il Wi-Fi 7, arriva anche l'IoT

HPE Aruba presenta i nuovi access point serie 730: oltre il Wi-Fi 7, arriva anche l'IoT Lamborghini presenta Urus SE, prima versione ibrida plug-in del Super SUV

Lamborghini presenta Urus SE, prima versione ibrida plug-in del Super SUV

169 Commenti

Gli autori dei commenti, e non la redazione, sono responsabili dei contenuti da loro inseriti - infoè un servizio che (come al solito) microsoft attiva ma che su un client home non serve ad una mazza di niente e che basta disattivare x essere al sicuro? O al limite firewallarlo?

ps: magari l'articolo potrebbe essere un po' + "tecnico"...

edit: non è che è il servizio "Server" (che ho sempre disattivato)? xchè allora posso star tranquillo riguardo alla macchina XP che ogni tanto uso ancora

ma poi, che minchia di policy firewall ha win x permettere l'accesso di default dal web alle condivisioni di file e stampanti sulla rete locale (indipendentemente dal fatto che l'implementazione sia buggata da 15-20 anni)?

è un servizio che (come al solito) microsoft attiva ma che su un client home non serve ad una mazza di niente e che basta disattivare x essere al sicuro? O al limite firewallarlo?

ps: magari l'articolo potrebbe essere un po' + "tecnico"...

sono le share di rete...

nessun servizio inutile direi, semplicemente occorre tenersi aggiornati

nessun servizio inutile direi, semplicemente occorre tenersi aggiornati

beh, se uno ha una "rete" pc+router

e cmq basta impedire l'accesso dal web alla condivisione...

e chissene dell'aggiornamento, o sbaglio?

e cmq basta impedire l'accesso dal web alla condivisione...

e chissene dell'aggiornamento, o sbaglio?

Se leggi la storia di SMB e delle sue successive modifiche e declinazioni, via via nel tempo è stato incorporato direttamente negli OS per i servizi di rete basati su un server, più server, o per raggiungere una risorsa di stampa condivisa ( magari anche la stampantina per la famiglia con accesso WiFi ).

Comprensibile quindi il perchè in questo attacco sono stati colpiti gli ospedali ed altre istituzioni: obsolescenza degli OS ( da verificare comunque ) e una struttura di rete di lavoro che prevede dei server e delle risorse condivise.

Sarebbe comunque utile ed interessante capire se anche i servizi di Cloud usino SMB per le loro connessioni....

1)l'NSA utilizza i soldi dei contribuenti per sviluppare exploit che vengono poi costantemente "trafugati" (venduti?) a "fantomatici gruppi di hacker"(la stessa NSA?) per infettare computer di mezzo mondo

2)Gli utenti non aggiornano i loro sistemi. Vecchia storia ma in questo caso con utenti non parliamo della nonna di Voghera ma di roba tipo il Servizio Sanitario Nazionale inglese (!) o società come FedEX e Telefonica. Allucinante

3)Non mi è chiaro se l'exploit usato facesse parte del leakage compiuto da Shadow Brokers lo scorso agosto. In questo caso sarebbe decisamente responsabile anche Microsoft visto che la falla sarebbe nota da Agosto 2016 e l'update uscito a Marzo 2017

Comunque qualcuno dietro l'account twitter MalwareTech ha "scoperto" che basta registare un dominio per fermare il ransomware (lol)

https://www.theguardian.com/technol...re-cyber-attack

Ieri addirittura ne ha parlato Mentana nel suo tiggi.

Non ho capito se si prende con le solite mail farlocche o entra come/quando ne ha voglia per quella falla nell'smb.

Da quello che ho letto il metodo è sempre lo stesso, la solita mail.

https://twitter.com/L0gg0l/status/863138067904962560

Comunque le patch a me arrivano anche su xp con una modifica del registro, non so se quella in particolare però.

Devi effettuare il login per poter commentare

Se non sei ancora registrato, puoi farlo attraverso questo form.

Se sei già registrato e loggato nel sito, puoi inserire il tuo commento.

Si tenga presente quanto letto nel regolamento, nel rispetto del "quieto vivere".